Tra l’80% e il 90% degli attacchi hanno successo per colpa di errori umani. In un mondo digitale sempre più difficile da controllare, caratterizzato dai trend della trasformazione digitale (Cloud, Mobile, IoT) e dall’enorme dispersione di ambienti e dati da proteggere, l’unica vera costante è che la maggiore vulnerabilità risiede nel punto in cui persone e dati si incontrano. Come risolvere il tema delle debolezze collegate al fattore umano, disegnando un Human-Centric Cybersecurity? ne parliamo in questa intervista con Luca Livrieri, Sales Engineer Manager Italy and Iberia, Office of the CSO, Forcepoint.

TIG. Quali sono i principali trend osservati da Forcepoint con riferimento all’evoluzione del rischio cyber?

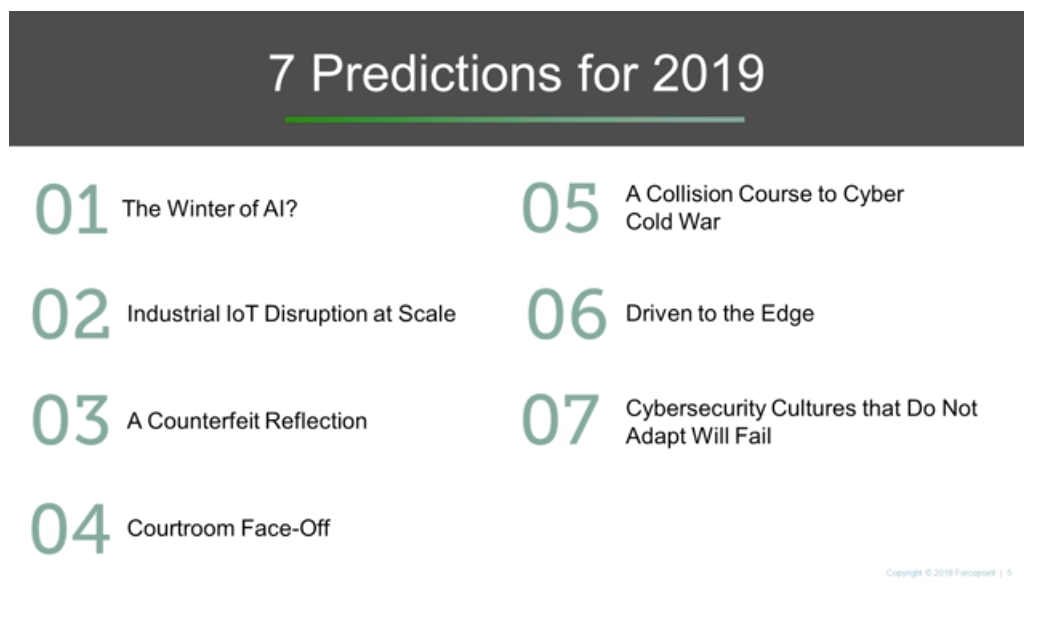

Luca Livrieri. Oggi tutto si basa sulla fiducia, sul trust. Interazioni digitali “trusted” sono alla base della creazione di valore per l’azienda, ma il punto di congiunzione tra gli utenti e i dati è anche il punto di maggiore vulnerabilità per un’azienda. È da errori e anomalie in questo punto che ha origine oggi la maggior parte dei data breach, con implicazioni e rischi enormi per le aziende. Nel Cybersecurity Predictions Report 2019 di Forcepoint, esploriamo una serie di temi che sono tutti collegati alla mancanza di Trust; ad esempio, cosa succede se le aziende affidano con troppa superficialità i propri dati critici a cloud provider non trusted? cosa implica avere troppa fiducia in algoritmi e funzioni che guidano un’automobile? cosa significa affidarsi solamente ad una strong authentication per verificare un’identità?

TIG. Un trend che caratterizza il mercato della cybersecurity è sicuramente quello del maggiore ricorso a strumenti di Intelligenza Artificiale/Machine learning: quali sono le possibilità offerte da queste tecnologie?

Luca Livrieri. Negli ultimi 2 anni, la promessa dell’AI e del machine learning ha trovato grande risonanza sui media, ma spesso si sottostima quanto sia ancora fondamentale l’apporto umano, dei professionisti di cybersecurity. Sicuramente includere aspetti di machine learning è diventato prioritario, ma ancora molto del lavoro va nell’istruzione di questi strumenti, importando i dati e la conoscenza umana per permettergli di funzionare. Se una macchina sarà dotata di informazioni di scarsa qualità, anche il suo comportamento ne risentirà. Inoltre, per migliorare il proprio funzionamento, le macchine richiedono in continuazione feedback sui propri risultati: hanno però il vantaggio (che torna molto utile negli ambienti di SOC/Threat Intelligence) di essere in grado di analizzare miliardi di eventi al giorno, aiutando così gli analisti ad identificare meglio le minacce tramite strumenti di correlazione, pattern matching, anomaly detection.

Fonte: 2019 Forcepoint Cybersecurity Predictions Webcast

TIG. Con il cloud, il mobile, un perimetro sempre più ampio e difficile da verificare, le organizzazioni si stanno orientando verso un modello “Zero Trust”, un disegno della cybersecurity basato su un controllo continuo di qualsiasi attività, sia interna o esterna all’organizzazione. Dal tuo punto di vista, qual è oggi un approccio vincente?

Luca Livrieri. Partiamo dallo scenario generale: oggi sappiamo che tra l’80% e il 90% degli attacchi hanno successo per colpa di errori umani. In un mondo digitale sempre più difficile da controllare, caratterizzato dall’enorme diffusione delle risorse da proteggere, dalla convergenza di ambienti IT e OT, di ambienti pubblici e privati, l’unica costante è che la maggiore debolezza risiede nel punto in cui persone e dati si incontrano. La vulnerabilità è il fattore umano che per sua natura ha bisogno di un approccio “zero trust”. Serve quindi disegnare una Human-Centric Cybersecurity, identificando il rischio legato al comportamento degli utenti, seguendoli nelle loro interazioni, non limitandosi, per esempio, ad analizzare solamente il log-in ad applicazioni cloud o web con una strong authentication, ma tenendo sotto controllo anche il comportamento successivo, verificando continuamente che sia congruo al profilo e segnalando eventuali anomalie.

TIG. Quale situazione vedi nel contesto italiano? quali sono i rischi maggiori per le aziende italiane?

Luca Livrieri. Presso le aziende italiane questi temi stanno diventando sempre più comuni ma in termini di security awareness e maturità tecnologica c’è ancora molto lavoro da fare: la sensibilità degli utenti è ancora bassa e la maggior parte degli attacchi puntano a questa debolezza, tanto che il phishing e la minaccia insider sono in continua crescita.

TIG. Oggi il tema è però sotto i riflettori: ogni giorno c’è sui Media la notizia di un nuovo attacco andato a segno, come quella del collettivo LulzSec Italia che ha reso pubbliche informazioni sottratte al sistema informatico degli Archivi di Stato.

Luca Livrieri. Si è trattato di un evento che ha fatto rumore, registrando una visibilità elevata anche grazie al GDPR, ma in realtà i fenomeni di attivismo sono in calo, mentre quello che cresce e rappresenta il maggiore problema per le aziende è il cyber crime. Questo agisce in modo più nascosto, e trova oggi nuove strade per colpire. Basti pensare all’uso che si fa di storage online anche per contenuti sensibili dell’azienda: moltissimi non proteggono gli accessi alle risorse in cloud, e il risultato è che questi file di storage possono essere condivisi con terzi. Ad esempio, una recente analisi sui servizi cloud di Box.com ha messo in evidenza che risultavano esposti file di aziende come Apple, Discovery Channel, Herbalife, Schneider Electric, contenenti informazioni relative a: fotografie di passaporti, numeri di Social Security, conti correnti bancari, prototipi e disegni di tecnologie di elevato profilo, liste di dipendenti, dati finanziari, fatture, liste di clienti, archivi su meeting interni, dati IT, configurazioni VPN, diagrammi di rete… Di fatto il cloud abilita una condivisione immediata e diffusa di Intellectual Property dell’azienda, un trend che è rinforzato dalla direzione intrapresa da molte aziende verso una più spinta trasformazione digitale.

TIG. Come fare ad avere visibilità su infrastrutture che non si posseggono e non si controllano?

Luca Livrieri. Il nostro approccio è quello di lavorare mettendo al centro del paradigma gli utenti, verificando quando si presentano comportamenti anomali che rappresentano un rischio per l’azienda. Tramite un motore di intelligenza artificiale e di analisi, si mettono in pratica politiche di sicurezza adattandole al livello di rischio effettivo. In questo modo, la politica di sicurezza evolve seguendo il livello di rischio in modo automatico. Il motore apprende nel tempo e individua le anomalie, creando una baseline comportamentale per l’utente.

TIG. Quali sono i vantaggi dell’approccio Forcepoint?

Luca Livrieri. Noi rendiamo la sicurezza un vero abilitatore del business: in anni passati, progetti tipo il DLP avevano un impatto negativo sugli utenti in termini di UX. Oggi proponiamo una sicurezza che interviene solo quando serve, un DLP dinamico, un semaforo che diventa rosso quando riscontra un’anomalia e deve essere richiesto un intervento o devono partire determinate azioni. Disegniamo un’effettiva protezione dell’Intellectual Property e il rispetto delle compliance, con una protezione focalizzata sull’utente e sui dati, nel punto esatto in cui si incontrano. Pensando al caso degli Insider Threats, delle minacce interne che pesano così tanto sui problemi di sicurezza (perché oltre agli eventi di compromissione dolosi, vanno considerati anche quelli accidentali, legati a processi errati e ad errori delle persone), è fondamentale mitigarli con soluzioni da posizionare direttamente sulle postazioni che gestiscono gli asset importanti. Così avremo una mitigazione della minaccia interna, basata su visibilità e analisi dei comportamenti, posizionata ad esempio sull’endpoint del top management, sui server di aziende pubbliche deputati alla gestione di gare, su macchine dove risiedono progetti di ricerca e sviluppo: in porzioni ben definite dell’azienda, a tutela e visibilità del rischio su comportamenti che possono causare i maggiori problemi.

Intervista a:

Luca Livrieri,

Sales Engineer Manager Italy and Iberia, Office of the CSO,

Forcepoint