Le tecniche dei criminali informatici sono sempre più sofisticate e consentono loro di insinuarsi indisturbati nelle reti, eludendo le contromisure di sicurezza. Le principali innovazioni nelle tecniche di attacco sono presentate nel Report Semestrale 2015 sulla Sicurezza redatto dai ricercatori Cisco.

La rilevazione mette in luce i nuovi trend che dovrebbero preoccupare maggiormente i Responsabili della Security Enterprise:

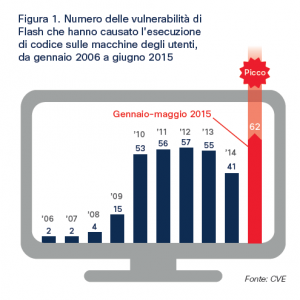

- Gli exploit delle vulnerabilità di Adobe Flash sono in aumento e vengono sistematicamente integrati in exploit kit ampiamente usati, come Angler e Nuclear. In particolare, Angler rimane il leader indiscusso nel mercato degli exploit kit per il livello di sofisticazione e per l’efficacia complessiva.

- Molta attenzione viene prestata dagli hacker a mantenere segrete le proprie operazioni. Gli attaccanti si affidano sempre di più alla rete Web anonima Tor e all’Invisible Internet Project (I2P) per eseguire il relay delle comunicazioni di comando e controllo, eludendo così il rilevamento. Inoltre, gli autori di malware utilizzano sempre più spesso tecniche come il “rilevamento sandbox” per nascondersi nelle reti.

- I Cyber criminal, in particolare quelli specializzati in azioni di estorsione (ransomware), sempre più spesso reclutano e finanziano team di esperti di sviluppo per assicurarsi che le tattiche rimangano redditizie a lungo termine.

- Gli hacker non disdegnano le vecchie tecniche: ad esempio, hanno ripreso a utilizzare le macro di Microsoft Office per distribuire il malware. Si tratta di una vecchia tattica, caduta in disuso e oggi nuovamente in auge tra gli hacker alla ricerca di nuovi modi di violare i sistemi.

- Spesso la fantasia degli hacker supera quella di chi predispone le soluzioni di difesa. Alcuni autori di exploit kit hanno inserito brani del classico di Jane Austen “Ragione e Sentimento” nelle pagine di destinazione Web che ospitano gli exploit kit: gli antivirus e le altre soluzioni di sicurezza hanno classificato spesso queste pagine come legittime.

Infine, 2 notizie positive.

Da un lato, il volume dello spam, pure restando in crescita negli Stati Uniti, in Cina e nella Federazione Russa, è rimasto relativamente costante in altre regioni nei primi cinque mesi del 2015.

Inoltre, con riferimento alle vulnerabilità dell’open source, la comunità degli sviluppatori è oggi maggiormente consapevole del problema e si è dimostrata in grado di reagire con velocità apportando correzioni o patch richieste.

Accedi per scaricare il Report Semestrale 2015 sulla Sicurezza di Cisco.