In questi giorni, sul sito dell’Agenzia per l’Italia Digitale sono stati pubblicati 2 nuovi documenti, rilevanti sia per gli aspetti di sviluppo strategico dell’Italia Digitale, che per il ruolo della cybersecurity in questo sviluppo.

In questi giorni, sul sito dell’Agenzia per l’Italia Digitale sono stati pubblicati 2 nuovi documenti, rilevanti sia per gli aspetti di sviluppo strategico dell’Italia Digitale, che per il ruolo della cybersecurity in questo sviluppo.

La maggior parte delle aziende protegge gli account utente privilegiati e le applicazioni con una combinazione di password e chiavi SSH. Queste ultime tendono però a sfuggire al controllo dei responsabili della sicurezza. Di conseguenza, tali credenziali sono lasciate non sicure e non gestite, consentendo enormi falle nella sicurezza e offrendo una facile via di accesso al cuore dell’azienda da parte di cracker.

Un nuovo Paper firmato da Amit Yoran, Presidente di RSA, e da William Robertson, Assistant Professor del College of Computer and Information Science della Northeastern University (“Failures of the security industry: accountability and action plan”), fa il punto sui principali errori e le omissioni che paradossalmente portano, nonostante importanti investimenti, a gravi vulnerabilità.

Come funzionerà lo SPID – il nuovo Sistema Pubblico per la gestione dell’Identità Digitale divenuto attivo in Italia a partire dal 2014?

Quale sarà il contributo dello SPID al tema della sicurezza in Internet?

Quali nuovi Business Model potranno nascere e come interagirà con altri sistemi Europei, oltre che con Anagrafi, Carta nazionale dei servizi, CRS, ecc.?

La strategia di risposta al rischio Cyber assomiglia sempre di più a quella di un Generale in guerra che deve contrastare gli attacchi del nemico: per farlo organizza le difese, studia le mosse degli avversari, mette in piedi contromisure opportune, definisce piani di contrattacco efficaci e mirati. Un aspetto critico per prepararsi alla Cyber war è quello della lettura, analisi e comprensione del rischio attraverso misure di Cyber Threat Intelligence.

Una nuova ricerca di CyberArk, società operante nel settore della sicurezza informatica, ha messo in evidenza che nella maggior parte degli attacchi mirati vengono sfruttati gli account privilegiati. Attraverso questi account, gli attacchi possono procedere più velocemente, facilmente e con minor rischio di essere rilevati. Gli account con privilegi consentono inoltre agli hacker di distruggere le prove delle loro attività e di creare punti di accesso ridondanti e backdoor che rendono quasi impossibile impedirne l’accesso nelle reti.

Si è tenuto il 16 Aprile a Milano, con grande successo di pubblico, il principale evento italiano dedicato ai nuovi trend della Cybersecurity. Un appuntamento importante per gli operatori e i maggiori esperti del settore, che quest’anno si è focalizzato sui nuovi trend, dalla Cyber Threat Intelligence alle politiche di Smart Defense, l’evoluzione delle norme europee (Direttiva NIS, EU GDPR, General Data Protection Regulation) e delle Politiche nazionali per la sicurezza.

Il Webinar “Identità Digitale, nuovo perimetro da proteggere“, tenuto da Andrea Rigoni, Managing Partner di Intellium e Advisor della Presidenza del Consiglio dei Ministri su Digital Security, affronta il tema della gestione delle Identità Digitali nell’ambito del framework dello SPID – Sistema Pubblico per la gestione dell’Identità Digitale, sia dal punto di vista della regolamentazione attuale, sia degli sviluppi in corso. E’ possibile visualizzare il Webinar completo (durata di 60 minuti).

Secondo l’ Internet Security Threat Report (ISTR) 2015 di Symantec la capacità di azione degli attaccanti si è dimostrata anche nel 2014 molto superiore a quelle di reazione delle aziende prese di mira. Il Report annuale, pubblicato il 14 aprile, mostra quali sono stati nell’anno passato i principali trend della cybersecurity, le tecniche più impiegate, la scala raggiunta dalle minacce con tutte le statistiche collegate.

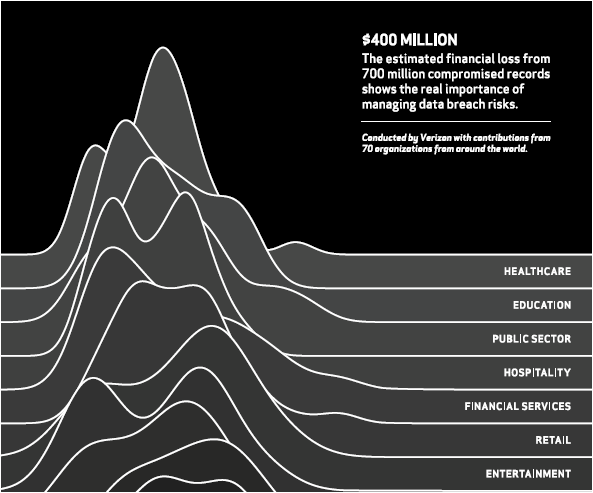

79.790 incidenti, 2.122 data breaches confermati, in 61 paesi del mondo, con una predominanza di casi (i due terzi) localizzati negli USA. Sono questi i numeri su cui si basa l’analisi del Data Breach Investigations Report (DBIR) di Verizon per il 2015, undicesima versione appena pubblicata del più noto studio del settore della cybersecurity, basato sul contributo informativo di oltre 70 organizzazioni tra service providers, società di IR/forensic, Computer Security Information Response Teams internazionali, enti governativi e ora anche numerosi player della security industry.