Quali saranno le nuove tendenze che caratterizzeranno il settore della cybersecurity, in Italia e nel mondo? Molto è cambiato negli ultimi anni, ma già si intravede l’affermarsi di nuovi scenari, in cui la sicurezza di dati, applicazioni, o meglio ancora, interi processi di business, diventa un’esigenza sempre più pressante e pervasiva.

Nell’articolo affrontiamo da un lato le evoluzioni da attendersi sul fronte delle minacce cyber, dall’altro lato, i nuovi rischi da considerare in un mondo che adotta tecnologie innovative in modo sempre più rapido e inatteso: dalle chat AI, al metaverso, al computing quantistico, le sfide non mancano se si vuole salvaguardare l’operatività e il valore del business. Per stare al passo con queste trasformazioni, le aziende devono ripensare il ruolo della cybersecurity e il disegno organizzativo con cui sono gestiti questi rischi.

Tendenze relative all’evoluzione delle minacce cyber

L’evento che ha caratterizzato maggiormente lo scenario degli attacchi cyber lo scorso anno è stata la guerra russo ucraina, che ha portato a una moltiplicazione di attività malevole in rete e al dispiegamento di forze contrastanti, hacker guidati da stati da un lato, cyber attivisti dall’altro. L’aspetto geopolitico e gli sviluppi del conflitto in Ucraina determineranno anche lo scenario 2023: tutti gli Stati si stanno attrezzando per dotarsi di strategie di difesa del cyber spazio.

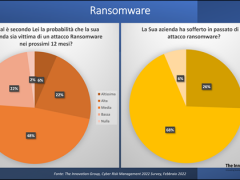

Anche per quanto riguarda il ransomware, si prevede un’ulteriore estensione di questa forma di attacco, che nel 2022 ha raggiunto il maggior numero di vittime e gli importi più elevati nei riscatti richiesti. La capacità tecnica degli attaccanti continuerà a crescere, così come si affermeranno nuovi “modelli di business”: ad esempio, la rivendita di informazioni utili a sferrare attacchi ransomware da parte di gruppi criminali online, la possibilità per il migliore acquirente di ottenere dati come vulnerabilità zero-day o accessi a reti compromesse.

Un tema che andrà monitorato attentamente quest’anno è poi quello del crypto crime, un fenomeno che vede un costante incremento degli attacchi ai sistemi finanza decentralizzata (DeFi, decentralized finance) basati su blockchain. Nel marzo 2022, l’hack al Ronin Network ha portato a una perdita per 624 milioni di dollari, uno dei furti più gravi fino ad oggi su piattaforme DeFi. L’attacco di Ronin Network è stato estremamente silente. La perdita è stata vista sei giorni dopo il fatto, quando un utente ha avvisato che non riusciva a ritirare circa 5mila ETH.

Secondo molti poi nel 2023 un gran numero di attacchi saranno veicolati dai social network. Come ha osservato di recente Ray Canzanese, direttore dei Netskope Threat Labs, poiché i social network stanno vivendo momenti di grande incertezza (TiKTok rischia di essere bandito negli USA e ora anche in Italia il Copasir ha aperto un’indagine sul social network) e in alcuni casi anche numerosi licenziamenti (Meta, Twitter), gli attaccanti potrebbero approfittarne e colpirli con phishing e truffe.

Gli attacchi agli ambienti OT (operational technology), ossia rivolti a sistemi hardware e software che controllano processi fisici, dispositivi e infrastrutture (ad esempio per il monitoraggio di infrastrutture critiche o il controllo di robot in fabbrica), saranno sempre più frequenti e potranno (come afferma Gartner) portare a rischi diretti per le persone, ancora più che non a furti di dati.

Infine, continueranno ad evolvere gli attacchi che cercano di bypassare un accesso legittimo a sistemi e dati. Un protocollo di autorizzazione particolarmente preso di mira sarà OAuth (Open Authorization) sistema oggi in gran uso (da parte di Google, LinkedIn, Facebook, ecc.) perché consente di utilizzare le credenziali di un account per accedere a servizi online senza doverne conoscere la password. Con questo sistema, se un utente ha un account Google e vuole utilizzare un’applicazione di terze parti che richiede l’accesso ai propri dati su Google, puoi autorizzarla senza fornirle la password Google.

Gli attacchi di cybersecurity che sfruttano il meccanismo OAuth si basano sulla possibilità di ottenere l’autorizzazione ad accedere a un account o a un servizio online utilizzando le credenziali di un altro account. Ad esempio, un attaccante potrebbe creare un falso account su una piattaforma che utilizza OAuth e quindi utilizzare questo account per ottenere l’autorizzazione ad accedere a diversi servizi online senza conoscere le password degli utenti autentici. In questo modo, l’attaccante può ottenere accesso a un gran numero di account e servizi online in modo rapido e semplice.

Le organizzazioni dovrebbero quindi essere più consapevoli del rischio rappresentato dal gran numero di app cloud di terze parti nei loro ambienti. Il rischio è sempre quello di rimanere un passo indietro rispetto ad attacchi più sofisticati ed evoluti.

Rischi vecchi e nuovi da considerare nel 2023

Un tema che è emerso nel 2022 e che rimarrà rilevante anche quest’anno è quello dei rischi informatici collegati alla supply chain, ossia, pericoli che possono derivare dall’utilizzo di componenti o servizi di terze parti (nella catena di produzione o distribuzione di beni o servizi), compromessi o utilizzati come veicolo dagli attaccanti per accedere a sistemi dell’azienda. Un esempio è quello di un’impresa che utilizza componenti elettronici provenienti da fornitori di terze parti e questi componenti sono stati compromessi durante il loro sviluppo o produzione: potrebbero quindi essere utilizzati per introdurre vulnerabilità o malware nei prodotti dell’azienda. Oppure, se un’azienda utilizza servizi di cloud computing di terze parti per archiviare i propri dati sensibili e questi servizi sono compromessi, c’è il rischio che i dati dell’azienda vengano esposti o rubati.

Gli attacchi alla supply chain potrebbero evolvere e non prendere più solo di mira i “soliti sospetti” (come gli MSP, società che gestiscono i sistemi IT dei clienti, utilizzati dagli hacker come testa di ponte per diffondere malware e ransomware). Gli attaccanti potrebbero in futuro colpire anche terze parti ritenute finora meno rischiose (come studi legali o contabili a cui molte aziende, soprattutto le PMI, si affidano per parte delle proprie attività). Per ribaltare la situazione, servirà stringere partnership forti nell’ambito della cybersecurity (ad esempio, condividendo policy e misure lungo tutta la catena), elevare quindi la risposta di sistema e utilizzare l’interconnessione a rete non come punto di debolezza ma come punto di forza, di resilienza comune.

Nel 2023 emergeranno però anche nuove sfide rispetto al passato, sempre legate alla rapida evoluzione tecnologica. In questi giorni è stato sottolineato come un utilizzo dell’AI più diffuso tra la popolazione possa comportare anche nuovi rischi. È il caso della ChatGPT (nuova tecnologia di OpenAI che grazie all’AI risponde alle domande sui più vari argomenti) che è in grado anche di utilizzare i linguaggi di programmazione. I ricercatori di sicurezza hanno già dimostrato come questa chat possa essere facilmente utilizzata da chiunque per scrivere mail di phishing e codice malware.

Altri problemi di cui oggi si intravede solo l’inizio sono quelli legati al mondo quantistico e al metaverso. Con riferimento al primo, le organizzazioni dovrebbero cominciare a preoccuparti per una crittografia post-quantistica. Già nel corso del 2022 sono state diffuse linee guida per sviluppare algoritmi resistenti a computer quantistici: NIST ed Enisa sollecitano da tempo le aziende a prendere atto del cambiamento.

Anche per quanto riguarda il metaverso, sono iniziate prime implementazioni (ad esempio, mondi virtuali utilizzati in ambito industriale, o per la collaborazione tra le persone, o per l’intrattenimento e il gaming): tutto questo comporta la necessità di prevedere soluzioni di sicurezza informatica, per prevenire i rischi legati ai nuovi universi digitali.

Un problema ulteriore da considerare nel 2023 sarà la difficoltà sempre maggiore nell’individuare coperture assicurative dei rischi cyber: in un’intervista di dicembre sul Financial Times, Mario Greco, amministratore delegato di Zurich, ha dichiarato: “Quello che non sarà assicurabile è il cyber”. Sulla stampa è emerso che negli ultimi anni alcuni risarcimenti milionari erano stati negati in quanto le polizze escludevano “azioni belliche”, che oggi sono all’ordine del giorno. Secondo Greco, alle aziende rimane solo la possibilità di investire in cybersecurity, o ricorrere a schemi pubblico-privati di gestione di rischi che, a livello sistemico, non si possono più quantificare.

Come stanno cambiando le strategie di gestione della cybersecurity

Negli ultimi anni il rischio di cybersecurity è continuamente aumentato: oggi non tutte le aziende sono consapevoli che andrebbe trattato come Business Risk, e non invece soltanto come rischio afferente all’area informatica. Molto dipende dalla cultura interna e dal settore in cui opera l’impresa. Quello che è certo è che il tema andrà sempre di più considerato ai livelli apicali. Negli USA, le nuove regole del SEC (Securities and Exchange Commission) sulla segnalazione e divulgazione degli incidenti di sicurezza, stanno spingendo molte realtà ad avere esperti di sicurezza nel Board. Sempre di più vedremo CDA e Direzione fare domande sullo stato di sicurezza (security posture) e richiedere maggiori livelli di dettaglio. Nelle aziende italiane da tempo i team di sicurezza hanno introdotto metriche e indicatori per misurare la situazione, hanno incrementato il dettaglio del reporting verso il Board.

Quello che manca ancora è una chiara comprensione del valore che una corretta gestione dei rischi di cybersecurity comporta per tutto il business, una quantificazione della riduzione del rischio legata a specifici investimenti pregressi e futuri. Una visione data driven dell’operato del CISO è sempre di più una necessità. Nei prossimi anni si affermerà sempre più questa tendenza: via via che sarà riconosciuta la valenza della cybersecurity per l’operatività e la stessa competitività dell’impresa, la valutazione su investimenti e ritorni della cybersecurity diventerà materia per il business e il top management.

La cyber resilience, del resto, già oggi non è più una necessità isolata. Secondo Gartner, entro il 2025 il 70% dei CEO renderà mandatoria una policy di resilienza organizzativa che comprenderà al suo interno più aspetti: la risposta al cyber crime, ma anche la capacità di sopravvivere ad eventi atmosferici importanti; instabilità politiche e disordini civili, emergenze come alluvioni, terremoti o altro. Anche questa è una conseguenza di quanto abbiamo vissuto negli ultimi anni con la Disruption causata dal Covid-19.

A cura di: Elena Vaciago, @evaciago