Con l’avvicinarsi del 2016, Symantec e Norton hanno pubblicato le previsioni e le raccomandazioni dei loro esperti.

Emergono in particolare alcune tendenze, come quella della Cyber Insurance, che servirà anche a prevenire comportamenti sbagliati nella gestione delle pratiche di security, o la diffusione di nuove vulnerabilità, legate principalmente all’IoT e ai device Mobile, o ancora la necessità di ripensare i modelli di autenticazione e di dare priorità alla protezione dei dati per essere conformi alle nuove norme sulla privacy. Ma vediamo in dettaglio cosa ci aspetta il prossimo anno secondo i Threat Researcher dei laboratori Symantec.

Internet delle cose (IoT) o delle vulnerabilità (IoV)?

Senza un approccio di “Security by Design”, l’Internet delle cose sarà l’Internet delle vulnerabilità.

Con riferimento a consumatori ed end user, con la crescita dei dispositivi connessi, si osserverà un maggior numero di attacchi mirati a tali sistemi. Per il momento non si prevedono attacchi imminenti su vasta scala rivolti ai consumatori, dato che i numeri relativi agli utilizzi dell’IoT sono ancora piuttosto bassi. Tuttavia, gli analisti ritengono che si verificheranno attacchi occasionali di portata ridotta (per lo più del tipo ad-clicking e ransomware) per cui i cosiddetti “early adopter” dovranno essere preallertati.

Gli attacchi rivolti a veicoli e dispositivi medici connessi rappresentano oggi una minaccia reale e quindi arriveremo con estrema probabilità alla definizione di una normativa sulla responsabilità. Anche certificati e firma del codice rivestiranno un ruolo importante nella protezione dell’IoT, e la sicurezza dovrà essere necessariamente incorporata nei device connessi di nuova progettazione.

Nel caso delle Aziende, nonostante il rischio di inattività a livello di produzione imputabile ad attacchi esterni o a problemi dell’IT sia una sfida nell’adozione e nello sviluppo del paradigma di Industria 4.0, la marcia verso la connettività sarà comunque inarrestabile. Le strategie di protezione dei dati e la security telemetry dovranno evolvere. Per assicurare la protezione delle infrastrutture IT, i CISO (Chief Information Security Officer), colonna portante di qualsiasi azienda, adotteranno un approccio integrato e livelli di protezione opportuni.

Anche in questo caso, aver adottato un Security-by-Design nei processi di sviluppo di nuove tecnologie sarà una risorsa chiave dei prossimi anni. Che si tratti di progettare città intelligenti, infrastrutture o robot per lo svolgimento sempre più automatizzato delle attività quotidiane, è necessario che coding, updating e identificazione degli accessi siano sicuri.

Privacy e Data protection

“Ma è sicuro?”cosa pensano i consumatori della sicurezza dei dati nei wearable

Negli ultimi anni si è preferito avere un atteggiamento “di comodo” rispetto a quelli che dovrebbero essere i requisiti della privacy. Spesso ci si è chiesti fino a che punto e a checosa si è disposti a rinunciare pur di non complicarsi troppo la vita. Ora che i dispositivi indossabili, i cosiddetti “wearable”, sono realmente alla portata di tutti, la discussione riprenderà con toni più accesi. Mentre sono raccolti sempre più dati, clienti, aziende ed enti governativi cominciano a porsi le giuste domande. Dove vanno a finire questi dati? A che scopo saranno utilizzati? Ma è sicuro tutto ciò?

Maggiori tutele: assicurazione, responsabilità e regolamentazione

Cyber Insurance: garanzie solo se i comportamenti sono corretti

Considerato il notevole aumento delle violazioni riscontrate nel 2015, per aziende e privati sarà inevitabile sottoscrivere una cyber-assicurazione. Prefissi e clausole contenenti “cyber” diventeranno la norma e consumatori e aziende saranno incentivati ad seguire best practice di protezione, per non sentirsi dire “ti avevo avvisato” dagli assicuratori.

Un passo avanti per le leggi sulla privacy

L’imminente direttiva dell’Unione Europea sulla protezione dei dati trasformerà chiaramente le modalità di gestione delle informazioni nell’ambito dell’Unione Europea. Le organizzazioni saranno tenute ad aderire a nuovi requisiti nella gestione dei dati personali. Si tratta di una sfida complessa anche per i più informati, che ha sollevato preoccupazioni in merito alle complessità dei nuovi processi di gestione delle informazioni e all’incremento dei costi. Si tratta, tuttavia, di un passaggio necessario per consentire a tutti di sfruttare al meglio le potenzialità di Internet e delle nuove tecnologie, e, in questa prospettiva, sarà fondamentale mettere in atto misure di sicurezza appropriate per garantire la salvaguardia della privacy personale.

Evoluzione del panorama delle minacce

Confine indefinito tra attacchi di matrice nazionale o indipendenti

Il livello di sofisticazione associato in passato ad attacchi State-sponsored sarà riscontrabile anche in attacchi lanciati da singoli individui. Il numero crescente di gruppi di hacker specializzati, autori di attacchi mirati altamente sofisticati, renderà sempre più sfumato il confine tra i comuni crimini informatici e gli attacchi mirati. I conflitti nel ”mondo reale” si sposteranno sempre più anche nella dimensione dei crimini informatici, con la comparsa di nuovi attori, spinti da motivazioni politiche.

Attacchi personalizzati su misura

Gli attacchi rivolti a governi e organizzazioni diventeranno ancora più mirati, di pari passo con il crescente livello di professionalità dei gruppi di hacker specializzati. Per evitare di essere individuati e aggirare i controlli di sicurezza, gli attacchi saranno realizzati su misura. Per ogni vittima verranno molto presumibilmente predisposti uno specifico server command-and-control, malware sviluppato ad-hoc e l’uso di diversi vettori di attacco. Tutto questo renderà ancora più difficile individuare gli attacchi con la semplice condivisione degli Indicatori di compromissione (IoC, Indicators of Compromise) e sarà necessario adottare metodi di correlazione avanzati.

“I gruppi di hacker specializzati diventeranno sempre più abili nel coprire le proprie tracce e distogliere l’attenzione dagli obiettivi previsti. Implementeranno una migliore sicurezza operativa sulla loro infrastruttura di back-end, rendendo ancora più difficili la neutralizzazione degli attacchi sferrati e l’identificazione dei dati sottratti e la loro attribuzione. Per evitare di essere individuati rapidamente, utilizzeranno comunicazioni crittografate con traffico SSL standard e implementeranno i Trojan dei comuni pirati informatici per confondersi nella massa degli attacchi informatici tradizionali.” (Candid Wueest, Threat Researcher)

“Questa evoluzione porterà a una maggiore apertura e collaborazione di tutti nell‘ambito delle analisi per la sicurezza. Ci vorrà del tempo prima che tutte le tessere del puzzle vadano al proprio posto, ma nel corso del 2016 prevediamo un aumento della condivisione di una “security telemetry” in forma anonima. Il risultato è che in questo periodo verranno alla luce alcune interessanti nuove partnership.” (Darren Thomson, CTO e VP of Technology, EMEA)

Diffusione del “sequestro digitale”

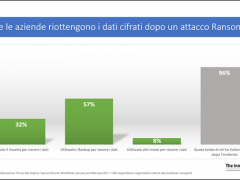

“Prenderanno sempre più piede le truffe a scopo di estorsione. Si tratta di attività fraudolente, redditizie e relativamente semplici da mettere in atto, che sono usate dagli hacker come forma di intrattenimento vendicativo anziché di un guadagno prettamente economico. Gli attacchi ransomware aumenteranno e i dati verranno restituiti solo con pagamento di un riscatto. Ma si assisterà anche ad un aumento dei casi in cui gli hacker minacceranno di divulgare pubblicamente informazioni riservate. Questi casi saranno molto simili ai recenti attacchi con ransomware Chimera o ai casi di estorsione collegati all’attacco ad Ashley Madison. Per quel che riguarda le aziende, prevediamo che i casi di estorsione rivestiranno un ruolo di primo piano tra le violazioni. Gli hacker tenteranno di ricattare le aziende prima che i dati violati diventino di pubblico dominio o le minacceranno di utilizzare i dati in svariati modi se non pagano un riscatto.” (Candid Wueest, Threat Researcher)

Aspetti critici nelle difese dei dispositivi mobili

Il numero di nuove varianti di malware Android per famiglia è destinato a rimanere alto o addirittura ad aumentare. Tuttavia, le organizzazioni non staranno a guardare. Considerato il numero sempre più elevato di funzionalità per smartphone, dai token di autenticazione, alle app aziendali, i pagamenti e molto altro, i dispositivi mobili saranno uno dei principali obiettivi degli hacker. È presumibile che vengano attuati un livello di controllo sempre più severo sui mercati delle app business e uno sforzo comune per rendere più difficile l’accesso non autorizzato alle funzioni di sistema.

Autenticazione compromessa da continue violazioni

A causa della quantità di data breaches del 2015, le aziende sono oggi consapevoli che il sistema tradizionale di accesso tramite login/password è ormai compromesso, per cui sono in corso azioni per cambiare. L’autenticazione a due fattori diventerà una pratica sempre più comune, soprattutto quella che richiede sia un’informazione in possesso dell’effettivo proprietario, ad esempio una password, ma anche un oggetto di cui solo lui dispone, ad esempio il telefono cellulare. Questo comporterà per gli utenti finali doversi destreggiare tra una moltitudine di combinazioni di accesso. Anche la biometrica inizierà a evolvere nella direzione di soluzioni più mature e complete. Non ci si limiterà tuttavia alle sole impronte digitali: sentiremo parlare di “identificazione basata su ECG (Electrocardiogram)” e di “corrispondenza delle vene”, dal momento che le aziende si sono rese conto che anche le impronte digitali sono semplici da replicare.

E in futuro? uno sguardo oltre il 2016

Security-by-Design nella robotica

Sono già in fase di disegno e realizzazione robot che nei prossimi 10 anni si faranno carico dell’automazione di diverse attività quotidiane. Anche per questi è auspicabile che venga adottato un approccio di security-by-design, per rendere sicuri fin dall’inizio gli aspetti di programmazione, aggiornamento e identificazione.

Modellazione 3D di città digitali

Le vere e proprie Smart Cities sono ancora da venire, ma la progettazione e la pianificazione di questi spazi futuri sarà oggetto di molta attenzione già nel 2016. Le prime implementazioni in questo campo saranno costituite da modelli 3D delle future città, coinvolgenti e configurabili, entro cui urbanisti e altri stakeholder potranno sperimentare i propri progetti usando tool di realtà virtuale. Anche in questo caso sarà necessario avere un approccio di security-by-design.