Anticipiamo in questo articolo alcuni temi dell’intervento di Nicola Vanin, Responsabile Corporate Security di Cassa Depositi e Prestiti SpA nel corso della Roundtable “CLOUD SECURITY OUTLOOK 2022” del “CYBERSECURITY SUMMIT 2022. La Resilienza nell’Era dell’Incertezza”, organizzato da The Innovation Group il prossimo 10 Marzo a Milano.

“Con l’evoluzione delle minacce e l’emergere di nuovi attacchi sofisticati, è diventato più importante che mai per le aziende adottare una mentalità orientata alla sicurezza. Detto questo, ecco alcune delle maggiori sfide che stiamo affrontando quest’anno e come le soluzioni di sicurezza cloud possono aiutare la singola organizzazione a superarle” spiega Nicola Vanin.

“Con l’evoluzione delle minacce e l’emergere di nuovi attacchi sofisticati, è diventato più importante che mai per le aziende adottare una mentalità orientata alla sicurezza. Detto questo, ecco alcune delle maggiori sfide che stiamo affrontando quest’anno e come le soluzioni di sicurezza cloud possono aiutare la singola organizzazione a superarle” spiega Nicola Vanin.

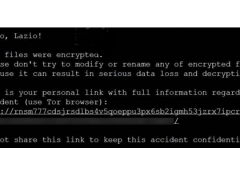

#1. Violazioni dei dati

Non c’è preoccupazione più palpabile di una violazione dei dati. È qualcosa su cui si concentra ogni organizzazione. Tuttavia, pochi hanno le risorse e le strategie in atto per affrontarla veramente in modo degno. Questo rende un eventuale data breach una preoccupazione critica (e qualcosa che deve essere affrontato in modo proattivo e preventivo).

La mancata gestione dei dati in modo appropriato (attraverso la crittografia deliberata) espone le aziende a enormi rischi di non conformità, per non parlare di possibili sanzioni legate alla violazione dei dati, multe e gravi violazioni della fiducia dei clienti. Spetta alla singola azienda proteggere i dati dei suoi clienti e dipendenti, indipendentemente da ciò che dice e qualsiasi sia l’accordo sul livello di servizio (SLA) con i provider.

#2. Rispetto dei mandati normativi

È normale per le organizzazioni, in particolare per le PMI, presumere di poter accedere alla massima protezione semplicemente lavorando con un fornitore di soluzioni cloud. Ma c’è di più di quanto sembri.

La conformità va oltre le norme internazionali e federali. Ci sono anche ulteriori mandati di settore che devono essere affrontati. Gli esempi includono la protezione dei dati dell’UE, PCI DSS, FISMA, GLBA, HIPAA e FERPA, solo per citarne alcuni.

Giuste soluzioni di sicurezza cloud forniscono la capacità tecnica necessaria per rispettare i mandati normativi, ma non bastano: deve anche esserci una supervisione regolare e un’attenzione granulare ai dettagli. Con il modello di responsabilità, il provider cloud offre la sicurezza del cloud, mentre l’utente finale garantisce la sicurezza nel cloud.

#3. Mancanza di competenze informatiche

Secondo il rapporto “Cloud Adoption Practices & Priorities Survey Report” di Cloud Security Alliance, il 34% delle aziende sta attualmente evitando il cloud perché non crede che i propri responsabili IT e aziendali abbiano le conoscenze e l’esperienza per gestire le esigenze del cloud computing. Questo lo rende una delle prime 4 preoccupazioni che le aziende hanno per quanto riguarda la cloud security.

Le aziende dispongono oggi in media tra 3 e 4 cloud. Ciò crea ulteriori livelli di complessità che richiedono competenza tecnica ed esperienza pertinente.

Da qui una tendenza più ampia che ci aspettiamo di veder emergere nei prossimi mesi o anni. Piuttosto che avere solo esperienza manageriale e alfabetizzazione finanziaria, i responsabili IT e aziendali dovranno portare sul tavolo la competenza tecnica del cloud. Ciò non significa che dovranno essere esperti di cloud, ma la comprensione di base e la capacità di condurre iniziative mirate saranno sempre più parte integrante.

#4. Problemi di migrazione al cloud

La migrazione al cloud sta avvenendo in massa, ma deve essere gestita correttamente (altrimenti espone l’azienda a rischi inutili). Secondo una recente ricerca, le 4 maggiori sfide che le aziende devono affrontare sono: la visibilità sulla sicurezza dell’infrastruttura (43%); la conformità (38%); l’impostazione di politiche di sicurezza (35%) e gestire una sicurezza che tenga il passo con il ritmo del cambiamento nelle applicazioni (35%). E’ evidente come oggi i professionisti della sicurezza e i professionisti IT si possano sentire sopraffatti da tutto ciò che viene loro chiesto.

Strategie di migrazione più semplici e dirette aiuteranno le aziende a gestire questa transizione in modo impeccabile. Cercare di realizzare tutto in una volta è un grave errore. Il processo di migrazione dovrebbe essere suddiviso in fasi per ridurre il rischio di errori critici che potrebbero danneggiare i dati e/o portare a vulnerabilità.

#5. API non protette

La cosa difficile del cloud è che ci sono così tanti possibili punti di ingresso per gli attacchi. Quindi, mentre l’area di attacco in superficie può essere complessivamente più piccola, è molto più frammentata. Forse questo può essere visto più chiaramente quando si tratta di architetture di microservizi e di funzioni serverless.

Le API sono fantastiche, ma va considerato come influiscono su sistemi più grandi. Anche se il cloud è tecnicamente sicuro e solido, gli intrusi possono dirottare i dati hackerando API meno sicure. Questo è problematico! Le soluzioni di sicurezza cloud adeguate possono aiutare a controllare attentamente ogni applicazione per proteggerla da punti deboli come questi.

#6. Minacce interne

È una buona pratica commerciale fidarsi dei propri dipendenti. Sfortunatamente, molte aziende si spingono troppo oltre questa fiducia o non riescono a controllare i fattori trainanti alla base della loro fiducia sul front-end. Secondo una ricerca di Intel, le minacce interne sono responsabili di un incredibile 43% di tutte le violazioni. Metà sono intenzionali e metà accidentali.

Più specificamente, le aziende devono pensare alla gestione degli accessi e limitare chi può accedere a cosa e quando. L’accesso alle applicazioni cloud e alle origini dati dovrebbe essere concesso in base alle esigenze, e nessuno dovrebbe avere più accesso di quello richiesto per portare a termine le proprie responsabilità lavorative.

#7. Open Source

Utilizzo dell’open source per lo sviluppo di applicazioni. I pacchetti open source sono vulnerabili. Molto spesso gli hacker avvelenano il pozzo nel repository Git, aspettando che gli sviluppatori utilizzino i pacchetti e in seguito compromettano l’applicazione attraverso un vettore di attacco ben preparato…

Quali sono allora le tattiche collaudate per proteggere e salvaguardare le operazioni aziendali in qualsiasi ambiente cloud? Proponiamo in sintesi i punti dell’intervento di Nicola Vanin, che sarà approfondito durante l’evento.

- Concentrarsi sul monitoraggio della sicurezza end-to-end

- Perseguire un approccio basato sul rischio alla gestione delle vulnerabilità

- Sviluppare un concetto per la gestione dell’identità e dell’accesso “privilegiato”

- Gestione della Security Posture nel cloud

- Automatizzare le risposte agli incidenti.

“Senza visibilità non c’è efficienza e senza efficienza non c’è una vera risposta agli incidenti. Quando si definisce l’ambito di monitoraggio, le aziende dovrebbero mantenere i propri dati disponibili per la correlazione storica e l’identificazione di attacchi che possono durare anche un anno. Raccomando inoltre di adottare un approccio ibrido o semiautomatico alla risposta agli incidenti che utilizzi playbook e runbook per rispondere rapidamente mantenendo l’ultima decisione di risposta nelle mani degli analisti della sicurezza del team” commenta Nicola Vanin, Responsabile Corporate Security di Cassa Depositi e Prestiti SpA. “Seguendo queste cinque best practice, le aziende possono creare una solida base di governo”.

Torna a Milano la decima edizione del CYBERSECURITY SUMMIT di The Innovation Group, il prossimo 9 e 10 marzo 2022, il più importante appuntamento annuale dedicato ai Leader e ai professionisti della sicurezza. Un momento unico di scambio, incontro, condivisione sulle tendenze e sulle tecnologie innovative per far fronte al crescente volume di attacchi cyber.

Basato sull’Agenda 2022 dei Decision Maker e dei professionisti della cybersecurity, il CYBERSECURITY SUMMIT 2022, edizione milanese, affronterà quest’anno numerosi temi critici. Consulta l’Agenda online!