Il panorama delle minacce ransomware vede una trasformazione preoccupante delle tecniche di attacco, in particolare un abuso dilagante di vulnerabilità zero-day e one-day, che ha portato a un aumento del 143% delle vittime dal primo trimestre del 2022 al primo di quest’anno.

Secondo l’ultimo rapporto Akamai sullo stato di Internet (SOTI, State of the Internet), il panorama del ransomware vede gli attaccanti cambiare le proprie tecniche a velocità superiore a quella dimostrata dalle vittime nella difesa. In particolare, si stanno spostando dal phishing verso un maggiore abuso di vulnerabilità zero-day (ossia, vulnerabilità software di cui nessuno è ancora a conoscenza: si tratta di informazioni spesso presenti e vendute nel dark web). Inoltre, i gruppi ransomware stanno diventando più aggressivi nei loro metodi di estorsione e sfruttamento delle vulnerabilità, ad esempio promuovendo al proprio interno lo sviluppo di attacchi zero-day e programmi di bug bounty (programmi con cui le aziende finanziano l’eventuale scoperta di “bug” nel proprio software effettuata da ricercatori esterni di sicurezza).

In sintesi

- I gruppi di ransomware ora prendono sempre più di mira l’esfiltrazione dei file, che è diventata la fonte primaria di estorsione, come si è visto con il recente sfruttamento di GoAnywhere e MOVEit.

- La ricerca di Akamai rileva che le vittime dei principali gruppi di ransomware hanno quasi 6 volte più probabilità di subire un attacco successivo entro i primi tre mesi dall’attacco iniziale.

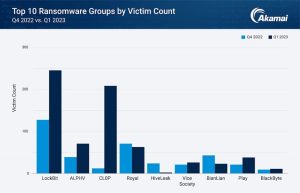

- I gruppi di ransomware, come CL0P, stanno perseguendo in modo aggressivo l’utilizzo di vulnerabilità zero-day interne. Questa è una strategia di successo, con CL0P che ha aumentato il numero di vittime di 9 volte dal Q1 2022 al Q1 2023.

- LockBit domina la scena ransomware con il 39% delle vittime totali (1.091 vittime), più del triplo del numero del secondo gruppo ransomware più importante. È aumentato significativamente in assenza del precedente front-runner, Conti. L’industria del cyber crime è molto profittevole e quindi i gruppi ransomware sono oggi in grado di finanziarsi le diverse attività, sia pagando altri hacker per trovare vulnerabilità nel software, sia puntando ad acquisire l’accesso ai propri obiettivi previsti tramite broker di accesso iniziale (IAB, initial access brokers).

Gli aggressori velocizzano le proprie attività

Gli aggressori stanno anche riducendo i tempi per quanto riguarda il percorso per generare un valore più redditizio. Ad esempio, incontrano più successo abbandonando la loro tattica di estorsione iniziale – la crittografia – per concentrare gli sforzi sul furto di dati. In questo modo, gli aggressori ricorrono a ulteriori tattiche di estorsione, come molestare i clienti o i partner della vittima, tramite e-mail o telefonate, per spingere la vittima a pagare (Figura 1).

Figura 1: Kill Chain del ransomware, con alcuni aggiornamenti nelle tattiche di estorsione

Un’istantanea sulle attività dei principali gruppi ransomware

L’analisi trimestrale mostra cambiamenti significativi nel peso dei principali gruppi ransomware (Figura 2). Sebbene LockBit domini ancora il panorama, CLOP è salito al secondo posto nel primo trimestre 2023 (dal decimo posto nel Q4 2022). Questo può essere attribuito al fatto che CL0P sfrutta un gran numero di vulnerabilità zero-day come punti di accesso alle reti aziendali. Inoltre, si osserva che la maggior parte delle minacce ransomware ha intensificato le proprie attività all’inizio di quest’anno, portando a una conseguente crescita molto elevata del numero delle vittime.

Figura 2. La crescita di CL0P può essere attribuita alla sua conoscenza di un gran numero di vulnerabilità zero-day come punti di ingresso

In che modo i broker di accesso iniziale (IAB) sono utilizzati nei modelli RaaS

Vale la pena notare che continua a prevalere una forte specializzazione, con alcuni gruppi criminali che si concentrano sulle attività di vendita di accesso iniziale (IAB). Questa strutturazione dell’industria del crimine online serve a ridurre i tempi necessari per lanciare attacchi agli obiettivi previsti. Il ransomware as a service (RaaS), combinato con l’espansione dei modelli di estorsione, ha portato quindi a campagne di Abbiamo assistito il passaggio dalla crittografia tradizionale alla presa in ostaggio dei dati esfiltrati. I criminali dicono persino ai clienti delle vittime che hanno rubato i loro dati e li incoraggiano a chiedere alla società vittima di pagare il riscatto. Questo viene fatto per esercitare ulteriore pressione. Inoltre, alcuni aggressori incorporano un attacco DDoS (Distributed Denial-of-Service) per sopraffare i difensivi durante l’attacco.

Nessun obiettivo è troppo piccolo

Esaminando le vittime in base al fatturato, emerge dall’analisi che le organizzazioni più piccole sono a più alto rischio di ransomware, con oltre il 60% delle vittime analizzate che si trovano nella fascia di reddito più bassa (fino a 50 milioni di dollari): questo dimostra che gli aggressori hanno successo anche negli attacchi contro le realtà di bassa classe dimensionale. Tuttavia, un numero significativo (12%) delle organizzazioni vittime si trova anche nella categoria con fatturati più elevati (501 milioni di dollari e oltre).

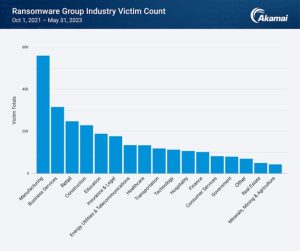

In termini di ripartizione per settore, l’industria, in particolare la produzione industriale, mostra un rischio elevato di ransomware (Figura 3). Questo incremento del rischio dipende dalla pletora di software legacy o obsoleti distribuiti in diversi siti di produzione e supply chain, e tra questi, gli apparati operativi, sensori e altri endpoint connessi, auto connesse e impianti chimici. Secondo la rilevazione, il numero di aziende manifatturiere interessate è aumentato del 42%, tra Q4 2021 e Q4 2022.

Figura 3. Il manifatturiero rimane il settore con il maggior numero di vittime di attacchi ransomware

Raccomandazioni conclusive

Il rapporto SOTI fornisce raccomandazioni suddivise per le diverse fasi dell’attacco, ma ecco quelle generali:

- Avere un’ottima comprensione della superficie di attacco

- Avere processi e playbook forti

- Monitorare il traffico in uscita cercando gli indicatori di compromissione (IOC)

- Assicurarsi che il team legale stia controllando la legislazione in materia

- Applicazione continua di patch, formazione e protezione.

Innanzitutto, serve avere una forte comprensione della superficie di attacco (e ridurla al minimo dove possibile). Le API non autorizzate, i sistemi legacy e i sistemi interni che non sono monitorati o segmentati sono tutti ad alto rischio.

In secondo luogo, avere processi / playbook forti che siano convalidati da esercizi come il red teaming. Se si vogliono usare le tecniche di gruppi come CL0P per guidare il red team, è possibile sfruttare il MITRE – non dimenticare di controllare lo strumento Navigatore.

Quindi, assicurarsi di monitorare il traffico in uscita per le IoC. Bisogna rilevare sia i dati da esfiltrare che le comunicazioni di comando e controllo.

Quindi, assicurarsi che il team legale stia monitorando la legislazione sul pagamento del ransomware.

E, infine, i fondamentali: patching, formazione dei dipendenti e backup protetti sono ancora molto importanti.

Accedi alla ricerca completa: