Se nel 2021 la minaccia del Ransomware ha continuato a crescere in importanza, per il numero degli attacchi andati a segno e per gli importi richiesti, nel 2022 questo rischio sta evolvendo sempre più in una minaccia per la competitività degli Stati e la resilienza dei servizi critici. Una forma di attacco utilizzata oggi dagli hacker non soltanto per guadagni astronomici, ma anche per azioni di cyber guerra e spionaggio. Una vera e propria emergenza nazionale.

Qual è oggi la probabilità di incorrere in un Ransomware

Oggi non c’è in pratica nessuna realtà che possa dirsi del tutto immune dal rischio di incorrere in un incidente informatico con cifratura ed esfiltrazione di dati causato da un attacco ransomware. Durante la pandemia, il ricorso maggiore allo smart working ha ampliato la superfice d’attacco, aprendo agli hacker nuove porte per portare a termine i propri attacchi. Allo stesso tempo, gli attacchi sono aumentati numericamente, e hanno preso di mira servizi critici come quelli sanitari, che durante il periodo del Covid19 hanno dovuto sostenere anche questi malfunzionamenti.

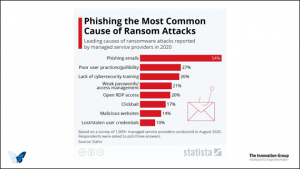

Dietro la fragilità delle aziende agli attacchi ransomware ci sono diverse cause: la prima tra tutte è la numerosità delle mail di Phishing, che riguardano oramai ogni realtà, pubblica o privata, business o consumer. La scarsa educazione degli utenti, la credulità ai messaggi sempre più vicini all’esperienza quotidiana contenuti nel Phishing, induce alcuni a cadere vittima di questa forma di attacco estremamente semplice. A questo si aggiunga il fatto che il furto di identità è diventato una pratica molto comune degli attaccanti, per la facilità con cui sono scritte le password e per la grande disponibilità di dati personali come account e password, frutto di precedenti data breach e quindi acquisibili senza difficoltà nel dark web. Utilizzando credenziali rubate gli hacker riescono ad entrare nelle reti corporate e a sferrare attacchi ancora più mirati, che si concludono con l’inserimento di ransomware e quindi la cifratura di dati molto sensibili delle aziende.

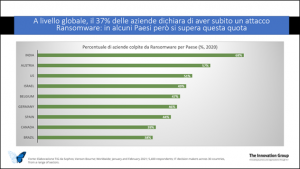

Una statistica di inizio 2021 parla di circa un terzo delle aziende a livello globale (il 37%) che sono state in passato vittime di ransomware. Si tratta di una media, di conseguenza, in alcuni Paesi la percentuale è ancora più alta (il 68% in India, il 51% negli Stati Uniti, il 46% in Germania).

Come è evoluta la minaccia negli ultimi anni

Nel 2021 si sono accentuati alcuni trend con riferimento agli attacchi ransomware. In particolare:

- abbiamo osservato una crescita del valore del riscatto chiesto in cambio dei dati cifrati. Con la tecnica della doppia estorsione (si minaccia anche di rendere pubbliche le informazioni esfiltrate) e con attacchi molto mirati, sono state raggiunte cifre milionarie legate a singoli incidenti da ransomware;

- il ransomware è stato utilizzato per attacchi alle Supply Chain, ad esempio, a fornitori di software. In questo modo gli attaccanti sono riusciti a colpire un gran numero di aziende in cascata. Ad esempio, colpendo il fornitore Kaseya, la gang di REvil è arrivata a danneggiare circa 1.500 aziende finali, compromettendo 50 MSP (Managed Services Provider) che utilizzavano questi prodotti e di conseguenze le loro aziende clienti;

- da parte dei Governi, si sono intensificate le attività per bloccare le gang specializzate nel ransomware e per cercare di intercettare le transazioni legate a pagamenti con criptovaluta. Dopo l’interessamento del Presidente Biden (in seguito all’attacco a Colonial Pipeline) e i suoi colloqui con il Presidente russo, hanno cominciato a muoversi anche le polizie russe, che avrebbero negli ultimi mesi aumentato i controlli. Il 14 gennaio scorso si è saputo, ad esempio, che il Servizio di sicurezza federale russo (FSB) avrebbe arrestato la famigerata banda del ransomware REvil (Sodinokibi), 14 membri sospettati di far parte del team a Mosca, San Pietroburgo, Leningrado e Lipetsk. Le autorità avrebbero anche sequestrato oltre 426 milioni di rubli, 600.000 dollari e 500.000 euro in contanti, portafogli di #criptovaluta, computer e 20 auto di alta gamma. L’FSB, agenzia di intelligence interna della Russia, avrebbe condotto le sue operazioni su richiesta delle autorità statunitensi, alle quali poi sarebbe stati notificati i risultati.

Quali sono le conseguenze quando un attacco ransomware ha successo

È ben noto che le conseguenze di un attacco ransomware possono essere gravissime.

Come ha commentato di recente Stefano Mele (nell’articolo “Sanità veneta vittima di ransomware, per Mele è una minaccia alla sicurezza nazionale” di Formiche.net) “E’ sotto gli occhi di tutti come gli attacchi ransomware siano ormai da alcuni anni in costante crescita soprattutto sul piano “qualitativo” degli obiettivi colpiti e delle tecniche estorsive utilizzate per ottenere il pagamento del riscatto, e rappresentino una minaccia informatica sempre più presente nella vita di qualsiasi nostra impresa o pubblica amministrazione. Questo genere di attacchi, peraltro, causano nella vittima che li subisce non solo un danno immediato, relativo all’impossibilità di utilizzare in maniera efficiente gran parte – se non la totalità – delle infrastrutture tecnologiche, ma contestualmente innescano decisioni di vitale importanza per l’azienda sul piano legale, etico, dei processi e della reputazione, le quali devono anche essere prese nell’arco di pochissime ore”.

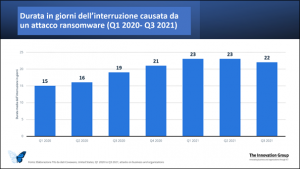

Negli ultimi 2 anni, come mostra la figura successiva, la durata media di interruzione delle attività dopo un attacco ransomware si è mantenuta superiore ai 20 giorni (in organizzazioni americane). La ricerca definisce i tempi di inattività e l’interruzione dell’attività come lo stato in cui le aziende mostrano una produttività inferiore al 100% o subiscono interruzioni materiali a seguito di un attacco ransomware. In sostanza, la statistica dimostra che, nonostante la migliore conoscenza del fenomeno, le conseguenze si sono solo aggravate nell’ultimo periodo. Si può effettivamente parlare di un’emergenza generale.

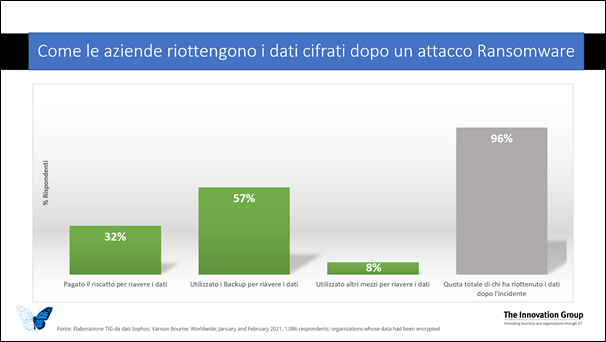

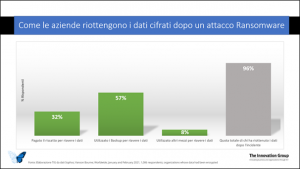

Secondo un’altra fonte, dopo aver subito un attacco ransomware, circa un terzo delle organizzazioni in tutto il mondo ha pagato il riscatto per recuperare i propri dati crittografati. I dati del sondaggio (di febbraio 2021) – che considera soltanto aziende in cui il malware ha effettivamente cifrato i dati – mostrano che, nel 96% dei casi, le aziende sono riuscite a recuperare i propri dati dopo l’attacco (nel restante 4% dei casi, invece, le informazioni sono andate perdute).

Fatto abbastanza grave, solo un 57% ha utilizzato i backup per riottenere l’accesso ai propri dati: un restante 8% ha utilizzato altri mezzi per recuperarli.

Il Ransomware è quindi diventato un’emergenza nazionale?

Un trend che di recente ha attratto l’attenzione è quello che vede il ransomware utilizzato da attori malevoli state sponsored, non tanto a fini di guadagno, quanto piuttosto in azioni distruttive a scopo di guerra cibernetica. Ne hanno parlato sia Microsoft sia CrowdStrike in articoli recenti, commentando ad esempio le azioni di hacker iraniani legati a Teheran.

Un ransomware utilizzato a scopo distruttivo può servire a danneggiare la reputazione delle vittime; a esfiltrare e diffondere informazioni sensibili al pubblico; a bloccare le attività creando situazioni di panico nella popolazione (come avvenuto nel 2021 nel caso dell’oleodotto americano Colonial Pipeline, un attacco che ha fermato l’approvvigionamento di carburante per tutta la costa est degli USA). Ora le agenzie militari si starebbero orientando verso queste azioni, di guerra informatica e cyber-spionaggio, sferrando attacchi ransomware nell’ombra, e attribuendo anche a terzi le proprie attività malevole. Un motivo in più per considerare il ransomware una vera emergenza nazionale.

A cura di:

Elena Vaciago, @evaciago