Con il rientro dalle ferie, ecco in arrivo per tutti più elevati standard di sicurezza legati alla PSD2. In particolare, è il momento dell’autenticazione forte del cliente, obbligatoria per tutti quegli istituti di credito che finora ne avevano fatto a meno. La direttiva europea Payments Service Directive 2 (PSD2) è in vigore dal 13 gennaio 2018, ma è solo da settembre di quest’anno che tutte le organizzazioni, sia del mondo finanziario sia dei sistemi di pagamento (quindi anche uffici postali, Fintech, telco, ecc.) dovranno adottare le norme tecniche fissate dall’EBA, ossia le RTS (Regulatory Technical Standards). E tra queste appunto l’autenticazione a due fattori per migliorare la sicurezza delle transazioni.

Pagamenti e transazioni sicure sui canali digitali sono tra l’altro fondamentali per sostenere la crescita di Internet e Mobile banking: come ha mostrato l’indagine AbiLab-Doxa, resa pubblica a inizio agosto, il Mobile banking sta crescendo molto in Italia. A livello di funzionalità specifiche l’utilizzo di Internet banking mediamente rimane predominante rispetto al Mobile banking, ma lo smartphone si ritaglia uno spazio importante per specifiche operazioni, come la prenotazione dell’appuntamento in filiale e la ricarica cellulare, in cui si registra una leggera preferenza rispetto al PC. Inoltre, quasi un utente su due preferisce il mobile per bonifici e giroconti.

La PSD2 è nata per dare una spinta alla competizione e a una maggiore apertura nel mondo dei servizi finanziari (“Open Banking”), abilitando i clienti ad individuare terze parti (TPP, third-party providers) cui permettere di utilizzare i propri dati per disegnare e offrire servizi innovativi. A grandi linee, i TPP si dividono in due macrocategorie:

- Account Information Service Providers (AISPs): avranno accesso alle informazioni dei clienti dai conti correnti della banca e saranno in grado di aggregare e analizzare questi dati in modo olistico;

- Payment Initiation Service Providers (PISPs): gestiranno i pagamenti per conto degli utenti, qualsiasi sia il conto che questi hanno in qualsiasi banca o altro attore del mondo finanziario.

La PSD2 impone però alle banche e a tutti gli altri attori (TPP e Fintech comprese) di elevare il livello di sicurezza nella gestione delle transazioni e nello scambio di dati con terze parti. Competizione, sviluppo del mercato, condivisione di informazioni devono avvenire infatti all’interno di uno scenario di assoluta sicurezza, e nel rispetto della privacy dei diretti interessati, i clienti (come richiesto oggi anche dal GDPR).

Va detto che – dal punto di vista delle banche tradizionali – la PSD2 comporta dei costi (legati ai requisiti di apertura, tramite esposizione di API, application programming interface, unita a nuove pratiche di sicurezza a cui devono ottemperare): questi costi possono essere recuperati soltanto se sono le stesse banche a configurarsi come Account Information Service Providers (AISPs) o Payment Initiation Service Providers (PISPs), facendo esse stesse leva su una maggiore quantità di informazioni disponibili sui propri clienti, quelle già in possesso e in aggiunta quelle ottenute da altri istituti (banche o operatori di servizi di pagamento). Potendo così offrire nuovi servizi alla propria clientela e puntare ad acquisire nuovi clienti.

Detto questo, il tema della sicurezza è fondamentale per una banca che si appresta non solo ad essere compliant alla PSD2, ma anche a competere attivamente nel nuovo scenario dell’Open Banking. Un’infrastruttura tecnologica sicura è la base su cui gestire tutto il nuovo traffico legato alle interfacce API che si andranno a costruire, con un occhio particolare alla protezione dei dati dei clienti. La stessa PSD2 chiede in modo esplicito alle banche:

- Che gli accessi dei clienti da propri endpoint avvengano ai livelli di sicurezza più elevati del momento, e quindi con tecniche di strong authentication a due fattori – come sta avvenendo, con transazioni online abilitate dallo scambio di una password temporanea monouso OTP (one time password) su mobile phone.

- Di garantire che – aprendo le proprie reti e permettendo a terze parti di accedere a dati personali dei clienti – il tutto avvenga con un occhio speciale alla sicurezza.

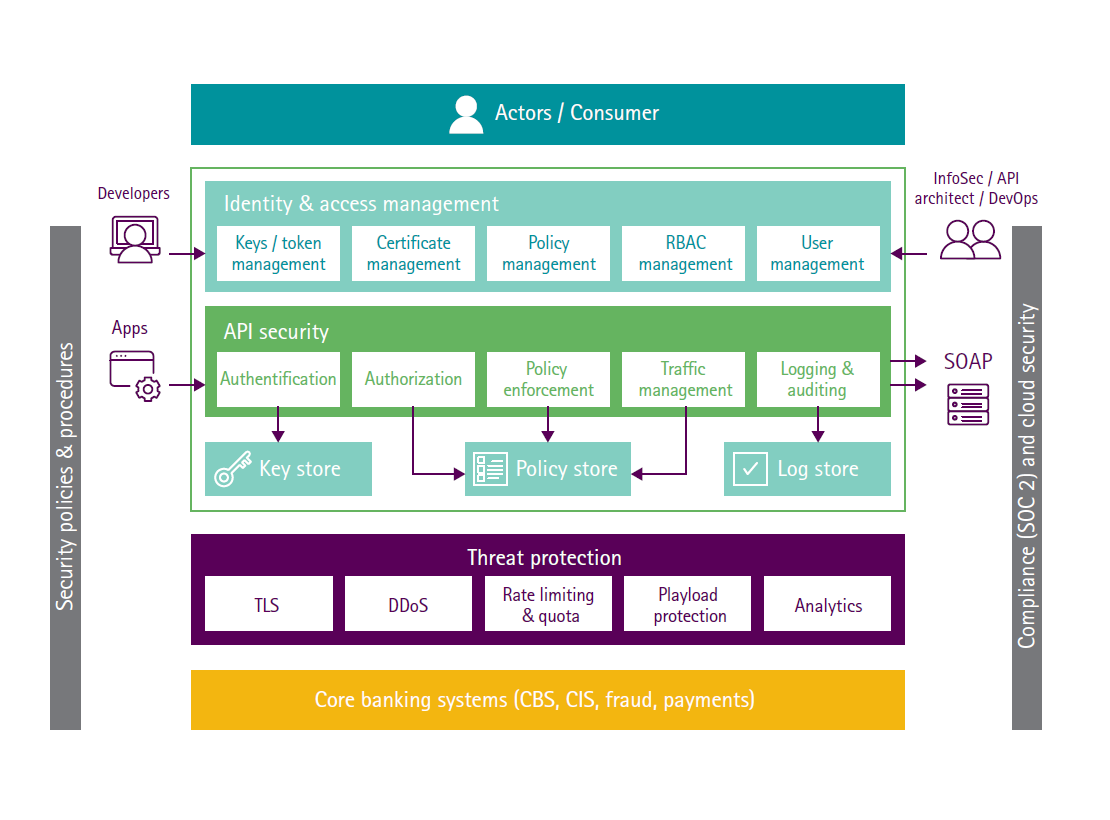

Con riferimento a questo secondo aspetto, è chiaro che le banche dovranno adottare un approccio architetturale moderno di cybersecurity se vorranno offrire alle terze parti (i TPP) API che rendano accessibili i dati dei clienti, garantendo nel contempo l’impenetrabilità delle proprio infrastrutture. Come riporta il report Accenture (“PSD2 & Open Banking. Security and Fraud Impacts on Banks. Are You Ready?”), una gestione sicura delle API richiede di essere gestita a tutti i livelli, ossia dal punto di vista di:

- Controllo degli accessi

- Monitoraggio e detection di eventuali minacce

- Confidenzialità e integrità delle informazioni scambiate.

Poiché nella realtà di molte organizzazioni, il tema delle Open API è oggi affrontato per la prima volta, prendere attentamente in considerazioni il discorso di uno “sviluppo sicuro” delle stesse rappresenta il giusto approccio per realizzare un’infrastruttura che sia resiliente anche nel futuro. In sostanza questo implica però – come sottolineato nella ricerca di Accenture – tenere in considerazione tutti gli aspetti dell’API security: da quelli di autenticazione e autorizzazione, alla prevenzione di attacchi, alle misure di encryption per rendere più sicuro il trasporto dei dati, alle policy di identificazione delle identità di chi accede, alla validazione dei messaggi e alla gestione sicura del traffico.

La sicurezza per la PSD2 non dovrà essere quindi – per chi si prepara ad operare come attore nel nuovo scenario dell’Open Banking – il solito “esercizio per la compliance”, ma un’occasione per impostare un security-by-design allo stato dell’arte.

A cura di:

Elena Vaciago, The Innovation Group