Articolo di Carlo Mauceli, National Digital Officer, Microsoft, che su queste tematiche interverrà nel corso del DIGITAL ITALY SUMMIT 2020, organizzato da The innovation Group il prossimo 19-21 ottobre, nel corso del Tavolo di Lavoro “Le best practice della Cybersecurity 2020. Come ottimizzare l’Execution nella risposta ai rischi cyber” del 20 ottobre, dalle ore 11.15 alle ore 13.30.

Nell’immaginario collettivo i vulcani vengono spesso collegati all’immagine della potenza e della distruzione. Nella mitologia romana, ad esempio, Volcanos è la divinità che simboleggia la forza inarrestabile della natura e, ad Ostia per esempio, proprio il sacerdote di Vulcano rivestiva un ruolo fondamentale nella vita della città.

Ancora oggi il Vulcano affascina ma, contemporaneamente, incute timore. A volte può diventare il simbolo di una nazione, come nel caso del Monte Fuji, icona inequivocabile del Giappone. Altre volte, invece, entra a far parte di romanzi o film come succede nel Libro dei Vulcani d’Islanda1 o nel film I sogni segreti di Walter Mitty2 in cui l’eruzione del monte, dal nome impronunciabile, Eyjafjallajökull è di centrale importanza.

Vi starete chiedendo cosa c’entrano i vulcani con la sicurezza informatica. Come mai questa introduzione? Se vorrete scoprirlo, avventuratevi nella lettura di questo articolo.

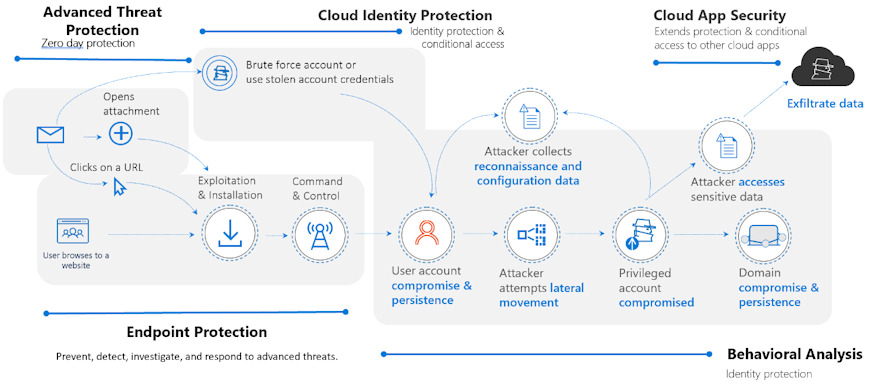

I cosiddetti “Human-operated ransomware attacks3” rappresentano una minaccia significativa e crescente per le società e rappresentano una delle tendenze più impattanti negli attacchi informatici di oggi. In questi attacchi mirati, che sono diversi dai ransomware ad auto-diffusione come WannaCry4 o NotPetya5, gli avversari impiegano il furto di credenziali e i metodi di movimento laterale come criteri di attacco.

Questi attacchi sono noti per sfruttare i punti deboli presenti nella configurazione della rete oltre che eventuali vulnerabilità dei servizi o dei sistemi operativi così da distribuire payload6 ransomware malevoli. E mentre i ransomware rappresentano un’azione visibile, ci sono altri elementi quali i payload dannosi, il furto di credenziali e gli accessi non consentiti che operano in modalità silente e carpiscono dati da reti, a quel punto, compromesse.

Questi attacchi sono noti per sfruttare i punti deboli presenti nella configurazione della rete oltre che eventuali vulnerabilità dei servizi o dei sistemi operativi così da distribuire payload6 ransomware malevoli. E mentre i ransomware rappresentano un’azione visibile, ci sono altri elementi quali i payload dannosi, il furto di credenziali e gli accessi non consentiti che operano in modalità silente e carpiscono dati da reti, a quel punto, compromesse.

Come per i vulcani le notizie sono molto orientate a raccontare gli effetti che un’eruzione provoca e, al contrario, raccontano molto poco su quanto viene fatto per prevenirle, così, le informazioni sugli attacchi ransomware, troppo spesso, si concentrano sui tempi di down che provocano, sui pagamenti dei riscatti e sui dettagli relativi ai payload malevoli non prendendo, invece, in considerazione né la permanenza di questo tipo di campagne né, al contrario, la conoscenza, la sensibilità e la capacità di prevenirle.

Lavorando a contatto con il Team di Microsoft Threat Intelligence7, sulla base delle nostre indagini, queste campagne hanno dimostrato che sono in grado di operare anche in presenza di eventuali restrizioni e protezioni delle reti. Le compromissioni, infatti, avvengono partendo da furti d’identità di credenziali relative ad utenti con privilegi minimi per poi arrivare a catturare le credenziali, invece, di utenti con privilegi più elevati grazie all’utilizzo di tecniche di dumping delle credenziali stesse con le quali si ha l’accesso all’infrastruttura di rete con lo scopo di rimanerci il più a lungo possibile.

Gli Human-operated ransomware attacks, spesso, iniziano con malware quali Trojan bancari o vettori di attacco non particolarmente sofisticati che, in genere, attivano degli allarmi che, purtroppo, tendono ad essere trattati come irrilevanti e, quindi, non vengono accuratamente studiati e corretti a cui vengono, in una fase successiva, associati payload malevoli che bloccano anche i sistemi antivirus e ransomware quali Revil8, Samas9, Bitpaymer10 e Ryuk11.

Combattere e prevenire attacchi di questa natura richiede un cambiamento di mentalità che si concentra sulla protezione completa della catena d’attacco, necessaria per rallentare e fermare gli aggressori prima che possano avere successo.

E qui, finalmente, veniamo ai vulcani. Un attore che è emerso prepotentemente come responsabile di queste campagne di attacco è un gruppo attivo, altamente adattativo che, spesso, utilizza il ransomware Wadhrama12. Come Microsoft referenziamo i gruppi secondo una naming convention specifica e in questo caso, quella utilizzata fa riferimento ai nomi dei vulcani. Pertanto, nello specifico, al gruppo in questione è stato attribuito il nome di PARINACOTA.

PARINACOTA è un gruppo, come detto, particolarmente attivo, che opera con una frequenza di tre o quattro attacchi alla settimana ad organizzazioni differenti. Durante i 18 mesi in cui è stato monitorato, si sono osservate tattiche mutevoli di compromissione con diversi scopi tra cui criptocurrency mining, l’invio di e-mail di spam, o proxy per altri attacchi. Gli obiettivi e l’utilizzo dei payload sono cambiati nel tempo, influenzati dal tipo di infrastruttura da compromettere anche se, negli ultimi mesi, si sono concentrati sulla distribuzione del ransomware Wadhrama.

Il gruppo utilizza sempre più spesso un metodo chiamato “smash-and-grab”. Tramite questo metodo, il gruppo tenta di infiltrarsi in una macchina per poi procedere con un lateral movement atto a impossessarsi del maggior numero di macchine di cui vengono criptati i dischi, e chiedere il riscatto; il tutto in meno di un’ora.

Gli attacchi di PARINACOTA, in genere, sono di tipo brute force13 e cercano di sfruttare le strade che, eventualmente, vengono aperte sui server che utilizzano il servizio di Remote Desktop Protocol (RDP) esposto su Internet, sempre, come detto, con l’obiettivo di muoversi lateralmente all’interno di una rete o eseguire ulteriori attività al di fuori della rete stessa grazie al protocollo in questione se non opportunamente coperto da patch.

Gli attacchi di PARINACOTA, in genere, sono di tipo brute force13 e cercano di sfruttare le strade che, eventualmente, vengono aperte sui server che utilizzano il servizio di Remote Desktop Protocol (RDP) esposto su Internet, sempre, come detto, con l’obiettivo di muoversi lateralmente all’interno di una rete o eseguire ulteriori attività al di fuori della rete stessa grazie al protocollo in questione se non opportunamente coperto da patch.

Gli attacchi, nella maggior parte dei casi, mirano a compromettere gli account relativi agli amministratori locali dei server o dei client. In altri casi, invece, gli attacchi sono orientati verso account di Active Directory (AD) che utilizzano password semplici, che non scadono mai, come gli account di servizio, o non più utilizzati ma ancora attivi.

Nel dettaglio, per trovare gli obiettivi, il gruppo analizza Internet alla ricerca di macchine in ascolto sulla porta RDP 3389, grazie a strumenti come Msscan.exe14 in grado di trovare macchine vulnerabili su tutta la rete Internet in meno di sei minuti.

Una volta trovato un bersaglio vulnerabile, il gruppo procede con un brute force attack utilizzando strumenti come NLbrute.exe15 o ForcerX16, partendo da nomi utente comuni quali “admin”, “administrator”, “guest” o “test”. Dopo avere ottenuto con successo l’accesso a una rete, il gruppo analizza la macchina compromessa per verificarne la connessione ad Internet e la sua capacità di elaborazione. Verifica, quindi, se la macchina soddisfa determinati requisiti prima di utilizzarla per condurre successivi attacchi RDP contro altri obiettivi. Questa tattica, che non è stata osservata in gruppi simili, dà loro accesso a ulteriori infrastrutture con minori probabilità di bloccarli così che possono avere buon gioco nel lasciare i loro strumenti in esecuzione su macchine compromesse per mesi e mesi stabilendo canali di Command and Control17 (C2C) con cui controllare l’infrastruttura.

Dopo aver disabilitato le soluzioni di sicurezza, il gruppo scarica un archivio zip che contiene decine di noti strumenti di aggressione e file batch per il furto di credenziali, la persistenza e la ricognizione. Con questi strumenti e file batch, il gruppo cancella i registri degli eventi utilizzando wevutil.exe e conduce un’ampia ricognizione sulle macchine e sulla rete alla ricerca di nuove strade per spostarsi lateralmente utilizzando gli strumenti di scansione di rete comuni. Quando necessario, il gruppo eleva i privilegi dell’amministratore locale a SYSTEM utilizzando le funzioni di accessibilità insieme a un file batch o a file carichi di exploit denominati in base alle specifiche Common Vulnerabilities and Exposure18 (CVE) trovate.

Il gruppo esegue il dump delle credenziali del processo LSASS, utilizzando strumenti come Mimikatz19 e ProcDump20, per ottenere l’accesso a password di amministratore locale o account di servizio che hanno privilegi elevati e che possono essere utilizzati per l’avvio di attività sia in modo interattivo che pianificato. PARINACOTA utilizza, quindi, la stessa sessione di desktop remoto per esfiltrare le credenziali acquisite. Il gruppo tenta anche di ottenere le credenziali per specifici siti bancari o finanziari, utilizzando findstr.exe21 per verificare la presenza di cookie associati a questi siti.

Alla luce di tutto ciò, non può non crescere la consapevolezza che, così come è meglio tenersi lontano dalle pendici di un vulcano ed evitare di costruire case che potrebbero essere distrutte facilmente, alla stessa maniera, in un mondo connesso, in uno scenario di Information Technology e di Operation Technology, profondamente, cambiato, Il nuovo modello di sicurezza dovrebbe essere basato sulla metafora, stavolta, del sistema immunitario, considerando anche l’esperienza che stiamo vivendo in questi mesi a causa del Covid-19, piuttosto che su quella della trincea, partendo dal presupposto “assume already compromise”.

Parliamo, quindi, di sviluppare tutte quelle iniziative di governance, di analisi e gestione dei rischi, di intelligence sharing e di incident management che possano contribuire ad alzare in modo significativo la cyber resilienza delle organizzazioni, ovvero la loro capacità di funzionare anche se continuamente sotto attacco, essendo, spesso, già compromesse ben prima che emergano sintomi evidenti di un attacco in corso, alla stessa maniera di come fa il sistema immunitario, che non si ostina a voler tenere le minacce all’esterno del corpo ma, dovendo sopravvivere in un ambiente complesso ed estremamente dinamico, le individua in tempo reale, le classifica e le tiene a bada grazie ad un monitoraggio continuo, dedicando risorse preziose solo ai patogeni veramente pericolosi, ed ignorando tutto ciò che non è rilevante.

Come realizzare un simile modello?

Innanzi tutto, smettendo di “guardare l’ombelico” e avere, invece, una visione a 360° che non affoghi nei propri log inquinati dal rumore di fondo delle proprie reti e dei propri sistemi ma che analizzi i comportamenti degli utenti all’interno e all’esterno della propria rete implementando processi di threat intelligence e di monitoraggio approfondito.

In secondo luogo, impiantare un processo di Cyber Risk Management continuo, che valuti 24 ore su 24 tutte le variabili in gioco, incluse quelle fuori dal perimetro, quali i Social, lo shadow IT, l’IoT, e dia indicazioni al management per definire strategie difensive che possano cambiare rapidamente, a fronte di minacce continuamente mutevoli. Questo è completamente diverso che continuare imperterriti a fare attività, ormai, superate, quali un Audit annuale, e che ci permetterebbe di allocare le risorse in modo efficiente.

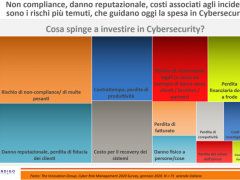

Infine, destinare a queste attività di sicurezza le risorse necessarie perché in nessun campo oggi il rapporto tra spesa in sicurezza e valore dell’asset da proteggere è così basso come nell’Information Technology (ICT).

La Cyber Resilience deve diventare non solo uno dei pilastri dell’attività di un’organizzazione ma quell’elemento che abilita tutti gli altri e li rende possibili, considerato da un lato la crescente pervasività dell’ICT nella società attuale e dall’altro la corrispondente crescita delle minacce. Come gli ultimi casi di cronaca ci insegnano, queste risorse vanno trovate ed impiegate quanto prima, ed il cambiamento di modello di business, dalla fortezza al sistema immunitario, va compiuto con urgenza, oppure, inevitabilmente, gli attaccanti avranno la meglio, causando alla comunità danni sempre più onerosi.

A cura di: Carlo Mauceli, National Digital Officer, Microsoft.

1 https://iperborea.com/titolo/513/

2 https://it.wikipedia.org/wiki/I_sogni_segreti_di_Walter_Mitty

3 https://www.microsoft.com/security/blog/2020/03/05/human-operated-ransom…

4 https://www.certnazionale.it/news/2017/05/15/come-funziona-il-ransomware…

5 https://www.certnazionale.it/tag/petya/

6 https://www.cybersecurityintelligence.com/payload-security-2648.html

7https://www.microsoft.com/en-us/itshowcase/microsoft-uses-threat-intelli…

8 https://www.secureworks.com/research/revil-sodinokibi-ransomware

9 https://www.securityweek.com/samas-ransomware-uses-active-directory-infe…

10https://www.coveware.com/bitpaymer-ransomware-payment

11https://www.certnazionale.it/news/2018/08/23/il-nuovo-ransomware-ryuk-di…

12https://www.zdnet.com/article/ransomware-these-sophisticated-attacks-are…

13https://www.certnazionale.it/glossario/brute-force-attack-attacco-a-forz…

14https://docs.microsoft.com/it-it/windows/security/threat-protection/inte…

15https://www.hybrid-analysis.com/sample/ffa28db79daca3b93a283ce2a6ff24791…

16https://www.mcafee.com/blogs/other-blogs/mcafee-labs/rdp-security-explai…

17https://www.paloaltonetworks.com/cyberpedia/command-and-control-explained

18https://en.wikipedia.org/wiki/Common_Vulnerabilities_and_Exposures

19https://www.ilsoftware.it/articoli.asp?tag=Mimikatz-il-programma-per-rec…

20https://docs.microsoft.com/en-us/sysinternals/downloads/procdump

21https://en.wikipedia.org/wiki/Findstr

(Articolo originario pubblicato su Difesaonline.it il 14 Aprile 2020)