SWIFT, la Società per le Telecomunicazioni Finanziarie Interbancarie Mondiali, ha dichiarato lo scorso 25 gennaio che la grande maggioranza dei suoi clienti (l’89%, che corrispondono però al 99% dei messaggi che transitano sulla rete SWIFT) ha raggiunto la compliance al nuovo “SWIFT’s Customer Security Controls Framework”, introdotto lo scorso aprile e con scadenza il 31 dicembre 2017.

Le informazioni che risiedono nei sistemi bancari sono oggi tra i dati più critici da conservare. Per questo motivo, è stato molto grave quando nel marzo 2016 si è saputo che era andato a segno un attacco cyber contro la Banca Centrale del Bangladesh, un furto (subito tramite SWIFT dal conto della Banca presso la Federal Reserve di New York) per 101 milioni di dollari, 81 dei quali sono stati dirottati su conti bancari privati nelle Filippine e altri 20 su un conto di una banca nello Sri Lanka. Proprio in risposta a questo incidente, nonostante non fosse stata la rete SWIFT ad essere compromessa (era stata sfruttata la vulnerabilità dell’infrastruttura locale della Banca), SWIFT ha ritenuto comunque opportuno emettere questi requisiti di base per la cybersecurity, all’interno di un Customer Security Controls Framework (CSCF), in modo da aiutare i clienti a verificare di aver tutti i processi e le misure indispensabili per una corretta sicurezza.

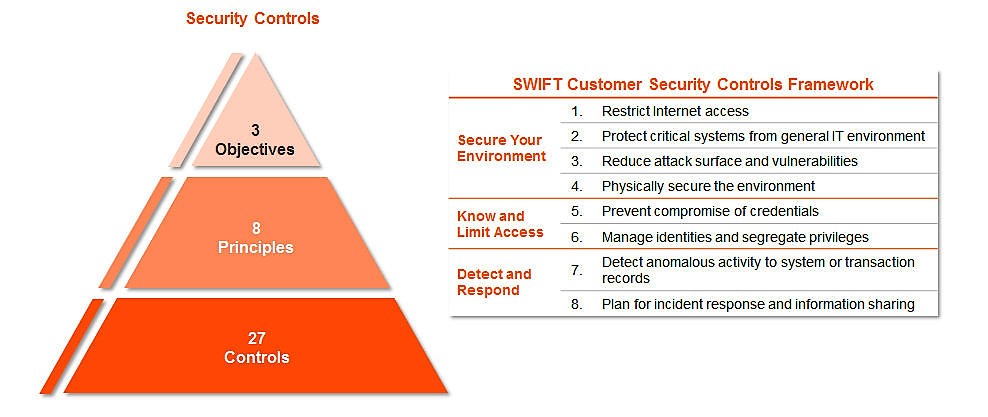

SWIFT inoltre sta incoraggiando i suoi clienti a monitorare in modo costante questi controlli di sicurezza (27 in tutto) nell’ambito di un più ampio programma di Cyber Risk Management, basandosi su best practice e leading standard. Il framework è applicabile alle 4 tipologie di architettura SWIFT: A1, A2, A3 e B.

SWIFT inoltre sta incoraggiando i suoi clienti a monitorare in modo costante questi controlli di sicurezza (27 in tutto) nell’ambito di un più ampio programma di Cyber Risk Management, basandosi su best practice e leading standard. Il framework è applicabile alle 4 tipologie di architettura SWIFT: A1, A2, A3 e B.

La risposta al processo di self-attestation avviato da SWIFT negli ultimi mesi è un segnale positivo: secondo SWIFT rimane però ancora molto da fare per incrementare ulteriormente il livello di sicurezza e la trasparenza nella Community finanziaria. Il prossimo step sarà far riattestare e confermare la compliance al CSCF entro la fine del 2018: SWIFT si riserva di notificare i supervisori a livello locale nel caso in cui i clienti non forniscano questo attestato. Inoltre, c’è da aspettarsi che in futuro i clienti SWIFT comincino a considerare gli attestati CSCF delle terze parti nei propri sistemi di risk management: questo potrà elevare il livello di trust e la trasparenza nel settore tra società che collaborano tra loro. Inoltre è anche probabile che SWIFT andrà ad introdurre ulteriori misure di sicurezza.

Tra i controlli di sicurezza del CSCF, assumono particolare rilevanza quelli legati alla gestione degli accessi e delle credenziali con privilegi: i rischi possono provenire sia dall’esterno che dall’interno – da “esterni” con precise finalità dolose o da “interni” distratti e insoddisfatti, causando danni ingenti agli istituti finanziari. In entrambi i casi il punto debole è costituito da una cattiva gestione degli accessi privilegiati.

Per risolvere questo problema, una soluzione è la CyberArk Privileged Account Security, che abilita servizi di protezione e controllo degli accessi ai sistemi critici all’interno dell’ambiente SWIFT locale. Tramite la revoca dei diritti di amministrazione e utilizzando il tool CyberArk Endpoint Privilege Manager, è possibile definire le politiche di gestione distribuendo accessi agli utenti “non-admin”, variando i diritti in base a necessità specifiche on-demand. Inoltre, le credenziali di accesso degli account privilegiati – come password e chiavi SSH (ad esempio per l’accesso a sistemi critici in ambiente UNIX/Linux) – vengono protette da strutture di sicurezza integrate e multi-livello. Il tool CyberArk Privileged Session Manager permette invece di isolare, monitorare, registrare e controllare le sessioni degli utenti privilegiati nei sistemi critici.

Gli addetti alla sicurezza possono monitorare in tempo reale le sessioni degli utenti privilegiati, intercettando le attività sospette mentre vengono svolte e interrompendole tramite controllo remoto per ridurre al minimo ogni potenziale danno. Inoltre possono accedere alle registrazioni e ai registri per individuare il momento esatto in cui un evento si è verificato, per definirne lo scopo e il livello di gravità.

Individuare e rispondere: le principali prede degli hacker sono utenti affidabili e riconosciuti di cui attaccano e compromettono le credenziali. Individuare i cyber-attacchi è impresa molto ardua. Inoltre molte organizzazioni faticano a rilevare i tentativi di bypassare i controlli di sicurezza da parte di minacce interne ed esterne. Per rispondere a queste sfide, il tool CyberArk Privileged Threat Analytics implementa strumenti per l’individuazione di abusi e/o tentativi di attacchi alle credenziali degli utenti privilegiati. L’uso di questo strumento in combinazione alla soluzione CyberArk Privileged Account Security, permette di evidenziare le attività anomale e ad alto rischio all’interno dell’ambiente SWIFT locale, generando un registro dettagliato e ricercabile di tutte le attività degli utenti privilegiati.

Per conoscere nel dettaglio come implementare il CSCF SWIFT con CyberArk.

Ulteriori informazioni sul Customer Security Programme (CSP) di SWIFT.