Argomenti:

- Importanza della Cybersecurity per il Remote Working

- Evoluzione dei rischi cyber nei giorni del Coronavirus

- Cosa fare per mettere in sicurezza gli ambienti

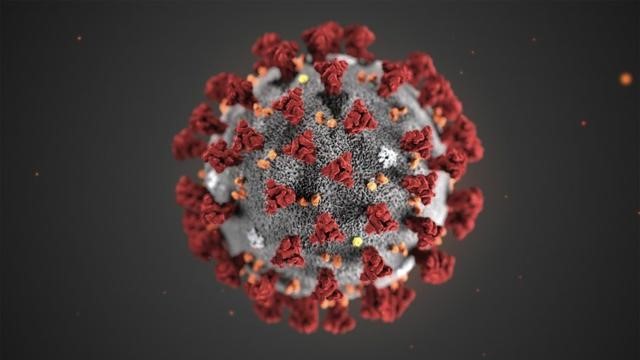

La diffusione pandemica del Coronavirus sta comportando non pochi problemi. Tralasciando il discorso legato all’emergenza sanitaria, che sta mettendo o metterà a breve in crisi tutti i sistemi di risposta all’avanzamento del contagio di intere Nazioni, dal punto di vista di aziende e cittadini, il problema nel breve periodo sarà come assicurare la continuità operativa, preservando l’esigenza di isolare le persone per evitare la diffusione del virus.

Come approfondito in questo articolo, e come spiega bene anche l’infografica sul “Safe Teleworking” dell’Europol EC3 che riportiamo sotto, l’emergenza Coronavirus sta spingendo verso un completo Remote Working, che per essere abilitato in pienezza, richiede anche la messa a disposizione dei dipendenti di un’infrastruttura tecnologia completa che possa rispondere a molteplici esigenze: di operatività ma anche di comunicazione costante con i colleghi, di lavoro in team, di accesso a tutte le informazioni e i servizi normalmente disponibili in ambienti di ufficio. Non ultima, la cybersecurity del posto di lavoro remotizzato va considerata come un elemento abilitante e indispensabile perché il lavoro sia svolto secondo tutti i canoni di qualità e controllo. Vediamo in seguito quali sono i principali rischi per lo smart working e quali le misure e gli accorgimenti di sicurezza da considerare.

Purtroppo, la pandemia non ha fermato le attività degli hacker, che anzi, in questo periodo hanno individuato nuove tecniche per aggirare le difese e sta anche sfruttando in questo momento l’elevatissima domanda di aggiornamenti sulla situazione Coronavirus per portare avanti attacchi come Phishing contenente riferimenti al virus o addirittura per far scaricare App malevole. E’ stato infatti scoperto da alcuni ricercatori di sicurezza una nuova forma di attacco che fa leva proprio sulla domanda di informazioni sulla diffusione del virus: si tratta di un’app malevola che riporta una mappa di diffusione del Coronavirus con informazioni tratte da fonti legittime (ne abbiamo parlato in questo articolo).

Evoluzione dei rischi cyber nei giorni del Coronavirus

Come è stato sottolineato da più fonti negli ultimi giorni, le attività degli hacker sono state molto alte fin dall’inizio dell’epidemia partita nella città di Wuhan in Cina. La maggior parte ha riguardato attacchi di Phishing che facevano leva sulla curiosità e sul bisogno di maggiori informazioni da parte delle persone. Seguendo i link però si cade vittime di furti d’identità e di ransomware.

Gli attacchi sono molto versatili e possono utilizzare vari media per propagarsi, ha spiegato di recente l’NCSC UK: le mail malevole tipicamente impersonificano enti come la World Health Organisation (WHO) a negli USA l’US Center for Disease Control (CDC), con domini creati ad hoc in modo da rubare identità o ottenere donazioni per finti vaccini.

Come ha dichiarato Flavio Aggio, Chief Information Security Officer della WHO, i tentativi di hacking contro l’agenzia e i suoi partner sono aumentati esponenzialmente nei giorni della pandemia di Covid-19. Gli hacker starebbero cercando di rubare le password di accesso dei funzionari OMS alle loro caselle di posta, per entrare in possesso di informazioni su cure e test, monetizzare queste informazioni ma anche riutilizzarle per diffondere fake news e attacchi di phishing. Il primo ad avvisare di attacchi contro la WHO è stato un esperto di cybersecurity, Alexander Urbelis, che aveva scoperto a metà marzo un’attività sospetta di registrazione di domini internet e l’attivazione di un sito malevolo che riproduceva il sistema di mail interno della WHO.

Anche a livello locale, sono state osservate mail con il banking trojan Emotet (in allegati Word doc) inviate dall’autorità sanitaria locale (ad esempio è avvenuto in Giappone). In UK, alcuni tentativi di phishing sono stati mirati a specifici settori più colpiti dall’epidemia, come quelli del trasporti e del commercio. Addirittura, alcune frodi (che sempre in UK hanno portato a perdite totali per quasi 1 milione di sterline) hanno riguardato la vendita online di mascherine o di tamponi per il virus (da siti fake).

Negli USA, dove un attacco cyber ha colpito a metà marzo il Dipartimento americano per la Salute, per fortuna senza conseguenze, il Dipartimento di Giustizia è molto preoccupato e sta investigando la possibilità che un Governo straniero stia approfittando della situazione per creare il panico tra la popolazione con campagne di disinformazione mirate (spingendo ad esempio le persone ad assaltare i negozi per rifornirsi). Negli scorsi giorni infatti una campagna via SMS ha diffuso la voce – fasulla – che Trump avesse deciso di mettere l’intero Paese in quarantena. Tra l’altro, negli stessi giorni il Dipartimento della Sanità USA (Department of Health & Human Services, HHS) ha subito un grave attacco DDoS volto a bloccarne i servizi web, proprio nei giorni in cui questi dovevano servire a informare la popolazione sull’arrivo dei contagi. Ora la stessa preoccupazione attanaglia anche i Governi europei: come ha svelato il Financial Times, molti indizi puntano alla Russia che starebbe diffondendo contenuti per destabilizzare le economie del Continente.

Cosa fare per mettere in sicurezza gli ambienti remoti?

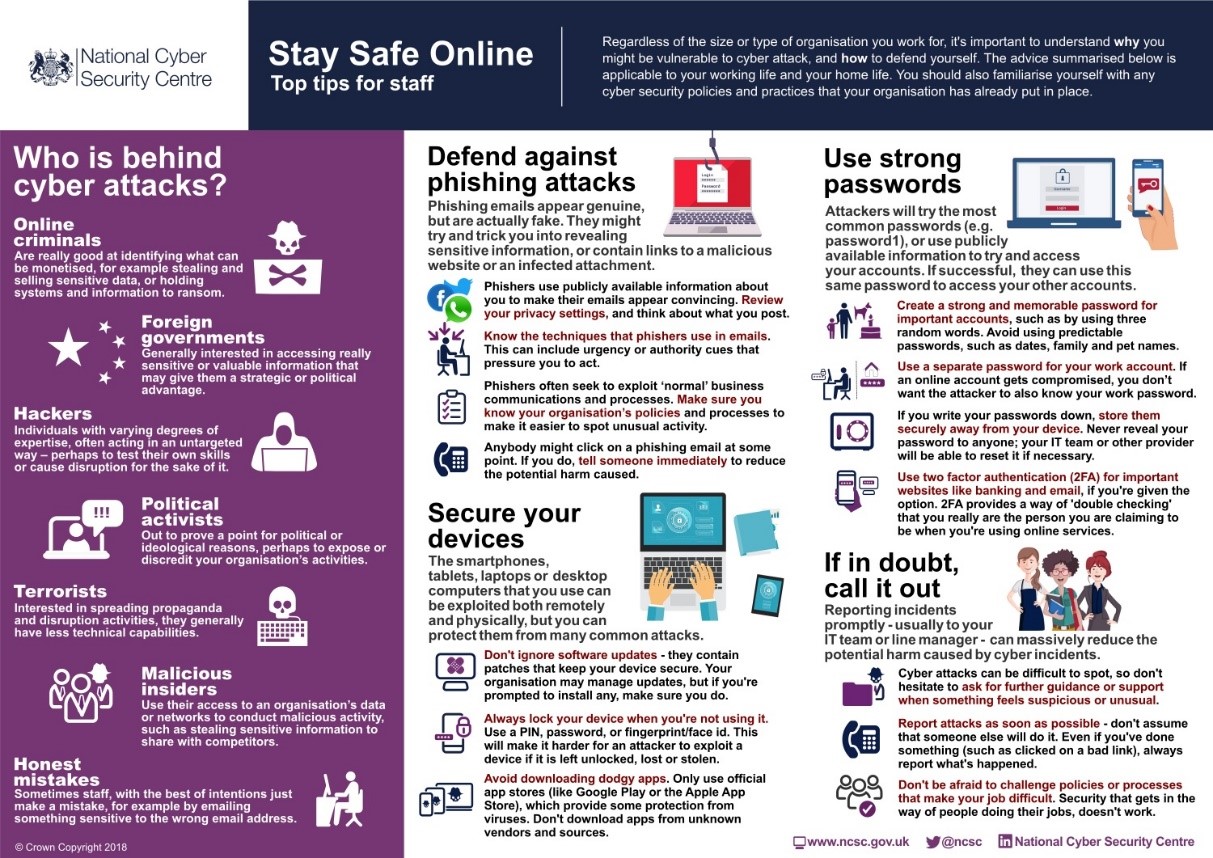

Nel Regno Unito, il National Cyber Security Centre (NCSC) ha messo a disposizione del pubblico alcuni avvertimenti su come evitare di cadere in mano degli hacker. Data la numerosità degli attacchi di Phishing, la prima e più importante raccomandazione è stata di imparare a riconoscere una mail malevola.

I suggerimenti per mettere in sicurezza gli ambienti di Home Working sono numerosi e comprendono:

- Imporre sistemi di autenticazione forte o a due fattori per nuovi accessi

- Imporre antivirus, da mantenere aggiornati

- Definire istruzioni precise su nuovi ambienti da utilizzare da remoto

- Data protection e encryption per preservare le informazioni

- Utilizzo di soluzioni di Mobile Device Management per abilitare alcuni controlli da remoto

- Utilizzo di comunicazioni sicure, via VPN, per collegarsi alla rete dell’ufficio

- Invio di comunicazioni immediate all’IT in caso di qualsiasi problema, perdita di device, problema di sicurezza.

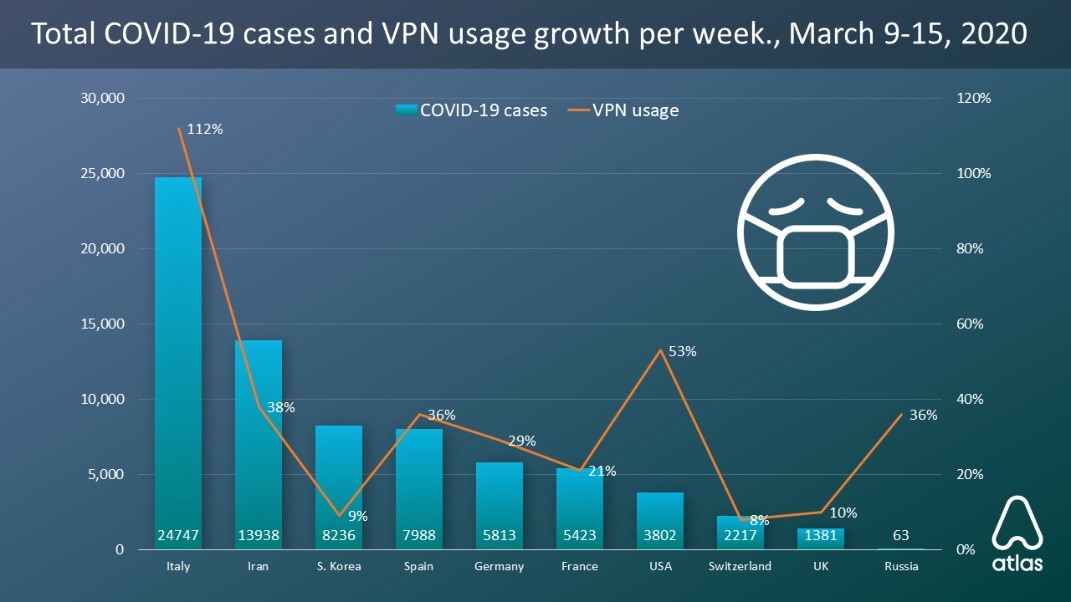

Interessante notare come l’uso delle VPN sia cresciuto molto rapidamente nell’ultimo mese nei vari Paesi colpiti dall’epidemia. I dati riportati in figura, della società Atlas VPN, mostrano come è cresciuto l’uso di VPN (tra la settimana del 2 – 8 marzo e quella del 9-15 marzo 2020) comparando i tassi di crescita dei vari paesi con il numero dei casi di contagio dal virus. In Italia, a fronte di 25mila contagiati il 16 marzo, l’uso di VPN è cresciuto del 112%. In Iran, del 38%. Anche negli USA la crescita – pur in presenza di un minor numero di contagi – è stata elevata, del 53%. Questa crescita va attribuita unicamente al fatto che in questo periodo le aziende hanno permesso ai propri lavoratori di collegarsi da casa, rispettando limitazioni ai movimenti e periodi di quarantena.

Negli Usa, la recente decisione dell’Amministrazione Trump di “allentare” i requisiti di privacy per trattamenti sanitari da remoto (via telefono o video), durante il periodo della pandemia, ha sollevato la preoccupazione che anche gli Hacker possa affrontare della minore sicurezza per accedere a informazioni critiche come i dati sanitari. La priorità però oggi è fornire con velocità ed efficienza il maggior numero di cure, per cui è probabile che la cybersecurity sia messa in secondo piano. Come riporta il sito dell’HHS, l’Office for Civil Rights (OCR) non imporrà alcuna sanzione per non compliance ai regolamenti che attualmente si occupano di privacy in sanità (HIPAA Rules) nel caso in cui siano forniti servizi medici in remoto durante tutta l’emergenza da Covid-19. In ogni modo, l’uso di alcune app (ad esempio iMessage di Apple o WhatsApp di Facebook) potrebbe essere preferibile, visto che forniscono una migliore encryption delle comunicazioni.

Nel contempo però, sempre negli USA, la Cybersecurity and Infrastructure Security Agency (CISA) del DHS, ha diffuso un alert su come implementare comunicazioni sicure tra casa e ufficio via VPN. In particolare sono state sottolineati i seguenti aspetti:

- Utilizzare VPN, infrastrutture di rete e device aggiornati dal punti di vista del software e delle configurazioni di sicurezza (vedi per approfondimenti: CIS Tips Understanding Patches and Securing Network Infrastructure Devices)

- Tenere sempre i dipendenti informati su eventuali campagne di phishing in corso (vedi CISA Tip Avoiding Social Engineering and Phishing Attacks)

- Assicurare che il personale di sicurezza IT sia preparato nel gestire le seguenti attività da remoto: log review, attack detection, incident response e recovery, attività che dovrebbero essere documentate anche nelle policy di configuration management (vedi la National Institute of Standards and Technology (NIST) Special Publication 800-46 v.2, Guide to Enterprise Telework, Remote Access, and Bring Your Own Device (BYOD) Security).

- Implementare l’identificazione MFA su tutte le connessioni VPN. O perlomeno far usare password forti. (vedi CISA Tips Choosing and Protecting Passwords and Supplementing Passwords for more information.)

- Verificare che lo staff di IT security abbia testato la possibilità di utilizzare in grandi numeri le connessioni VPN, e ove possibile, stabilire delle regole per prioritizzare gli utilizzi permettendo di fruire di più banda per quelli più critici per il business.

A cura di:

Elena Vaciago

Associate Research Manager, The Innovation Group

Riferimenti a raccomandazioni e best practices per la sicurezza del remote working.

NIST Special Publication 800-46 v.2, Guide to Enterprise Telework, Remote Acces…

CERT/CC: VPN – A Gateway for Vulnerabilities

National Security Agency Cybersecurity Advisory: Mitigating Recent VPN Vulnerab…

CISA Insights: Risk Management for Novel Coronavirus (COVID-19)