Negli USA si sta vivendo una vera epidemia da Ransomware. A inizio agosto, 20 enti governativi locali in Texas sono stati colpiti da un attacco coordinato che li ha costretti a chiedere perfino l’intervento del DIR, il dipartimento militare del Texas.

A quanto pare, la risonanza che ha avuto l’attacco ransomware andato a segno per la città di Baltimora (che per oltre un mese si è trovata nella condizione di non riuscire a fornire tutta una serie di servizi pubblici, il supporto clienti dei lavori pubblici, i pagamenti per i parcheggi, le informazioni relative alle multe, i pagamenti dell’acqua e altro) oltre che quelli in altri Stati (in città come Albany, New York, Atlanta), ha portato gli hacker ha estendere le proprie azioni nei confronti degli enti pubblici americani.

Purtroppo, questi eventi stanno spingendo molti enti pubblici a pagare le estorsioni richieste dal ransomware: si tratta infatti spesso della soluzione più economica. Nel caso di Baltimora, poiché l’FBI aveva sconsigliato di pagare il riscatto (l’hacker chiedeva 76mila dollari in bitcoin), la città ha dovuto spendere circa 18 milioni di dollari per recuperare i propri file e gestire tutti i costi associati. Invece, il Consiglio di Lake City (in Florida) ha preferito pagare un riscatto di 42 bitcoin (pari a 460mila dollari). Si è deciso così perché in alternativa il costo sarebbe stato molto superiore e avrebbe allungato i tempi di ripristino.

Il pagamento dell’estorsione permette agli amministratori pubblici di risolvere rapidamente il problema riportando in funzione (quasi sempre) i servizi e quindi evitando anche il notevole danno d’immagine – una perdita di fiducia nell’elettorato sulle capacità degli enti pubblici di gestire con sicurezza i propri dati.

Il problema – come sottolineano però FBI ed esperti di cybersecurity – è che pagando gli hacker si continua ad alimentare un’industria che fa grandi profitti e prospera trovando continuamente nuove vittime. Gli stessi che hanno pagato un’estorsione, possono essere nuovamente colpiti in futuro, perché il pagamento in sé non garantisce che il malware sia stato completamente eradicato dai sistemi.

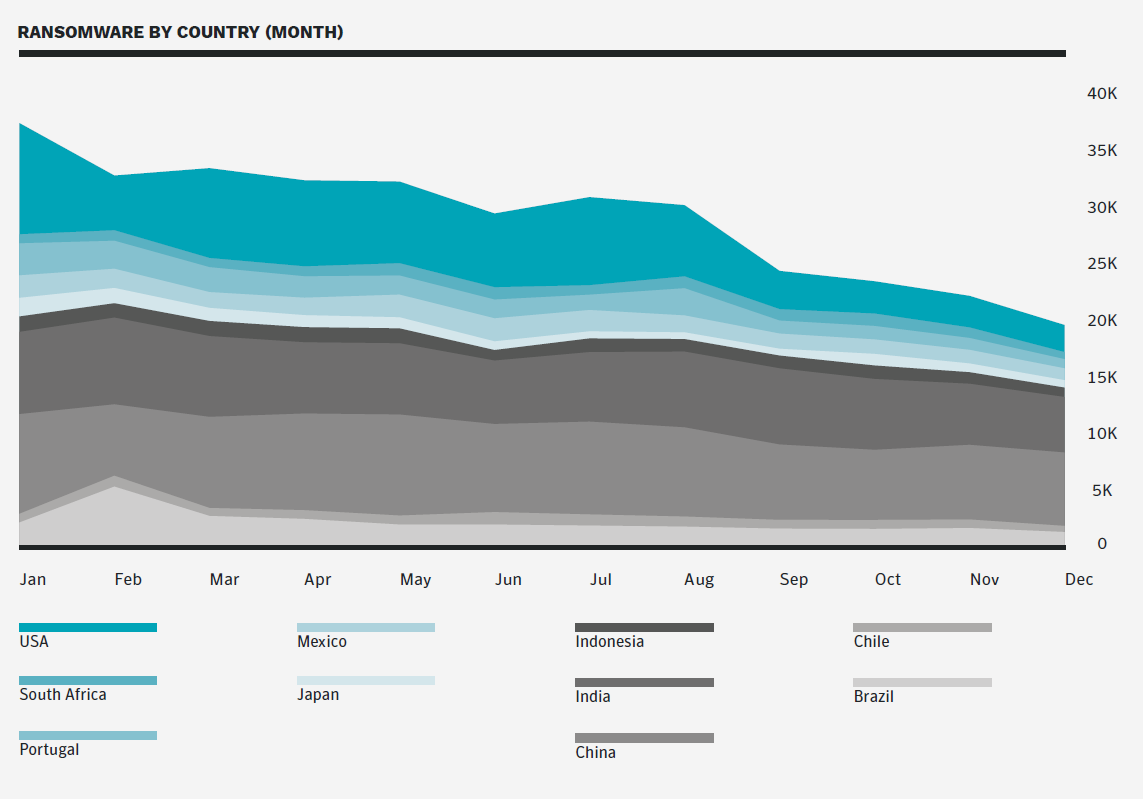

Quali sono gli ultimi trend degli attacchi ransomware?

Quello che oggi caratterizza maggiormente l’evoluzione del ransomware è il fatto che viene sempre più spesso rivolto in modo mirato a singole organizzazioni prese di mira: uno “Spear-Ransomware” o “Tageted Ransomware” che utilizza uno spear-phishing molto preciso e personalizzato come primo vettore per portare a termine l’attacco.

Se quindi nel complesso il volume degli attacchi ransomware diminuisce, come ha mostrato Symantec analizzando il trend per tutto il 2018 (figura sotto), nel contempo i ricavi aumentano, perché le richieste di riscatto sono sempre più alte. È questo il caso di Ryuk, l’attacco che a giugno ha colpito la Bonfiglioli Riduttori, chiedendo un riscatto per 2,4 milioni di euro (che però l’azienda non ha pagato).

Fonte: ISTR Febbraio 2019, Symantec

Indicazioni utili a prevenire l’occorrenza del ransomware

Alcune indicazioni interessanti sono quelle riportate in un recente post di Louis Columbus su Forbes (“How To Deal With Ransomware In A Zero Trust World”), tratte da considerazioni riportate in un webinar specialistico su questi temi (“5 Steps To Minimize Your Exposure To Ransomware Attacks” di Centrify). Secondo quanto afferma Columbus, i punti di attenzione su cui concentrarsi sono nel complesso i seguenti:

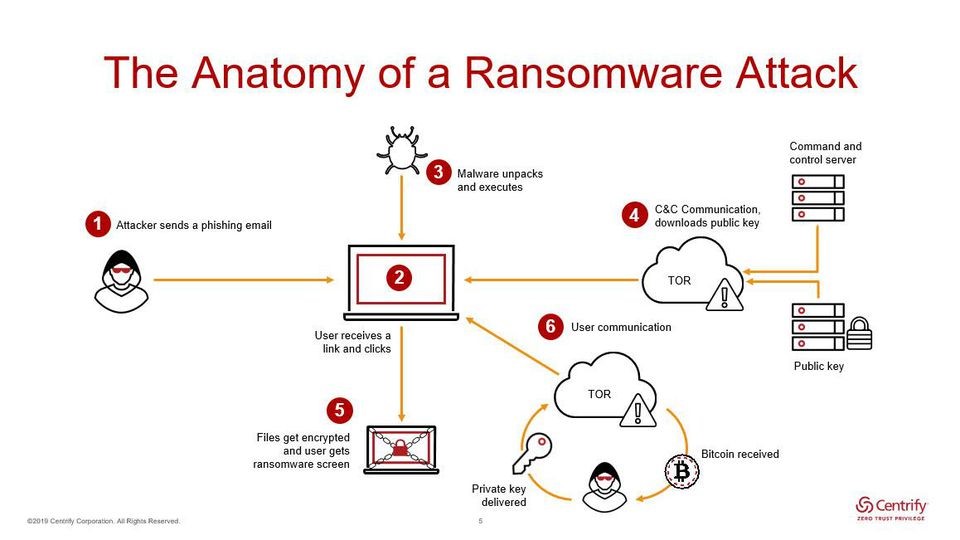

- Gli attacchi di ransomware sono più sofisticati rispetto al passato: utilizzano mail di spear-phishing che si rivolgono in modo molto diretto e personalizzato a singoli individui, che una volta selezionate infettano i siti web con codice malevolo. Conoscere bene l’intera anatomia di un attacco è fondamentale.

Fonte: CENTRIFY’S 2019 WEBINAR, “5 STEPS TO MINIMIZE YOUR EXPOSURE TO RANSOMWARE ATTACKS”

- Per minimizzare gli effetti di un qualsiasi attacco ransomware, le aziende devono avere definite in anticipo e quindi in modo preventivo attività di Business Continuity, Penetration Test e backup sicuri dei dati.

Fonte: CENTRIFY’S 2019 WEBINAR, “5 STEPS TO MINIMIZE YOUR EXPOSURE TO RANSOMWARE ATTACKS”

- In tutto sono 6 le misure preventive che ogni azienda dovrebbe considerare per minimizzare i rischi legati a una possibile arresto dell’operatività del business, secondo le linee tecniche fornite dalla stessa FBI. Si va dalle attività di Security Awareness, volte soprattutto a informare le persone sui rischi legati al phishing, alla risoluzione delle vulnerabilità interne attraverso patch management, alle soluzioni anti-malware da tenere costantemente aggiornate, all’intelligence e le fonti esterne, e l’application whitelist, per conoscere l’evoluzione delle minacce, all’antispam e infine, ma non da ultimo – a un controllo delle credenziali di accesso basato su Least Privilege, su un’attribuzione molto stringente delle autorizzazioni di accesso a sistemi e file.

Fonte: CENTRIFY’S 2019 WEBINAR, “5 STEPS TO MINIMIZE YOUR EXPOSURE TO RANSOMWARE ATTACKS”

- In particolare, una strategia di controllo degli accessi Zero Trust e un approccio basato su Least Privilege Access va considerata fondamentale – permette di evitare che l’attaccante e il malware riescano a diffondersi in tutti i sistemi.

E nel caso in cui l’attacco abbia avuto successo ….

Nel caso sfortunato (ma frequente) in cui si subisca effettivamente un attacco ransomware, è importante considerare i seguenti step:

- Localizzare immediatamente la macchina che è stata infettata per prima e scollegarla dal network;

- Identificare il ransomware specifico, fotografare le videate che appaio (alcuni siti mettono a disposizione informazioni sui ransomware noti, es. ID Ransomware);

- Informare immediatamente tutti di non collegarsi alla rete fino a che l’infezione è in corso;

- Contattare le autorità deputate ed eventualmente fornitori specializzati che possono intervenire al meglio nell’aiutare l’azienda a gestire la situazione;

- Evitare di pagare il riscatto per riottenere i dati. Tener presente che esistono online anche strumenti decryptor, pensati per specifici ransonware, come quelli riportati sul sito “No more ransom”;

- Sanificare tutti i sistemi, ripristinare i dati utilizzando i backup, aggiornare le procedure di sicurezza;

- In caso di perdita di dati dei clienti o di altre persone, mettere in atto tutte le attività richieste dalla legge sulla privacy (GDPR), ossia, notifica agli interessati e alle autorità, incident management, ecc.

A cura di:

Elena Vaciago, The Innovation Group