L’Agenzia dell’Unione europea per la sicurezza informatica (ENISA) ha pubblicato la decima edizione del report ENISA Threat Landscape 2022 (#ETL22), relazione annuale sullo stato del panorama globale delle minacce di cybersecurity. Il report identifica le principali minacce, le principali tendenze osservate rispetto alle minacce, evoluzione di threat actors e di tecniche di attacco, l’analisi dell’impatto e delle motivazioni. Descrive inoltre le misure di mitigazione pertinenti.

Con oltre 10 terabyte di dati rubati mensilmente, il ransomware è ancora quest’anno una delle principali minacce, mentre il phishing è identificato come il vettore iniziale più comune per tali attacchi. Le altre minacce che si classificano al primo posto sono gli attacchi Distributed Denial of Service (DDoS).

La situazione geopolitica, in particolare l’invasione russa dell’Ucraina, ha agito come punto di svolta nel periodo di riferimento per il dominio cibernetico globale. Enisa osserva un continuo aumento del numero di minacce, l’emergere di una gamma più ampia di vettori come exploit zero-day, disinformazione e deepfake abilitati dall’IA, quindi, attacchi più dannosi e diffusi.

Gli attacchi alla sicurezza informatica hanno continuato ad aumentare nella seconda metà del 2021 e durante il 2022, non solo in termini di vettori e numeri, ma anche in termini di impatto. La crisi Russia-Ucraina ha definito una nuova era per la guerra informatica e l’hacktivismo. Gli Stati e le operazioni cyber probabilmente si adatteranno a questo nuovo stato di cose e trarranno vantaggio dalle novità e dalle sfide incontrate durante questa guerra. Inoltre, nel nuovo paradigma si rafforza il ruolo delle norme internazionali per cyberspazio, per contrastare gli attacchi informatici iniziati da Stati contro infrastrutture civili critiche. A causa di una situazione internazionale molto variabile, Enisa si aspetta di osservare un maggior numero di attività guidate da scopi geopolitici nel breve e medio termine. Non sono esclusi tra l’altro danni rilevanti causati dal continuo superamento della soglia in termini di attività informatica dolosa.

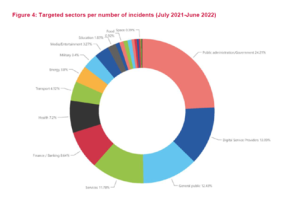

Nessun settore è oggi risparmiato. Le minacce prendono di mira per la metà dei casi pubblica amministrazione e governi (24%), digital service providers (13%) e pubblico in generale (12%), mentre l’altra metà è condivisa da tutti gli altri settori dell’economia.

Gli effetti delle minacce alla cybersecurity

In questa versione dell’analisi di Enisa, gli impatti analizzati sono stati:

- Impatto reputazionale: si riferisce alla pubblicità negativa o alla percezione pubblica negativa della realtà che è stata vittima di un incidente informatico.

- Impatto digitale: si riferisce a sistemi danneggiati o non disponibili, file di dati corrotti o esfiltrazione di dati.

- Impatto economico: si riferisce alla perdita finanziaria diretta subita, può essere causato dalla perdita di materiale importante o dal riscatto richiesto.

- Impatto fisico: si riferisce a qualsiasi tipo di lesione o danno a dipendenti, clienti o pazienti.

- Impatto sociale: si riferisce a qualsiasi effetto sul pubblico in generale o a un’interruzione diffusa che potrebbe avere un impatto sulla società (ad esempio, incidenti che perturbano il sistema sanitario nazionale di un paese).

Gli incidenti raccolti sono stati classificati in base a queste cinque tipologie di impatto applicando l’esperienza e le competenze interne dell’ENISA. Uno dei punti salienti emersi dall’analisi è che nella maggior parte degli incidenti o dei casi l’impatto è rimasto “sconosciuto”, o perché le informazioni non erano chiare sul livello o sul tipo di impatto del singolo incidente o perché le vittime non erano disposte a divulgare questo tipo di informazioni (essendo preoccupate per le potenziali conseguenze sulla loro reputazione). Questa mancanza di dati affidabili da parte delle organizzazioni prese di mira rende molto difficile comprendere appieno la situazione. Ancora una volta, emerge quindi l’importanza della segnalazione completa sugli incidenti e della condivisione di informazioni critiche relative agli incidenti di sicurezza informatica.

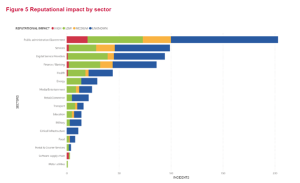

Dalla figura successiva si osserva che il settore della Pubblica Amministrazione è stato maggiormente colpito dagli attacchi informatici. Il secondo settore più colpito da incidenti con un forte impatto sulla sua reputazione è stato quello finanziario.

L’impatto digitale è stato nella maggior parte dei settori medio-basso, ad eccezione della pubblica amministrazione, della finanza e dei fornitori di servizi digitali che hanno mostrato incidenti con impatti elevati (la causa di ciò era di solito un incidente ransomware). Parlando invece di perdite economiche, di nuovo i settori della Pubblica Amministrazione e della Finanza hanno avuto gli impatti più elevati. Ciò può essere legato a molte violazioni relative al furto di dati o dettagli bancari e molte violazioni relative ai dati personali.

Come evolve secondo Enisa l’industria del cyber crime

Nel periodo di riferimento da luglio 2021 a luglio 2022, i principali attori di minacce cyber sono: hacker legati alla criminalità informatica, hacker-for-hire e hacktivist sponsorizzati da Stati. Nell’ultimo anno, come riporta Enisa, gli attaccanti hanno aumentano la loro expertise nelle seguenti direzioni:

- I gruppi dotati di maggiori risorse hanno utilizzato un numero crescente di exploit zero-day per raggiungere obiettivi operativi e strategici. Infatti, più le organizzazioni aumentano la maturità delle loro difese e l’articolazione dei programmi di sicurezza informatica, più aumentano i costi per gli avversari, spingendoli quindi a sviluppare e/o acquistare exploit zero-day, poiché si riduce la disponibilità di vulnerabilità sfruttabili.

- Chiusure e “rebranding” dei gruppi ransomware sono utilizzate per evitare l’applicazione della legge e le sanzioni.

- Il modello di business “Hacker-as-a-service£ sta guadagnando terreno, è in crescita dall’anno precedente.

- I gruppi di minacce mostrano una crescente capacità negli attacchi alla supply chain, in particolare, negli attacchi contro i fornitori di servizi gestiti (MSP).

Classificazione Enisa delle minacce di cybersecurity

L’ENISA ha classificato le minacce in 8 gruppi.

- Ransomware. Il report riporta che una quota fino al 60% delle organizzazioni interessate da questi incidenti potrebbe aver pagato le richieste di riscatto.

- Malware. Nel 2021 sono state osservate 66 rivelazioni di vulnerabilità zero-day.

- Social engineering. Il phishing rimane una tecnica molto popolare, ma stanno nascendo nuove forme di phishing come spear-phishing, whaling, smishing e vishing.

- Threats against data. Minaccia crescente in proporzione al totale dei dati prodotti.

- Threats against availability. Il più grande attacco Denial of Service (DDoS) mai lanciato in Europa è stato nel luglio 2022, con un picco pari a 853.7 Gbps.

- Threats against availability. Per Internet i rischi sono: distruzione dell’infrastruttura, interruzioni e reindirizzamento del traffico Internet.

- Disinformation – misinformation. Abbiamo visto un’escalation di disinformazione, deepfake e disinformazione spesso basati sull’intelligenza artificiale.

- Supply chain targeting. Gli incidenti dovuti a terze parti rappresentano il 17% delle intrusioni nel 2021 rispetto a meno dell’1% nel 2020.

Tendenze emergenti con riferimento alle minacce di cybersecurity

- I ransomware e gli attacchi contro la disponibilità (es. DdoS) si sono classificati al primo posto nel periodo di riferimento

- Il phishing è ancora una volta il vettore più comune per l’accesso iniziale. L’aumento è dovuto ai progressi nella sofisticazione del phishing, la mancata sensibilità degli utenti e il phishing mirato (basato sul contesto). Nuove esche si stanno concentrando sul conflitto Ucraina-Russia coì come era accaduto durante la pandemia Covid.

- Il malware è di nuovo in aumento.

- Le tecniche di estorsione stanno evolvendo ulteriormente.

- Gli attacchi DDoS stanno diventando sempre più grandi e complessi, si stanno spostando verso le reti mobili e l’IoT e sono utilizzati nel contesto della guerra informatica.

- Minacce nuove, ibride ed emergenti, caratterizzano il panorama delle minacce ad elevato impatto.

- Il caso Pegasus ha innescato una copertura mediatica e azioni governative, che si sono riflesse anche in altri casi riguardanti la sorveglianza e l’attacco alla società civile.

- La compromissione dei dati aumenta di anno in anno. Il ruolo centrale dei dati nella nostra società ha prodotto un forte aumento della quantità di dati raccolti e dell’importanza di una corretta analisi dei dati. Il prezzo che paghiamo per tale importanza è un continuo e inarrestabile aumento delle compromissioni dei dati.

- I modelli di Machine Learning (ML) sono al centro dei moderni sistemi distribuiti e stanno diventando sempre più bersaglio di attacchi.

- Disinformazione e deepfake abilitati dall’intelligenza artificiale. La proliferazione di bot che modellano le personas può facilmente interrompere il processo di regolamentazione “notifica e commento”, nonché l’interazione della comunità, inondando le agenzie governative con commenti falsi.

Conoscere il nemico, comprendere le sue motivazioni

Comprendere il nemico e la motivazione alla base di un incidente di sicurezza informatica o di un attacco mirato è importante perché fa capire ciò che un avversario sta cercando. Conoscere i motivi può aiutare le organizzazioni a dare priorità a cosa proteggere e come proteggerlo. Fornisce inoltre un’idea delle intenzioni degli aggressori e aiuta le organizzazioni a concentrare i loro sforzi nella difesa sullo scenario di attacco più probabile per una particolare risorsa.

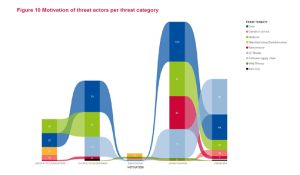

Per tutti i motivi di cui sopra, l’analisi ETL 2022 è stata ampliata per includere una valutazione della motivazione alla base degli incidenti osservati durante il periodo di riferimento. A tal fine, sono stati definiti quattro diversi tipi di motivazione che possono essere collegati agli attori delle minacce:

- Monetizzazione: qualsiasi azione a scopo finanziario (svolta da gruppi criminali informatici);

- Geopolitica/Spionaggio: acquisizione di informazioni su IP (Proprietà Intellettuale), dati sensibili, dati classificati (per lo più eseguita da gruppi sponsorizzati dallo stato);

- Geopolitica/Disruption: qualsiasi azione dirompente compiuta in nome della geopolitica (per lo più svolta da gruppi sponsorizzati dallo stato);

- Ideologica: qualsiasi azione sostenuta da un’ideologia dietro di essa (come l’attivismo).

Possiamo osservare che nella maggior parte dei casi le minacce rientrano in una o più motivazioni in modo abbastanza uniforme. Il ransomware però è un evento puramente rivolto al guadagno finanziario.

Il rapporto ETL mappa il panorama delle minacce informatiche per aiutare i decision-makers, i responsabili politici e gli specialisti della sicurezza a definire strategie per difendere i cittadini, le organizzazioni e il cyberspazio. Questo lavoro fa parte del programma di lavoro annuale dell’Agenzia dell’UE per la sicurezza informatica per fornire informazioni strategiche alle sue parti interessate.

Il contenuto del rapporto è raccolto da fonti aperte come articoli dei media, opinioni di esperti, report di intelligence, analisi degli incidenti e report di ricerca sulla sicurezza, nonché attraverso interviste ai membri del gruppo di lavoro ENISA sui paesaggi delle minacce informatiche (gruppo di lavoro CTL).

L’analisi e le opinioni dell’ENISA sul panorama delle minacce intendono essere neutrali rispetto al settore e al fornitore. Anche le informazioni basate sull’OSINT (Open Source Intelligence) e il lavoro dell’ENISA sulla consapevolezza situazionale hanno contribuito a documentare l’analisi presentata nel rapporto.

Questa edizione copre un periodo di rendicontazione che va da luglio 2021 fino a luglio 2022.

Il report ENISA Threat Landscape 2022 è consultabile al seguente link.