Il Ransomware, una delle minacce più gravi alla sicurezza di sistemi e dati, è cresciuto moltissimo negli ultimi anni. Secondo il report pubblicato a luglio dall’Agenzia dell’Unione europea per la cibersicurezza (ENISA), “Enisa Threat Landscape for Ransomware Attacks”, specifico sul panorama degli attacchi ransomware, gli incidenti di cui abbiamo conoscenza oggi sono solo la punta dell’iceberg di un fenomeno molto più grave, che richiederebbe meccanismi di segnalazione più efficaci e diffusi in tutta l’UE.

Come sono cambiati gli attacchi ransomware negli ultimi anni?

Il ransomware è un tipo di attacco alla sicurezza informatica che consente ad attori malevoli di assumere il controllo delle risorse di un target e di richiedere un riscatto in cambio della disponibilità e la riservatezza dei dati.

Il report spiega che gli attacchi ransomware possono oggi colpire i loro target in quattro modi diversi: l’attacco può bloccare, crittografare, eliminare o rubare risorse e dati. Parliamo di dati di diversa natura: ad esempio, documenti, database, servizi Web, sistemi di gestione dei contenuti, schermate, record di avvio master (MBR), tabelle di file master (MFT), ecc.

Figura 1. Capacità attuale del ransomware in termini di azioni eseguite e risorse prese di mira. Fonte. “Enisa Threat Landscape for Ransomware Attacks”, Enisa, luglio 2022

Le varie fasi di un tipico attacco ransomware hanno cominciato ad evolvere intorno al 2018, quando questi attacchi sono diventati più complessi e mirati, con funzionalità e con tecniche di ricatto sempre più mature. Oggi le cinque fasi di un attacco ransomware sono: accesso iniziale, esecuzione, azione sugli obiettivi, ricatto e negoziazione del riscatto (il percorso in questa sequenza non è obbligatorio).

Cosa emerge dall’analisi Enisa sul ransomware

L’analisi ha preso in considerazione un totale di 623 incidenti ransomware in tutta l’UE, il Regno Unito e gli Stati Uniti (da maggio 2021 a giugno 2022). I risultati sono:

- In questo periodo, circa 10 terabyte di dati sono stati rubati ogni mese da hacker specializzati in attacchi ransomware. Il 58,2% dei dati rubati includeva dati personali dei dipendenti.

- Sono stati trovati almeno 47 attori unici di minacce ransomware.

- Per il 94,2% degli incidenti, non è stato riferito se la società avesse pagato il riscatto o meno. Tuttavia, quando la negoziazione fallisce, gli aggressori espongono e rendono disponibili i dati sulle loro pagine Web. Questo è accaduto per il 37,88% degli incidenti. Quindi, è possibile che nel restante 62,12% dei casi, le aziende abbiano raggiunto un accordo con gli aggressori o trovato un’altra soluzione.

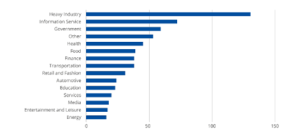

Lo studio mostra inoltre anche sono interessate dal problema aziende di ogni dimensione e di tutti i settori.

Figura 2. Numero di incidenti Ransomware per Settore. Fonte. “Enisa Threat Landscape for Ransomware Attacks”, Enisa, luglio 2022

Enisa osserva che le informazioni divulgate sugli incidenti sono piuttosto limitate (nella maggior parte dei casi le aziende interessate non sono consapevoli di come gli attori siano riusciti a ottenere l’accesso iniziale). In alcuni casi le aziende decidono di pagare il riscatto proprio per evitare pubblicità negativa e per garantire la continuità aziendale. Tuttavia, questo approccio incoraggia il fenomeno, alimentando il modello di business del ransomware.

In questo contesto, le nuove norme europee punteranno a migliorare la segnalazione degli incidenti da parte delle aziende e degli enti colpiti. La revisione della direttiva sulla sicurezza delle reti e dell’informazione (NIS 2) dovrebbe proprio cambiare il modo in cui vengono notificati gli incidenti di cybersecurity. Le nuove disposizioni mireranno a sostenere una migliore mappatura e comprensione degli incidenti.

Secondo una ricerca Trend Micro, il 57% delle organizzazioni sanitarie colpite da ransomware negli ultimi tre anni

Una ricerca di Trend Micro (commissionata a Sapio Research, si è svolta nei mesi di maggio e giugno 2022 e ha coinvolto 2.958 IT Decision Makers in 26 Paesi) ha messo in luce come il 57% delle organizzazioni sanitarie di tutto il mondo abbia ammesso di essere stato compromesso da un ransomware negli ultimi tre anni. Delle organizzazioni colpite, il 25% ha affermato di essere stato costretto a interrompere completamente le operazioni, mentre il 60% ha rivelato che alcuni processi aziendali hanno subito modifiche. In media, la maggior parte delle organizzazioni che ha partecipato alla ricerca ha impiegato giorni (56%) o settimane (24%) per ripristinare le operazioni. Inoltre, il 60% del campione ha ammesso di aver subito il furto di dati sensibili, aumentando così i rischi alla compliance, danni reputazionali, costi di indagine, riparazione e pulizia.

Tutto questo è successo nonostante la maggior parte (95%) dei responsabili delle organizzazioni sanitarie abbia affermato di aggiornare regolarmente le patch, di impostare limiti agli allegati e-mail per mitigare il rischio malware (91%). Molti hanno affermato di utilizzare anche strumenti di rilevamento e risposta per gli endpoint (EDR), le reti (NDR) e su più livelli (XDR).

Tuttavia, lo studio ha evidenziato alcuni potenziali punti deboli, tra cui:

- Un quinto (17%) non dispone di alcun controllo del protocollo RDP (Remote Desktop Protocol).

- Molte organizzazioni sanitarie non condividono alcuna intelligence sulle minacce con i partner (30%), i fornitori (46%) o il loro ecosistema più ampio (46%).

- Un terzo (33%) non condivide alcuna informazione con le Forze dell’Ordine.

- Solo la metà o un numero inferiore di organizzazioni sanitarie attualmente utilizza strumenti NDR (51%), EDR (50%) o XDR (43%).

- Pochi intervistati sono in grado di rilevare il movimento laterale degli attaccanti (32%), l’accesso iniziale (42%) o l’uso di strumenti come Mimikatz e PsExec (46%).

Come prevenire il ransomware secondo Enisa

Le raccomandazioni di Enisa per prevenire il ransomware e rafforzare la resilienza dell’organizzazione sono

- Mantenere un backup aggiornato dei file aziendali e dei dati personali. Mantenere questo backup isolato dalla rete. Applicare la regola 3-2-1 del backup: 3 copie, 2 diversi supporti di memorizzazione, 1 copia fuori sede.

- Utilizzare software di sicurezza per rilevare la maggior parte dei ransomware nei dispositivi endpoint.

- Mantenere i dati personali crittografati secondo le disposizioni del GDPR e con controlli adeguati basati sul rischio.

- Controllare gli accessi, limitare i privilegi amministrativi (l’account amministratore ha accesso a tutto, inclusa la modifica delle configurazioni o l’esclusione delle impostazioni di sicurezza critiche). Utilizzare sempre il principio del privilegio minimo quando si concede qualsiasi tipo di accesso.

- Mantenere aggiornata la conoscenza della sicurezza nell’organizzazione, la politica di sicurezza e la politica di protezione della privacy. Lavorare sui sistemi informativi e sulle risorse per realizzare l’igiene desiderata prendendo come riferimento le best practice del settore (come la segmentazione della rete, le patch aggiornate, i backup regolari e la gestione appropriata di identità, credenziali e accessi, preferibilmente con il supporto di MFA). Tutto quanto fondamentalmente si traduce in una buona “igiene di sicurezza”.

- Condurre una valutazione regolare del rischio e prendere in considerazione la possibilità di stipulare un’assicurazione ransomware sulla base di questa valutazione.

- Cominciare a conoscere le agenzie governative locali che forniscono assistenza sugli incidenti ransomware e definiscono i protocolli da seguire in caso di attacco.

Figura 3. Le cinque fasi di un attacco ransomware. Fonte. “Enisa Threat Landscape for Ransomware Attacks”, Enisa, luglio 2022

In caso si cada vittima di un attacco ransomware, le attività da svolgere immediatamente sono:

- Contattare le autorità nazionali di cybersecurity o le autorità di contrasto per ottenere orientamenti;

- Non pagare il riscatto e non negoziare con gli attori della minaccia;

- Mettere in quarantena il sistema interessato: separare questi sistemi dalla rete aziendale per evitare la propagazione del ransomware.

- Visitare il progetto No More Ransom, un’iniziativa di Europol che mette a disposizione strumenti per decriptare 162 varianti di ransomware.

- Tenere spento l’accesso ai backup finché l’infezione non è stata eliminata.

Enisa inoltre consiglia vivamente di condividere le informazioni sugli incidenti ransomware con le autorità per essere in grado di avvisare le potenziali vittime, identificare gli attori delle minacce, supportare la ricerca sulla sicurezza e sviluppare mezzi per prevenire tali attacchi o rispondere meglio ad essi.

Accedi al Report ENISA Threat Landscape for Ransomware Attacks