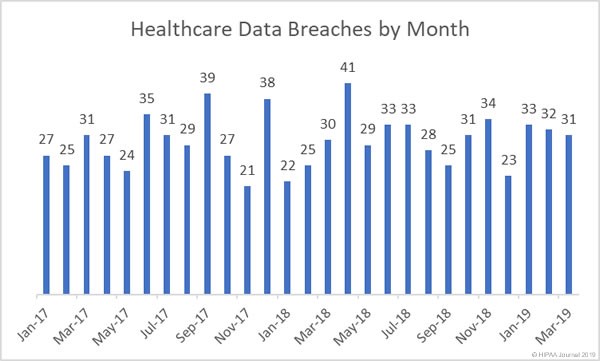

Il numero dei data breach riguardanti dati sanitari occorsi nel mese di marzo 2019, come riporta il “Healthcare Data Breach Report” del HIPAA Journal USA, ha mostrato un andamento di costante crescita rispetto agli scorsi anni, con un tasso di 1 data breach al giorno segnalato alle autorità americane.

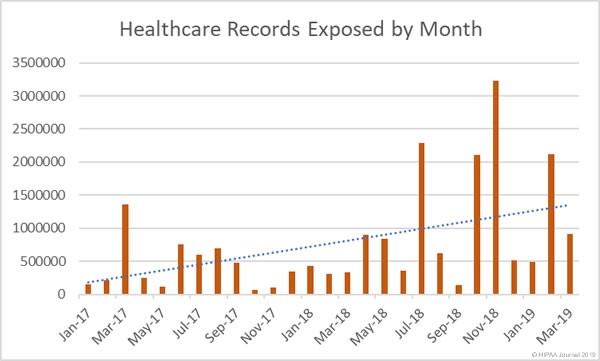

Quello che preoccupa maggiormente è l’incremento costante della quantità totale di dati esposti, a dimostrazione del fatto che nel settore sanitario la cybersecurity assume sempre più una valenza critica, sia per la natura delle informazioni che sono sottratte, sia per l’incremento degli attacchi registrato. Il valore delle informazioni sanitarie è alla base dell’interesse degli attaccanti: nei mercati underground un record sanitario (contenente informazioni quali il Social Security Numbers, le Insurance ID, l’indirizzo ed il profilo clinico del paziente), può arrivare a un prezzo venti volte superiore a quello di una carta di credito. Secondo una stima dell’istituto di ricerca Ponemon, il costo medio per record violati è di 355 dollari per gli enti sanitari, rispetto ai 158 dollari in media per record persi o rubati in altri settori.

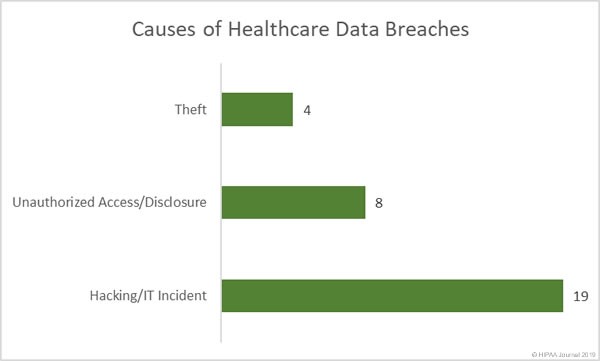

Sempre secondo quanto riporta l’HIPAA Journal, la categoria degli episodi di hacking / incidenti IT ha rappresentato l’88% di tutti i record compromessi (807.128 record nel solo marzo 2019). Ci sono poi stati 8 casi di accesso / divulgazione non autorizzata, con un numero superiore a 81.00 cartelle cliniche reso inaccessibile o pubblico. Infine, sono stati segnalati anche quattro episodi di furto, che hanno coinvolto un totale di 23.960 record.

Gli incidenti originati da email hanno dominato le segnalazioni di violazione dei dati sanitari del marzo 2019, con 12 casi che erano di fatto attacchi di phishing. Nel mondo sanitario come altrove, la stra grande maggioranza delle violazioni della posta elettronica sono originate infatti da attacchi di phishing.

grande maggioranza delle violazioni della posta elettronica sono originate infatti da attacchi di phishing.

Secondo l’ultima release del Data Breach Investigations Report di Verizon (DBIR 2018), il settore sanitario figura ai primi posti per numerosità di incidenti sofferti con conseguenti esfiltrazioni di dati dei pazienti, con la peculiarità di avere (rispetto ad altre industry) una prevalenza di attacchi originati dall’interno rispetto a quelli dall’esterno. In molti casi si tratta unicamente di errore umano. Sembrerebbe inoltre che i dipendenti sanitari abbiano l’abitudine di abusare della possibilità assegnatagli di accedere a sistemi o dati dei pazienti: in alcuni casi, addirittura sarebbero guidati dal divertimento o dalla curiosità (se ad esempio chi è stato curato di recente è una celebrità).

Oltre ai dati dei pazienti, un tema che riveste sempre maggiore importanza nel mondo ospedaliero è poi quello della cybersecurity dei sistemi medicali: il problema è oggi che qualsiasi sistema in uso per scopi di cura (dalla app di salute sullo smartphone al macchinario per immagini di radiologia) viene collegato a internet e dotato di applicazioni software che possono contenere bug e vulnerabilità. Sempre negli USA, la FDA (Food and Drug Administration) ha emesso severe linee guida per obbligare i produttori ad adottare stringenti misure di sicurezza prima che i dispositivi entrino sul mercato. In particolare ha proposto una classificazione a due livelli dei prodotti medicali, in base al rischio presentato. Il dibattito con i produttori è ora aperto ed è probabile che la FDA aggiornerà le linee guida entro quest’anno.

Inoltre, secondo quanto riporta FDA, i controlli di sicurezza non vanno limitati ai produttori dei sistemi, ma anche l’organizzazione sanitaria deve contribuire con propri processi volti alla salvaguardia finale dei dati e delle persone. Gli stessi operatori sanitari dovranno in futuro avere una cultura di cybersecurity, per essere in grado ad esempio di comprendere se il funzionamento di un sistema/un particolare risultato diagnostico, può essere stato falsato da un intrusione accidentale o malevola da parte di terzi.

Illuminante in questo senso quanto è stato dimostrato di recente dai ricercatori del Centro di Ricerca sulla Sicurezza Informatica dell’Università Ben Gurion di Israele, che sono riusciti, con un malware ad hoc, a modificare i risultati delle TAC, ossia le risonanze magnetiche, per rimuovere o inserire finti noduli cancerosi nelle scansioni. Tre radiologi esperti non sono stati in grado di riconoscere le modifiche fatte dal malware, che passando tramite il network PACS (Picture Archiving and Communication System) accedeva alle scansioni delle TAC, per poi creare e posizionare tumori, proporzionati all’anatomia del paziente. Per installare il malware, ai ricercatori è bastato connettere fisicamente il dispositivo contenente il software alla rete bersaglio, oppure attaccarla via Internet. Poiché oggi sempre di più queste reti PACS sono collegate a Internet, con collegamenti non sempre sicuri, si apre chiaramente un problema di possibili intrusioni malevole.

A cura di:

Elena Vaciago, The Innovation Group