Una crescita esponenziale dei dati trattati nelle aziende; regolamenti che richiedono controlli sempre più attenti in termini di protezione dei dati (primo fra tutti il nuovo regolamento EU GDPR); l’ampio ricorso a risorse storage nel cloud, spesso attuato dai singoli a livello personale, senza “passare dall’IT” (BYOD); una crescita del patrimonio informativo su cui però non si fa abbastanza luce (Shadow IT), con possibili conseguenze negative in termini di mancata compliance. Il livello di esposizione delle aziende a data breaches rilevanti, perdita di know how e reputazione, azioni legali e perdita economica, non è mai stato tanto elevato, come ha dimostrato il recente caso di Equifax.

Sempre più spesso si parla della necessità di adottare una Data Centric o Data Driven Information Security: ma a cosa esattamente ci si riferisce parlando di queste iniziative? e qual è il modo migliore, più efficace per la singola azienda, di affrontare il tema della protezione delle proprie informazioni sensibili?

Innanzi tutto, oggi il problema di un qualsiasi CISO o Security Manager non è tanto quello di “circoscrivere e nascondere, crittografare e rendere inaccessibili” le informazioni più critiche, ma piuttosto mantenerne la sicurezza continuando a permetterne la condivisione, perché “il valore dei dati è strettamente collegato al loro utilizzo” e quindi alla possibilità di muoverli, condividerli, scambiarli.

È però anche vero che l’attuale utilizzo dei dati, sul cloud, in ambienti gestiti dai singoli (BYOD), tramite device mobile, non fa altro che moltiplicare il rischio di perdita di know how e mancata compliance dell’azienda.

In un contesto siffatto, l’obiettivo di una Data Centric Security deve quindi essere quello di “proteggere le informazioni in qualsiasi modo siano utilizzate, visualizzate, salvate”, avendo sempre come ben presenti quelle che sono le esigenze del business e vedendo quindi la protezione dei dati come un elemento abilitante per l’impresa.

Il focus deve essere una protezione end-to-end dei dati – dal momento della loro creazione lungo il loro ciclo di vita – tenendo anche conto della rimozione finale dei dati non più in uso, delle esigenze di mascheramento dei dati nei trattamenti intermedi, della necessità di applicare l’encryption per maggiore sicurezza, ove necessario.

Quali attività dalla creazione alla rimozione del dato

Oggi sappiamo che, da un punto di vista operativo, una data-centric security richiede molte attività, tra cui:

- data discovery & classificazione delle informazioni

- archiviazione on premises o nel cloud

- data encryption & data masking,

- digital rights management (DRM)

- minimizzazione del dato, rimozione sicura

- controllo degli accessi, autenticazione

- monitoraggio dell’utente e degli utilizzi

- audit.

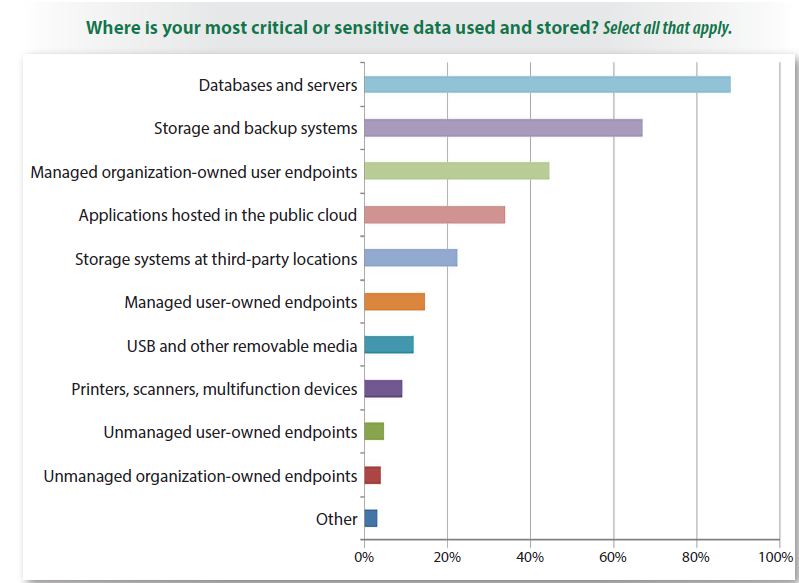

Consideriamo inizialmente il tema della Data discovery e classificazione. Al giorno d’oggi un responsabile della sicurezza deve sapere dove risiedono i propri dati critici: purtroppo questi risiedono su una molteplicità di sistemi, come riportano anche le risposte della survey Sensitive Data at Risk: The SANS 2017 Data Protection Survey del SANS Institute. Come mostra la figura, i dati sensibili delle aziende non sono soltanto in database e server (che rimangono comunque al primo posto) ma anche in storage e sistemi di backup (solo per un 66% delle aziende però ..), sugli endpoint, gestiti o non, dell’azienda o dei singoli utenti, in cloud pubblico, in chiavette USB, presso terze parti, ecc.

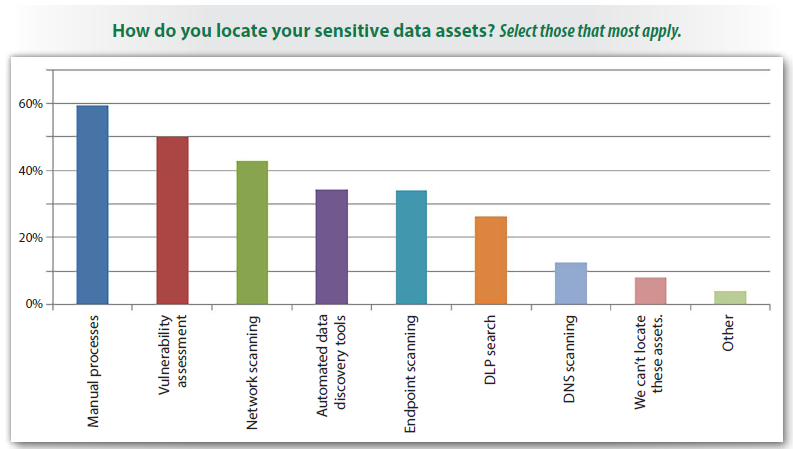

Sempre secondo l’indagine di SANS, quasi un 60% delle aziende ancora oggi si affida a processi manuali per localizzare i propri data asset: un problema, in quanto apre delle falle che possono essere sfruttate da attaccanti esterni, oltre che un’inefficienza grave. Solo un 33% delle aziende intervistate si è dotato di sistemi di data discovery automatici.

Il tema della Data Protection sarà affrontato nel corso del Cybertech Practical Workshop “MALWARE E CYBER CRIME PREVENTION” del prossimo 26 ottobre, con l’intervento di Antonio Forzieri, Cyber Security Practice Lead, Global, Symantec, su:

- Problemi incontrati dalle aziende nella tutela del proprio know how e della privacy

- Protezione dei dati critici on premises e nel cloud; prevenzione di Data Loss (classificazione dei dati, DLP); gestione della confidenzialità del dato tramite visibilità, autenticazione degli accessi, cifratura o blocco dei dati

- Monitoraggio e rilevazione di intrusioni, in risposta al rischio di data breaches e insider threats.

Il Cybertech Practical Workshop “MALWARE E CYBER CRIME PREVENTION” approfondisce le evoluzioni del malware e del crypto ransomware, le più recenti tattiche di attacco, i nuovi vettori per l’infezione e le tecniche per difendersi.

Il Workshop sarà dedicato a:

- Perché il ransomware è diventato così comune e potenzialmente dannoso

- Come sono cambiate negli ultimi mesi le tecniche di attacco, come prevenire e difendersi dai cryptovirus

- Decifrare i dati, recuperare i file, ripartire dopo un attacco ransomware

- Protezione dei dati critici on premises e nel cloud

- Prevenzione di Data Loss (classificazione dei dati, DLP)

- Gestione della confidenzialità del dato tramite visibilità, cifratura o blocco dei dati

- Autenticazione degli accessi, gestione di credenziali e privilegi.

ISCRIVITI SUBITO!! I posti sono limitati.