Le minacce cyber sono in continua crescita e mutazione, e quello che si nota ultimamente, è che gli attacchi ransomware stanno diminuendo, a favore di nuove forme di attacco, come il Cryptomining o Cryptojacking, molto più remunerative per il cyber crime.

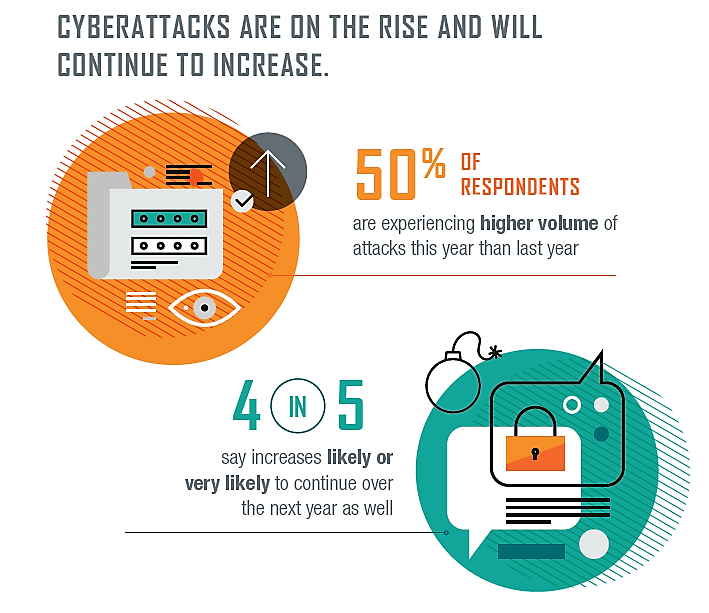

È quanto emerge dal report “State of Cybersecurity 2018: Part 2, Threat Landscape and Defense Techniques” di ISACA, in cui si riportano i risultati di un sondaggio effettuato su oltre 2.300 professionisti della cybersecurity. Secondo la ricerca, il 50% degli intervistati ha visto nel 2017 un incremento degli attacchi informatici rispetto al 2016, ma con un calo di 17 punti per quanto riguarda gli attacchi ransomware, subiti da un 45% degli intervistati rispetto al 62% del 2016.

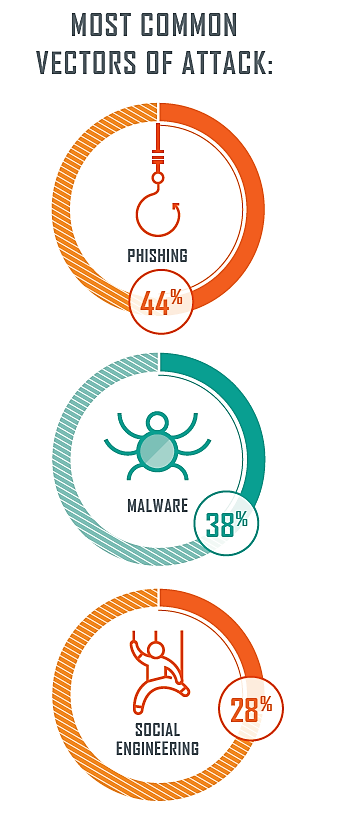

Guardando al futuro, l’80% degli intervistati afferma che è probabile o molto probabile che le loro imprese subiranno almeno un attacco informatico nel 2018. Nonostante l’aumento del numero complessivo di attacchi, tuttavia, le tecniche impiegate dagli aggressori rimangono

relativamente costanti. I più comuni vettori di attacco rimangono: phishing (44%), malware (38%) e ingegneria sociale (28%).

Il malware di mining di criptovaluta punta comunque a generare un ritorno finanziario compromettendo la macchina di una vittima. Tuttavia, invece di tentare di estorcere un riscatto, produce lui stesso un ritorno economico, sfruttando la CPU della vittima per produrre cryptovalute e caricarle nel wallet dell’attaccante.

Il tema è però come evitare questo tipo di attacco, che agisce diversamente rispetto al malware tradizionale (non richiede l’accesso al host filesystem di una vittima) e quindi potrebbe richiedere l’implementazione di nuovi controlli o modifiche al funzionamento dei controlli esistenti (ad esempio, abilitare il rilevamento di anomalie comportamentali, o la scansione antimalware basata su euristiche).

In conclusione, i risultati del sondaggio “dimostrano che gli attacchi stanno diventando più diffusi, gli aggressori stanno adattando e facendo evolvere le proprie tecniche e le imprese stanno spostando le loro strategie dalla difesa alla risposta”. E il rapporto suggerisce che le organizzazioni dovrebbero prendere in considerazione l’implementazione di strategie di  difesa attive. “Sebbene esistano tuttora alcuni ostacoli notevoli nell’implementazione dell’Active Defense, il numero di intervistati che hanno ottenuto successo da strategie di questo tipo suggerisce che potrebbe diventare interessante investirvi, ponendo le basi per questo approccio”.

difesa attive. “Sebbene esistano tuttora alcuni ostacoli notevoli nell’implementazione dell’Active Defense, il numero di intervistati che hanno ottenuto successo da strategie di questo tipo suggerisce che potrebbe diventare interessante investirvi, ponendo le basi per questo approccio”.

L’indagine 2018 di ISACA ha infatti dedicato una parte a comprendere la familiarità dei professionisti della security con le strategie di difesa attive, e la loro efficacia quando utilizzate. L’Active Defense comporta l’utilizzo di varie tecniche difensive, volte in particolare a negare risorse all’avversario, come nel caso delle esche (honeypot o sinkhole) che fanno perdere tempo all’attaccante, distogliendolo dai suoi obiettivi. La survey ha indagato la familiarità e l’implementazione di strategie di difesa attive: dalle risposte si ha che il 62% degli intervistati ha almeno una minima familiarità con queste, mentre il 39% non ne è a conoscenza. Inoltre, anche tra chi ne è familiare, solo 1 su 2 sta effettivamente utilizzando queste strategie.

Accedi alla Ricerca “State of Cybersecurity 2018: Part 2, Threat Landscape and Defense Techniques” di ISACA.

A cura di:

Elena Vaciago, @evaciago