Quando una banda di truffatori ha preso di mira l’app Car2Go a Chicago lo scorso aprile, in poche ore sono state rubate più di 70 auto di lusso del servizio di car sharing: alla fine, i veicoli persi sono stati un centinaio e alcuni di essi sono stati utilizzati per altri crimini. I veicoli sono stati poi recuperati (la polizia di Chicago ha fermato per l’investigazione 12 persone) e l’evento si è rivelato una frode piuttosto che un “car hack”. Share Now, la joint venture tra BMW e Daimler che include il servizio Car2Go, da allora ha migliorato il processo di verifica per i nuovi account creati in Nord America, ma l’incidente ha messo in luce il crescente rischio di attacchi alle auto connesse e le conseguenze potenzialmente molto pericolose per la stessa vita delle persone.

We are working with law enforcement to neutralize a fraud issue. No personal or confidential member information has been compromised. As a precaution, we are temporarily pausing our Chicago service. We will provide an update as soon as possible. Apologies for the inconvenience.

— car2go Chicago joins SHARE NOW (@car2goChicago) April 17, 2019

In realtà, negli ultimi anni non abbiamo più vissuto un car hack di alto profilo da quanto nel 2015 due ricercatori di sicurezza, Charlie Miller e Chris Valasek, riuscirono a comandare da remoto una Jeep Cherokee mentre viaggiava. Secondo il giornalista di Wired Andy Greenberg, che era nel veicolo, Miller e Valasek furono in grado di controllare il sistema di ventilazione e i tergicristalli del veicolo, le funzioni del cruscotto, il sistema di trasmissione e i freni. Riuscirono infine a disattivare i freni e a mandare la Jeep fuori strada.

(Le conseguenze del “Car Hack” alla Jeep Cherokee riportato da Wired nel 2015, riportato nel Video su Youtube “Hackers Remotely Kill a Jeep on a Highway | WIRED” di luglio 2015)

Il fatto che non ci sia più stato un evento di elevato profilo non vuol dire però che i rischi siano diminuiti o gli attacchi cessati. Se si guarda ai tanti piccoli incidenti, e anche alle attività malevole che hanno come target i veicoli, questi sono in realtà in continua crescita.

La società di sicurezza israeliana Upstream Security ha dichiarato a marzo di quest’anno che in base a una sua stima, entro il 2023, quando centinaia di milioni di auto connesse potranno essere sulle strade, gli incidenti di cybersecurity potrebbero costare all’industria automobilistica fino a 24 miliardi di dollari. Upstream Security, che ha sviluppato una piattaforma cloud per analizzare tutti i dati legati alla Smart Mobility e per fornire ai car maker servizi di monitoraggio e risposta ad eventuali attacchi informatici, ha raccolto da poco un finanziamento per 30 milioni di dollari da nuovi investitori come Volvo, Hyundai e il ramo di venture capital dell’alleanza Renault-Nissan-Mitsubishi.

Mentre un trasgressore che accede a un normale laptop può rubare dati o rendere inutilizzabile un computer, un veicolo sotto il controllo dei criminali potrebbe teoricamente essere usato non solo per provocare un ingorgo ma anche per mettere a rischio la vita di passeggeri e pedoni. La minaccia non ha ancora raggiunto tali estremi, ma le violazioni della sicurezza automobilistica stanno suscitando crescente preoccupazione. Upstream Security, che tiene sotto monitoraggio questi attacchi, ne ha elencati oltre 330 in tutto il mondo dal 2010 fino a metà ottobre 2019.

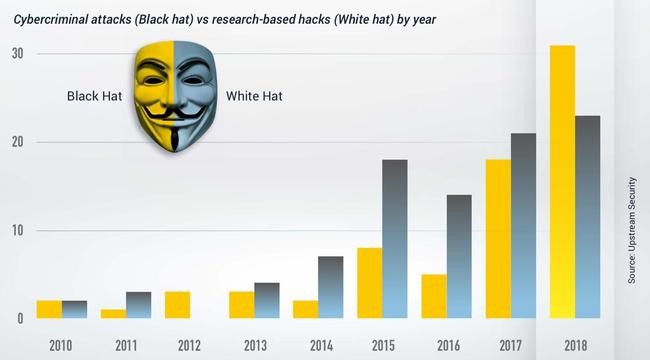

E, come mostrano le statistiche riportate nel Global Automotive Cybersecurity Report 2019, la crescita dei “car hack” sta diventando rilevante (figura successiva).

(Fonte: Upstream Security, Global Automotive Cybersecurity Report 2019)

A causa di un numero sempre più ampio di auto connesse in circolazione, di nuove App e di nuovi servizi di mobilità basati su collegamenti telematici con auto in movimento, stiamo assistendo a un vistoso aumento del numero complessivo di segnalazioni di problemi, sia da parte di ricercatori “white hat” (ethical hacker che riportano i bug identificati in modalità di “responsible disclosure”) sia anche da parte di attaccanti malevoli, o “black hat”.

Quindi, contestualmente a una frequente segnalazione benevola di problematiche individuate (come era avvenuto anche nel 2015, quando l’attacco “amichevole” alla Jeep Cherokee era servito solo a dimostrare la fattibilità di un incidente, non a procurarlo volontariamente) quello che oggi si osserva sempre di più è l’identificazione e lo sfruttamento di problemi di sicurezza da parte di attaccanti o gruppi organizzati malevoli. Nell’ultimo anno gli attacchi di questo ultimo tipo sono risultati addirittura più numerosi, e il trend è confermato da Upstream Security anche per i primi mesi del 2019.

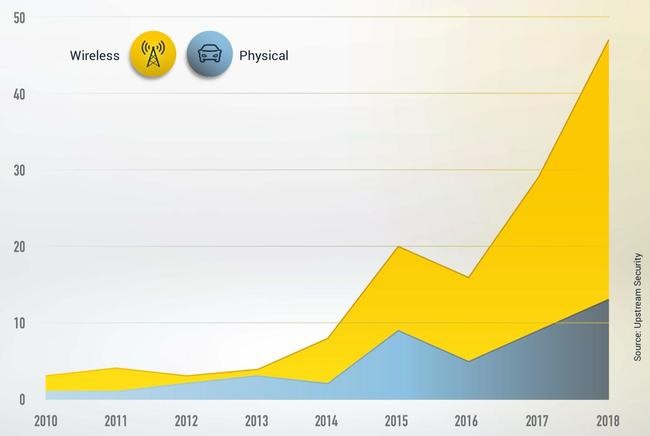

Altro aspetto interessante che caratterizza gli attacchi alle auto connesse, il fatto che si stiano orientando sempre più sullo sfruttamento di canali telematici. In passato, la clonazione di chiavi elettroniche è stata il modo più comune per ottenere l’accesso fraudolento a un veicolo, ma ora che le auto sono più connesse, con tecnologie come WiFi e 4G/5G, gli hacker hanno a disposizione sempre più modi per entrare. Come riporta il report, la prevalenza degli attacchi avviene oggi in modalità wireless.

(Fonte: Upstream Security, Global Automotive Cybersecurity Report 2019)

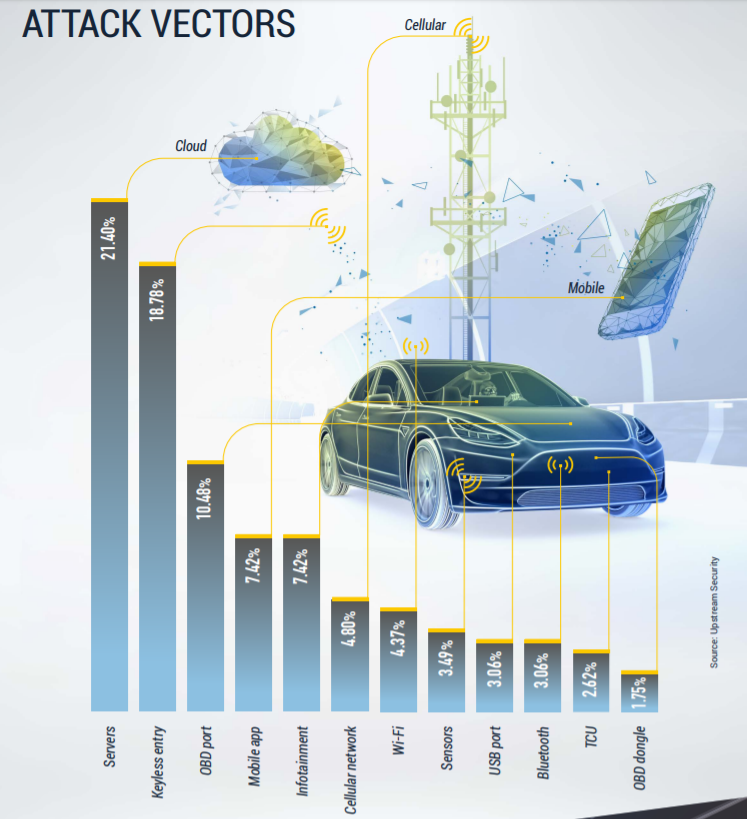

Per capire meglio i rischi che corrono le auto connesse, è importante conoscere bene quali sono i punti più vulnerabili, i “vettori d’attacco” maggiormente sfruttati dagli hacker. Al primo posto – secondo la ricerca di Upstream Security – non tanto le auto quanto i server in cloud, che sono sfruttati nel 21,4% degli attacchi in cui sono coinvolte auto connesse. Questo significa che le tipologie di incidenti possono essere diverse, e non sempre riguardare da vicino le auto, anzi, per lo più essere rivolte ai dati della mobility. Sono inclusi in questa categoria gli attacchi rivolti a server command&control, a server per servizi di Smart Mobility e app di terze parti, web server o website: un esempio è quanto avvenuto nel febbraio 2018 in Giappone, quando un data breach portò all’esposizione dei dati personali di 28.700 clienti di Porsche.

Seguono, per frequenza degli attacchi rilevati, due tipologie di attacco che sono estremamente tipiche del mondo automotive: Remote Keyless entry (18,78%, tecniche con cui gli attaccanti riescono da remoto a sostituirsi al proprietario dell’auto e aprire l’auto trafugando i codici delle chiavi elettroniche), e attacchi all’OBD port (10,48%, che richiedono prima un accesso fisico all’auto, dopodiché si riesce a installare un sistema con cui prendere il controllo di una serie di funzioni dell’auto).

A seguire, i vettori di attacco più usati sono le Mobile App e i sistemi di Infotainment delle auto (entrambi a 7,42% dei casi). Secondo l’analisi effettuata da Upstream, a partire dal 2010 – quindi praticamente fin dai primi casi di car hacking – un quarto degli attacchi avrebbe provocato il furto delle auto, e circa la stessa proporzione avrebbe consentito il controllo da remoto dei sistemi automobilistici.

(Fonte: Upstream Security, Global Automotive Cybersecurity Report 2019)

L’industria automobilistica non può più evitare di considerare il tema del rischio cyber, e di fatto sta cominciando a integrare la sicurezza informatica sin dalle prime fasi di progettazione. Una volta la cybersecurity nel settore automotive era trattata come una disciplina distinta: ora la sfida è collegarla sempre di più a ogni fase del ciclo di vita di un’auto.

Nel frattempo, gli osservatori e i ricercatori di sicurezza sono consapevoli delle attività criminali in questo campo, ma al momento gli hacker sono attratti soprattutto dalla possibilità di monetizzare la crescente quantità di dati personali acquisiti nei sistemi elettronici delle auto e dei server ad essi collegati. Questi vanno da contatti, e-mail e numeri ID alle preferenze musicali dei conducenti, il loro peso, i viaggi che hanno effettuato e le destinazioni che hanno visitato.

Varie procedure permetteranno in futuro di rendere più complicata la vita a chi cerca di effettuare un “car hack” (ad esempio, una separazione dei privilegi per accedere a varie parti della componentistica elettronica dei veicoli; crittografia delle comunicazioni; possibilità di impedire l’alterazione di specifiche definite in fase di fabbricazione del veicolo). Quello che però ancora manca è un framework regolamentare definitivo (al momento ci sono alcune proposte, di SAE International negli US e UNECE in Europa) che renda obbligatorie tutte queste misure, spingendo così decisamente i car maker ad adottarle definitivamente nell’ambito della propria produzione.

A cura di:

Elena Vaciago, The Innovation Group