Da tempo ci interroghiamo su quali possono essere le conseguenze di un attacco cyber andato a segno contro un’infrastruttura critica nazionale. Ed ecco che questo evento avviene realmente – e possiamo studiarne gli impatti via via che questi si verificano.

A causa di un attacco ransomware che ha bloccato alcuni sistemi, la Colonial Pipeline, il più grande oleodotto degli Stati Uniti che trasporta carburanti dalle raffinerie a tutta la East Cost, ha interrotto per motivi precauzionali l’intera fornitura. Al momento sono in corso misure di emergenza per i trasporti dei carburanti e attività di ripristino dell’oleodotto, che dovrebbero terminare entro questa settimana. Si temono però ripercussioni importanti per i mercati petroliferi se la vicenda non dovesse risolversi velocemente. Ad esempio potrebbe succedere che i rincari della benzina arrivino fino a noi.

Cosa è successo il 7 maggio a Colonial Pipeline

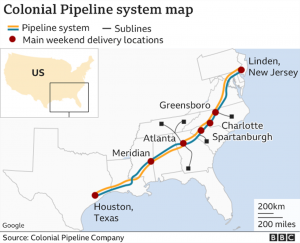

L’oleodotto della società privata Colonial Pipeline comprende condutture per 8.850 chilometri, ha una capacità di 400 milioni di litri al giorno e garantisce il 45% degli approvvigionamenti di benzina, kerosene e gasolio dalle raffinerie che si affacciano sul Golfo del Messico fino all’area metropolitana di New York e alle regioni del Nord Est del paese.

Dopo aver subito un attacco ransomware (lo scorso 7 maggio) Colonial Pipeline è stata costretta (per contenere la diffusione della minaccia) a mettere offline alcuni sistemi, interrompendo così il funzionamento dell’intera pipeline. Successivamente, ha coinvolto esperti di sicurezza, forze dell’ordine e lo stesso Dipartimento dell’Energia, per investigare la portata dell’incidente e procedere al recupero e al ripristino dei sistemi, oltre ad apportare ulteriori misure di sicurezza per il monitoraggio e la protezione delle condutture. In precedenza, una parte del sistema di pipeline di Colonial si era fermato nel 2017 (dopo l’uragano Harvey) e anche nel 2016, quando era stata individuata una falla.

Come si procederà al riavvio

Colonial Pipeline ha comunicato che il piano di riavvio delle attività dell’oleodotto avverrà in modo graduale. Le linee principali (1, 2, 3 e 4) sono al momento ancora offline, mentre sono operative quelle laterali di minore dimensione, tra i terminal e i punti di consegna. Il sistema completo tornerà ad essere operativo dopo avere assicurazioni sulla sicurezza e con l’approvazione delle normative federali. “In questo momento la priorità è un ripristino sicuro ed efficiente” ha comunicato la società. Ci si aspetta comunque che il ripristino non sarà completato prima del 14 maggio. “La situazione rimane fluida e continua ad evolversi” hanno spiegato dal quartier generale in Georgia, dove è stato messo a punto il piano di emergenza per la riapertura graduale dell’oleodotto.

Cosa sappiamo sui motivi dell’attacco cyber

Secondo le notizie ottenute ad oggi, si è trattato di un attacco ransomware in piena regola, uno dei tanti che avvengono ogni giorno, con motivazioni principalmente economiche. Come ha riportato Bloomberg, gli hacker avrebbero inizialmente esfiltrato 100 gigabytes di dati in due ore (giovedì 6 maggio). I dati sono stati rubati con la minaccia di pubblicarli se non veniva pagato il riscatto, con lo schema noto come a doppia-estorsione. Non si sa però quale era la cifra del riscatto e se è stato pagato.

Il pagamento dei riscatti è purtroppo oggi una pratica molto diffusa: è di pochi giorni fa una notizia che ha fatto molto discutere, quella relativa alla società assicuratrice AXA che smetterà in Francia di ripagare le aziende (tramite assicurazione cyber) degli importi spesi per i pagamenti richiesti con ransomware. Si tratterebbe della prima compagnia ad adottare questa policy, in un evidente tentativo di frenare la diffusione dell’epidemia di ransomware che sta colpendo moltissime aziende in tutto il mondo.

Mentre le indagini proseguivano, da più parti (dalla stessa FBI) è stato fatto il nome del collettivo di hacker DarkSide come possibile autore dell’attacco. Va detto però che DarkSide offre un ransomware-as-a-service: quindi, potrebbero aver contribuito (in cambio di un pagamento di una parte del riscatto, intorno al 20 – 30%) lasciando ad altri il compito di colpire il bersaglio. E potrebbe anche essere stato un errore di qualcuno, una scelta non voluta. DarkSide infatti di solito dichiara di essere una sorta di “Robin Hood”, che attacca obiettivi in grado di pagare il riscatto e non è interessato a procurare danni gravi come quelli di questo evento.

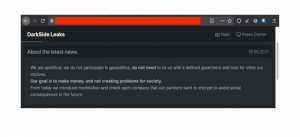

DarkSide avrebbe anche rilasciato una dichiarazione sul proprio sito che va in questa direzione: “Il nostro obiettivo è fare soldi, non procurare problemi alla società”, come riportato nell’immagine sottostante, pubblicata dalla rivista Motherboard.

Quale sarà l’impatto dell’incidente

Nell’immediato, la prima conseguenza per Colonial Pipeline è stata quella di dover gestire una crisi senza precedenti. Per farlo, ha avuto comunque un esteso supporto da parte delle autorità e delle forze preposte negli USA a questi incidenti che purtroppo registrano una continua crescita.

Ma nel complesso l’evento si configura come un vero e proprio attentato ai danni dell’industria petrolifera USA. Il presidente americano Joe Biden, informato dell’attacco sabato 9 maggio in mattinata, ha prontamente dichiarato lo stato di emergenza – per prevenire gli effetti della mancanza di carburante negli Stati serviti dall’oleodotto. Sono state avviate misure alternative per i rifornimenti, come il trasporto stradale del carburante e l’estensione agli autotrasportatori americani delle ore di lavoro giornaliere, per consentire una consegna più veloce delle forniture. Ora anche Virginia, Georgia e North Carolina hanno dichiarato lo stato di emergenza (per fronteggiare eventuali carenze di carburante). In questi Stati e gli altri due serviti dalla Pipeline (Florida e South Carolina) dopo 6 giorni di blocco dell’oleodotto è stato registrato un forte aumento della domanda di combustibile (molti sono corsi a fare il pieno di benzina) e un sensibile incremento dei prezzi.

L’attenzione alle possibili conseguenze di attacchi cyber che coinvolgono infrastrutture critiche nazionali è immediatamente cresciuta. “L’attacco contro Colonial Pipeline dimostra l’importanza critica della cyber-resilienza negli sforzi per garantire forniture energetiche sicure”, ha scritto in un tweet Fatih Birol, direttore dell’Agenzia internazionale per l’energia.

Da verificare poi se ci saranno nei prossimi giorni scosse di volatilità sui mercati finanziari globali legate ad esempio a operazioni di approvvigionamento di greggio. Trattandosi della prima volta in cui viene bloccata una infrastruttura petrolifera di queste dimensioni (nei fatti, uno degli oleodotti più importanti al mondo) sarà importante verificare le conseguenze per tutti.

Al momento, la tempistica del riavvio delle condutture è considerata assolutamente critica: se avvenisse in pochi giorni, potrebbero esserci conseguenze limitate, mentre se l’arresto del flusso di carburante proseguirà a lungo, le raffinerie potranno invece essere costrette a ridurre la produzione di petrolio. Con la conseguenza più grave – nello scenario peggiore – di un aumento dei prezzi del petrolio, che sono già ai massimi da maggio 2018, oltre che la necessità di fare i conti, nell’area impattata, con la carenza nelle forniture di benzina, diesel e carburante per i trasporti locali.

“In queste ore — ha commentato Michele Marsiglia, presidente di FederPetroli Italia, all’agenzia La Presse — anche i greggi subiranno forti scosse di volatilità, principalmente il Wti greggio di riferimento Usa”. “Da tempo — ha proseguito Marsiglia — anche in Italia le divisioni di sicurezza aziendali stanno investendo con continue ricerche e studi sulla nuova era del terrorismo cibernetico, principalmente nelle raffinerie e sulle piattaforme offshore. Ed è normale che per un tale danno logistico e di fermo venga dichiarato lo Stato di emergenza, specialmente per un paese come gli Stati Uniti. La cosa che sorprende di più e proprio quella di vedere un Paese come gli Usa sempre più globalizzato e all’avanguardia nelle tecniche e misure di sicurezza interna, subire nello stesso tempo tali attentati seppur informatici che ne compromettono, in poche ore, la totale dipendenza energetica”.

Il 12 maggio, 5 giorni dopo l’incidente, l’Agenzia Ansa ha riportato: “Il prezzo medio di un gallone (3,78 litri) di benzina ha superato i 3 dollari per la prima volta in sei anni e mezzo negli Usa per la carenza di carburante nelle stazioni di servizio della East Coast. La chiusura sta provocando lunghe code alle stazioni di servizio e difficoltà di rifornimento in vari Stati del sud, tra cui Virginia, Georgia, North Carolina e Florida”.

Ultimi aggiornamenti: cosa è emerso una volta finita l’emergenza

Venerdì 14 maggio, come era stato annunciato in precedenza, Colonial Pipeline ha dato il via al graduale riavvio delle operazioni dell’oleodotto fermo dal 7 maggio. Nel frattempo sono però trapelate ulteriori notizie in merito all’incidente informatico.

Secondo Bloomberg, la società avrebbe pagato il riscatto in criptovalute chiesto dagli hacker, pari a 5 Milioni di dollari, a poche ore dall’attacco. Una volta ricevuto il pagamento, gli hacker avrebbero fornito all’operatore uno strumento di decrittografia ma lo strumento sarebbe risultato così lento da obbligare Colonial a utilizzare i propri backup per ripristinare i sistemi. Successivamente, è stesso lo stesso CEO di Colonial a confermare al Wall Street Journal di avere autorizzato il pagamento di un riscatto di 4,4 milioni di dollari (circa 3,6 milioni di euro) per permettere la ripresa delle attività dell’oleodotto.

Inoltre sarebbe emerso che la causa all’origine dell’incidente potrebbe essere stata la vulnerabilità del servizio Microsoft Echange in uso presso la società. Il rapporto forense che indica come maggiore spiegazione dell’attacco la vulnerabilità di Microsoft Exchange è stato rivelato dal giornalista del New York Times Nicole Perlroth in un tweet.

Interesting forensic finding on Colonial Pipeline: They were STILL using a vulnerable version of Microsoft Exchange (the same systems exploited by Chinese hackers that was revealed in March), among other notable lapses. Per Coalition. pic.twitter.com/TvsEN8S3Ew

— Nicole Perlroth (@nicoleperlroth) May 11, 2021

A pochi giorni di distanza dalla conclusione dell’incidente a Colonial Pipeline, si è avuta notizia di altri attacchi (sempre attribuiti a DarkSide) andati a segno contro Toshiba e altre 3 organizzazioni.

Poi, l’infrastruttura tecnologica del gruppo di Hacker è stata smantellata – a quanto lo stesso DarkSide ha affermato in vari post.

Non si sa però se si tratti di un vero contrattacco, o di un’operazione di depistaggio portata avanti dagli stessi Hacker per uscire dai riflettori.

Nel frattempo è giunta voce che le diplomazie USA e Russa stanno lavorando per arrivare a un incontro tra Biden e Putin, probabilmente il prossimo giugno, per risolvere una serie di tensioni reciproche e cominciare a collaborare nel contrasto al cyber crime.

Breve storia degli attacchi cyber agli ambienti industriali

Gli attacchi cyber sono cresciuti negli ultimi anni a tassi molto preoccupanti, tanto che oggi viene creato un nuovo malware su scala globale ogni mezzo secondo. Gli attaccanti sfruttano sempre di più automatismi per lanciare i propri attacchi, mentre per la maggior parte i meccanismi di difesa e cyber threat intelligence sono ancora manuali. Con riferimento agli impianti che controllano il funzionamento di infrastrutture critiche nazionali (gasdotti, impianti elettrici e petrolchimici, metropolitane e linee aeree, ospedali e acquedotti) negli ultimi anni sono stati sempre più spesso oggetto di azioni mirate del cyber crime. Una volta entrati nei sistemi (spesso utilizzando credenziali rubate), gli hacker sono stati in grado di infiltrare malware, bloccare i sistemi e chiedere riscatti.

Nel mondo delle Operational Technologies (OT), si è assistito alla diffusione di malware specifici, in grado di prendere di mira un PLC (programmable logic controller), un HMI (human-machine interface), o la connessione di rete verso un sistema OT. L’obiettivo di un virus di questo tipo può essere quello di danneggiare l’integrità o la disposibilità di dati e attività svolte dal sistema, come era successo ad esempio con il malware Stuxnet che nel 2010 era stato in grado di disabilitare i PLC, i controller deputati alle centrifughe della centrale nucleare iraniana di Natanz.

Un altro attacco simile è stato quello che nel 2016 ha riguardato la rete elettrica Ukrenergo in Ucraina. Un malware del tutto nuovo, CrashOverride, è riuscito a disconnettere una sottostazione di trasmissione, provocando un blackout di un’ora per alcune migliaia di utenti a Kiev. Un vero e proprio erede di Stuxnet, una cyber arma confezionata apposta per sistemi industriali e progettata per interrompere il servizio.

Negli anni successivi, non sono mancati altri casi di attacco a infrastrutture critiche, soprattutto negli Stati Uniti. Ricordiamo i 15mila abitanti della Florida rimasti senz’acqua lo scorso febbraio per un attacco hacker al sistema idrico della città di Oldsmar. Un operatore ha visto sullo schermo del PC l’attaccante che modificava il livello di idrossido di sodio presente nell’acqua.

Nel febbraio 2020 l’agenzia di cybersecurity del Dipartimento della Sicurezza USA (DHS CISA, Department of Homeland Security’s Cybersecurity and Infrastructure Security Agency), aveva invece diramato un avviso relativo al blocco di 2 giorni di un impianto di gas naturale non specificato. L’aspetto che allora aveva preoccupato era che gli hacker avevano avuto accesso sia alla rete IT, sia a quella OT, e il ransomware, pur non avendo avuto impatto sui PLC che gestiscono gli impianti, aveva cancellato alcuni dati dalle interfacce HMI degli ambienti di fabbrica. La conseguenza era quindi che lo staff tecnico degli impianti non aveva più visibilità su alcune attività.

Molte utilities e industrie sono state prese di mira negli ultimi anni da ransomware che infettava e bloccava reti (ricordiamo il caso eclatante nel marzo 2019 di Norsk Hydro in Norvegia, uno dei principali produttori mondiali di alluminio, costretto a spegnere i PC di 35mila dipendenti in 40 paesi e a isolare tutte le fabbriche per evitare il propagarsi del ransomware LockerGoga). A inizio 2020 è invece emerso il primo ransomware disegnato in modo specifico per i sistemi di controllo industriale (ICS, industrial control systems), device software e hardware presenti ovunque, per il controllo dei processi in raffinerie, reti elettriche, fabbriche. Si tratta questa volta di EKANS, un virus in grado di crittografare i dati di un ICS e pubblicare allo stesso modo di ogni altro ransomware una nota di riscatto (secondo alcuni una versione precedente sempre disegnata per ICS era il ransomware Megacortex). Potrebbe essere stato sviluppato da gruppi di cyber criminal, o anche secondo alcuni da hacker state sponsored Iraniani, nell’ambito di guerriglia cyber tra stati indirizzate verso infrastrutture critiche nazionali.

(Aggiornamento: 20 Maggio 2021)

A cura di:

Elena Vaciago, @evaciago