La transizione verso ambienti IT sempre più distribuiti, che combinano infrastrutture on-premise con molteplici piattaforme cloud (Public e Private), presenta sfide significative, in particolare sul fronte della sicurezza. È quanto emerso con forza durante la tavola rotonda “Zero Trust e Hybrid Multi-cloud security” al CYBERSECURITY SUMMIT 2025, lo scorso 20 marzo a Milano, con la partecipazione di Andrea Angeletta, CISO, Aria – Azienda Regionale per l’Innovazione e gli Acquisti; Pier Paolo Bortone, Cybersecurity Director, Italiaonline; Francesco Cantoni, IT Manager, Arco Spedizioni e Marco Di Martino, Sales Engineering Director, Delinea, e moderata da Elena Vaciago, Research Manager di The Innovation Group.

Riportiamo qui il video completo e sotto una sintesi delle discussioni durante la roundtable:

La discussione ha evidenziato come la realtà IT attuale sia caratterizzata da un mix di ambienti on-prem, public e private cloud, una configurazione che si prevede continuerà anche nei prossimi anni, forse con una maggiore prevalenza del Public Cloud. Questa coesistenza definisce l’aspetto “Hybrid” della sicurezza trattata nella sessione.

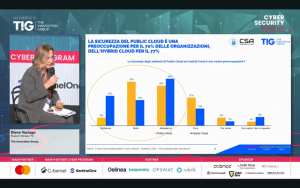

Come emerge dalla survey “Cyber Risk Management 2025” di TIG e CSA – Cyber Security Angels, presentata da Elena Vaciago, la preoccupazione per la sicurezza del cloud è alta, con il 70% delle aziende preoccupate per il Public cloud e un dato leggermente superiore (77%) per l’Hybrid cloud. Questo sottolinea come il tema della sicurezza nel cloud sia una questione concreta e sentita.

Un aspetto cruciale emerso è la notevole complessità della sicurezza del cloud, con una lunga lista di problematiche, tra cui interfacce/API mal configurate e la difficoltà nel rilevare l’utilizzo “ombra” del cloud.

Con l’adozione di configurazioni multi-cloud sempre più diffuse, le sfide per i responsabili della sicurezza si moltiplicano. Tra le principali, spiccano la necessità di competenze specifiche per ogni singolo cloud, la protezione dei dati e della privacy su tutti gli ambienti, l’integrazione di soluzioni di sicurezza eterogenee, la comprensione delle opzioni di integrazione dei servizi dei vari provider e la gestione dei costi crescenti.

Esperienze dal campo: Zero Trust e micro-segmentazione

Andrea Angeletta, CISO di Aria, ha confermato che i risultati della survey rispecchiano pienamente le preoccupazioni riscontrate nel loro progetto di cloud transformation per la Pubblica Amministrazione. Aria ha adottato un approccio multi-cloud ibrido che include l’utilizzo di diversi public cloud. Fin dall’inizio, la scelta è stata quella di applicare un approccio Zero Trust “abbastanza spinto, abbastanza paranoico”.

Un punto critico affrontato è stata la protezione dei dati dei cittadini lombardi di fronte alla possibilità che i Cloud Service Provider potessero essere obbligati ad accedere ai dati. Questo ha portato a un intenso lavoro sulla cifratura e sulla conservazione delle chiavi in ambito nazionale. Sono stati implementate protezioni per i punti di ingresso nei tenant cloud per mitigare i rischi derivanti da API mal configurate che potrebbero consentire accessi diretti a dati e infrastrutture.

La gestione di cloud diversi, ognuno con il proprio gergo tecnico, rappresenta una difficoltà tangibile. Per uniformare la gestione e l’osservabilità, dove possibile, sono state privilegiate soluzioni Cloud Independent per funzioni critiche come il controllo dei flussi tra i workload, sebbene non sempre sia stato fattibile a causa di problemi di compatibilità. Tuttavia, l’osservabilità è stata mantenuta convogliando i log su piattaforme in grado di trattarli in modo uniforme.

Un elemento cardine dell’approccio Zero Trust scelto è stata la micro-segmentazione, considerata fondamentale per prevenire movimenti laterali, specialmente con dati sanitari. L’implementazione è descritta come un “lavoro enorme” e non banale, richiedendo una conoscenza analitica dei flussi applicativi, spesso difficile da ottenere con applicazioni datate e non documentate. Questo ha comportato lunghi periodi di osservazione, censimento e mappatura dei flussi per permettere solo quelli strettamente necessari.

La complessità dei workload e il costo del lock-in

Pier Paolo Bortone, Cybersecurity Director di Italiaonline, ha approfondito il concetto di workload come qualsiasi servizio o applicazione che sfrutti risorse cloud, sottolineandone la complessità derivante dalle diverse attività e dalle specifiche esigenze di sistema e rete. Ha discusso la complessità aggiuntiva dovuta al dialogo tra workload diversi, descrivendo inoltre la sfida di rendere i workload Cloud Agnostic per evitare il lock-in del vendor. Sviluppare componenti Cloud Agnostic è un investimento notevole, stimato come 8 volte più costoso rispetto a un componente Cloud Specifico: questo perché i workload sono spesso legati alla tecnologia cloud che meglio si adatta a loro (es. AWS per transazionali, Google/Azure per elaborazione dati), rendendo il lock-in “molto forte”.

Secondo Bortone, l’approccio alla trasformazione cloud o ai nuovi progetti deve basarsi su un modello e una strategia fortemente legati al business. Questa strategia deve considerare costi (variabili vs. fissi, prevedibilità on-prem vs. consumo cloud), controllo, e soprattutto la necessità di competenze per gestire ambienti ibridi con tecnologie Cloud diverse. Ha evidenziato la maggiore esposizione al rischio e l’aumento della superficie d’attacco quando si porta un servizio in Cloud, rendendolo più esposto e richiedendo connettività tra data center e cloud.

Il ruolo dell’IT, che deve “dare buon esempio”

Francesco Cantoni, IT Manager di Arco Spedizioni, ha scherzosamente osservato che l’IT è “bravo a crearsi problemi da solo”. La migrazione cloud ha messo in luce l’importanza di evitare il lock-in. Ha sollevato dubbi sui vantaggi dell’approccio ibrido dal punto di vista dei costi, confrontando il costo noto della gestione multi-cloud con il costo “sconosciuto” del lock-in. La tendenza attuale è l’utilizzo di diversi provider (Public e Private) per mantenere le “porte aperte”.

Dopo l’entusiasmo iniziale per il cloud, si è capito che non era intrinsecamente sicuro e che i workload, sia on-prem che in cloud, necessitano di protezione, forse in modo ancora più stringente nel cloud. Strumenti come l’MFA (Multi-Factor Authentication) e il Conditional Access sono stati definiti basilari e fondamentali per migliorare la security posture di questi ambienti. È cruciale poi che il reparto IT dia il buon esempio, superando la “pigrizia” nell’implementare misure di sicurezza come l’MFA o l’uso di account dedicati. L’MFA, nonostante possa sembrare un “fastidio”, è considerata fondamentale oggi, dato che le password sono un componente di sicurezza obsoleto.

La metodologia Zero Trust è strettamente legata al superamento dell’inerzia dell’IT, nell’applicare il principio del minimo privilegio, concedendo accessi solo allo stretto necessario. Nel multi-cloud, il numero di fornitori esterni che richiedono accesso aumenta, rendendo essenziale per l’azienda governare i propri dati e accessi, anche scontrandosi con resistenze interne o esterne. Queste pratiche sono oggi considerate delle best practice fondamentali.

L’identità al centro della sicurezza cloud

Marco Di Martino, Sales Engineering Director di Delinea, ha ribadito l’aumento della complessità degli ambienti IT a causa della trasformazione digitale e dell’adozione del cloud. Questa complessità è aggravata dalla proliferazione eccessiva di identità, non solo umane ma anche per task automatizzati, macchine, processi e persino AI agent. Questi ultimi possono creare autonomamente nuove identità e accumulare privilegi, diventando punti deboli se non gestiti correttamente.

Di Martino ha riportato che il 31% dei data breach nell’ultimo decennio è avvenuto attraverso la compromissione di identità, evidenziando come l’identità rimanga un vettore d’attacco critico. L’approccio di Delinea all’Identity Security è fortemente orientato all’autorizzazione dinamica, basato su un “Identity Fabric” che integra autenticazione, governance e autorizzazione dinamica. L’obiettivo è concedere solo i privilegi strettamente necessari e per il tempo indispensabile, riducendo così l’esposizione al rischio.

La gestione dell’identità in ambienti cloud e multi-cloud, data la loro dinamicità, richiede cinque punti chiave: visibilità su identità, ruoli e privilegi; gestione del ciclo di vita dell’identità (supportando la segregation of duties); revisione delle policy verificando l’utilizzo effettivo dei privilegi; rilevazione e mitigazione delle minacce legate all’identità; e soprattutto, monitoraggio continuo per tenere traccia delle modifiche a identità e privilegi.

In conclusione, la tavola rotonda ha delineato un quadro della sicurezza nel cloud ibrido e multi-cloud come un terreno complesso e in continua evoluzione. La filosofia Zero Trust, applicata con rigore fino alla micro-segmentazione, e una gestione stringente delle identità digitali e dei privilegi sono considerate strategie fondamentali per affrontare le sfide poste dalla frammentazione degli ambienti IT e dalla crescente superficie d’attacco.