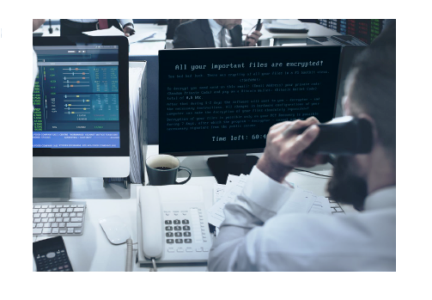

Il 2016 sarebbe stato l’anno del Ransomware, secondo le previsioni Trend Micro, e in effetti i dati di crescita di questa minaccia lo confermano. Secondo il report Trend Micro sui trend delle minacce Cyber nel primo semestre 2016 (il TrendLabs 2016 1H Security Roundup) i ransomware sono cresciuti del 172% e le perdite causate dalle truffe con compromissione di email aziendali (Business Email Compromise, BEC) sono arrivate a 3 miliardi di dollari. Inoltre sono state registrate circa 500 vulnerabilità totali in diversi prodotti.