“La minaccia cibernetica può danneggiare le infrastrutture critiche e strategiche. La cultura della cybersecurity diventi interesse dei cittadini per incrementare il livello complessivo di sicurezza, anche se l’Intelligence è il custode della cybersecurity nazionale”. È quanto ha dichiarato Giuseppe Conte, presidente del Consiglio dei ministri, lo scorso 28 febbraio durante la presentazione al Parlamento del Relazione sulla politica dell’informazione per la sicurezza 2018, curata dal Dipartimento delle Informazioni per la Sicurezza (DIS).

I dati di quest’anno evidenziano una situazione allarmante: attacchi quintuplicati, PA sempre più nel mirino degli hacker (+306% di azioni contro i siti ministeriali), notevoli danni anche agli enti locali. Leggendo nel dettaglio, è vero che gli attacchi hacker sono quintuplicati nel 2018 rispetto alla Relazione 2017, ma tra le righe viene chiarito che il significativo incremento di attacchi del 2018 va ascritto principalmente alle maggiori capacità di rilevamento e ad una loro più accurata classificazione e sistematizzazione, che ha permesso di ricavare una più granulare mappatura dello scenario cybersecurity italiano. Nello specifico, i dati riportati (in percentuale e non in valore assoluto, per mantenere aspetti di confidenzialità) sono stati acquisiti autonomamente da AISE ed AISI o scambiati in un quadro di rapporti di cooperazione con i principali Servizi collegati esteri, o nell’ambito degli Organismi internazionali dedicati alla materia.

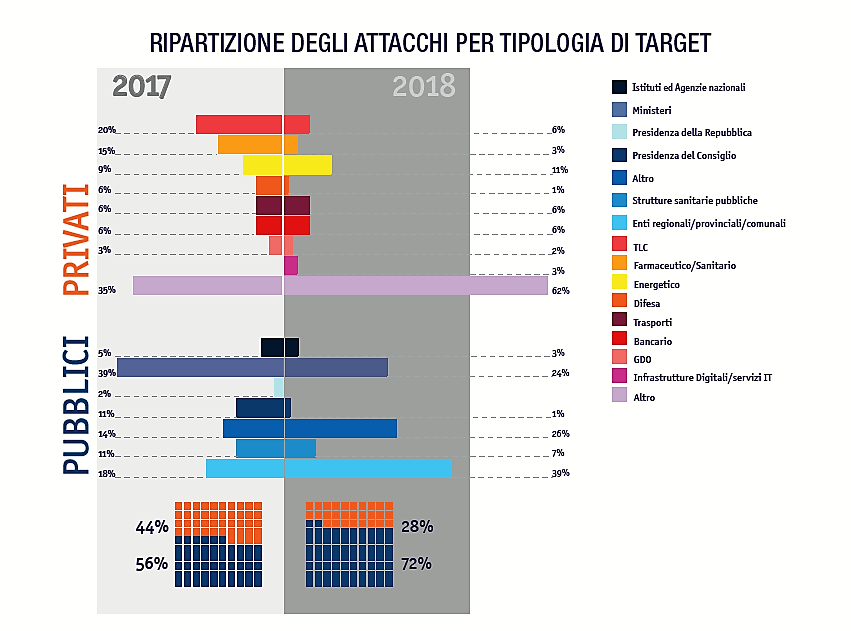

Ripartizione degli attacchi per tipologia di target

Dai dati del periodo in esame emerge nella Relazione DIS 2018 un numero complessivo di azioni ostili prevalentemente in danno dei sistemi informatici di pubbliche amministrazioni centrali e locali (72%). È stato rilevato, in particolare, un sensibile aumento di attacchi contro reti ministeriali (24% delle azioni ostili, in aumento di 306 punti percentuali) e contro infrastrutture IT riconducibili ad enti locali (39% del totale del periodo in esame, con una crescita in termini assoluti pari a circa 15 volte). Le citate attività sono da ascrivere in larga parte ad azioni di stampo hacktivista, tra cui la richiamata campagna “#OpBlackWeek”, volta a screditare le Istituzioni nazionali, ad opera delle principali crew attive nel panorama italiano: Anonymous Italia, LulzSec ITA ed AntiSec ITA.

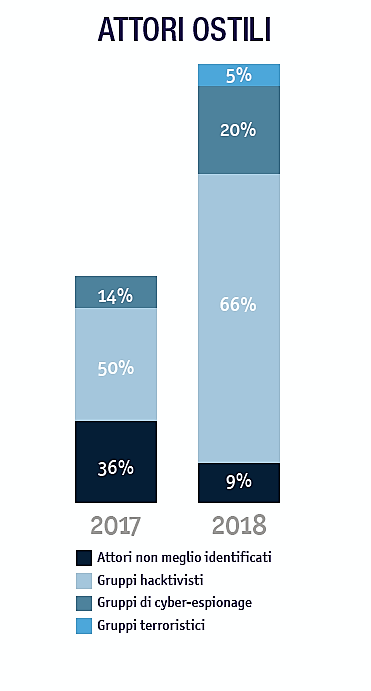

Tipologie di attori ostili

Per ciò che concerne gli attori ostili, il trend evidenziati nella Relazione DIS 2018, in linea di continuità con quello degli ultimi anni e in coerenza con quanto appena descritto, ha identificato l’hacktivismo come la minaccia più consistente (66%), almeno in termini numerici.

Si sono mantenuti pressoché invariati gli attacchi di matrice statuale (20%), nonché i residuali tentativi di intrusione informatica riferibili a gruppi terroristici (5%), finalizzati, questi ultimi, principalmente al defacement di siti web afflitti da vulnerabilità facilmente sfruttabili, sintomo del possesso di un know how limitato da parte di quelle formazioni.

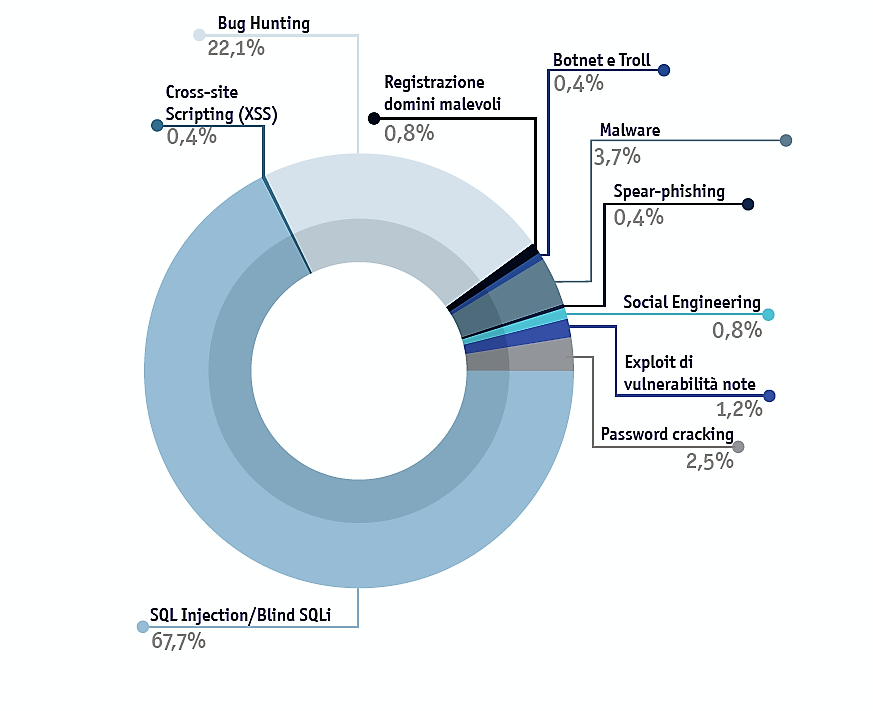

Modus operandi degli attaccanti

L’accennata adozione, di una più dettagliata tassonomia di classificazione delle tipologie di attacco ha consentito di rilevare nuove “sfumature” nel modus operandi degli attori ostili che, nel fare sempre più ricorso a tecniche di Bug Hunting (consistenti nella scansione di network e sistemi propedeutica allo sfruttamento di vulnerabilità note), hanno affiancato alle SQL Injection (circa il 68% del totale) l’impiego di malware (circa il 4%) e strumenti di password cracking (2,5%).

Come si legge nella Relazione DIS 2018, in termini di esiti, è stata confermata una netta prevalenza delle esfiltrazioni di informazioni sensibili da assetti informatici compromessi, ovvero – specie nel caso di azioni hacktiviste – la violazione di risorse IT dei target, con l’obiettivo di pubblicare manifesti e comunicati inerenti le singole campagne (cd. defacement).

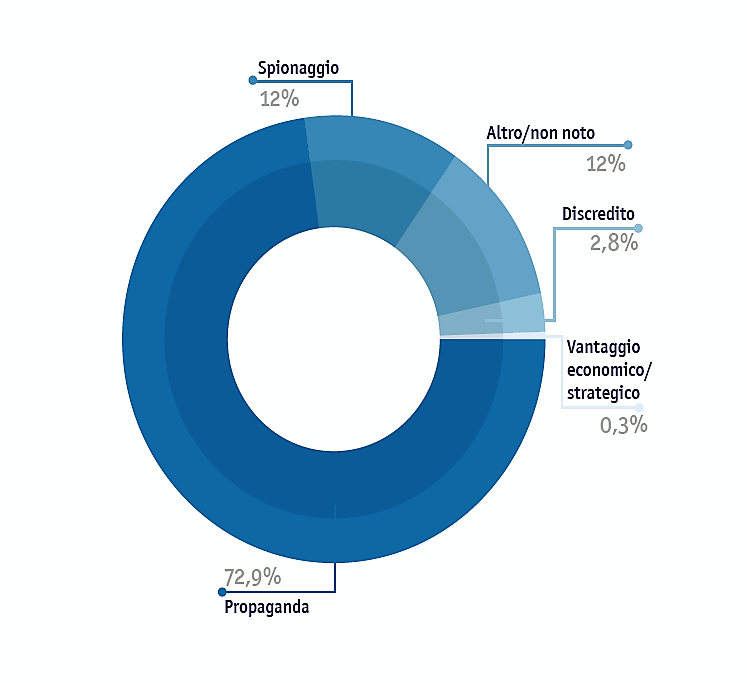

Obiettivi degli attacchi cyber

Gli attacchi sono stati perpetrati principalmente per scopi di propaganda (pari all’incirca al 73% dei casi. Benché marginali in termini numerici (12%), le finalità di spionaggio hanno fatto registrare un considerevole aumento, specie in danno di assetti istituzionali ed industriali. Una percentuale molto limitata di attacchi (0,3%) è stata identificata avere uno scopo specifico di vantaggio economico diretto per l’attaccante: pur trattandosi di un numero limitato, il danno economico collegato a questo tipo di attacco può essere di enorme portata.

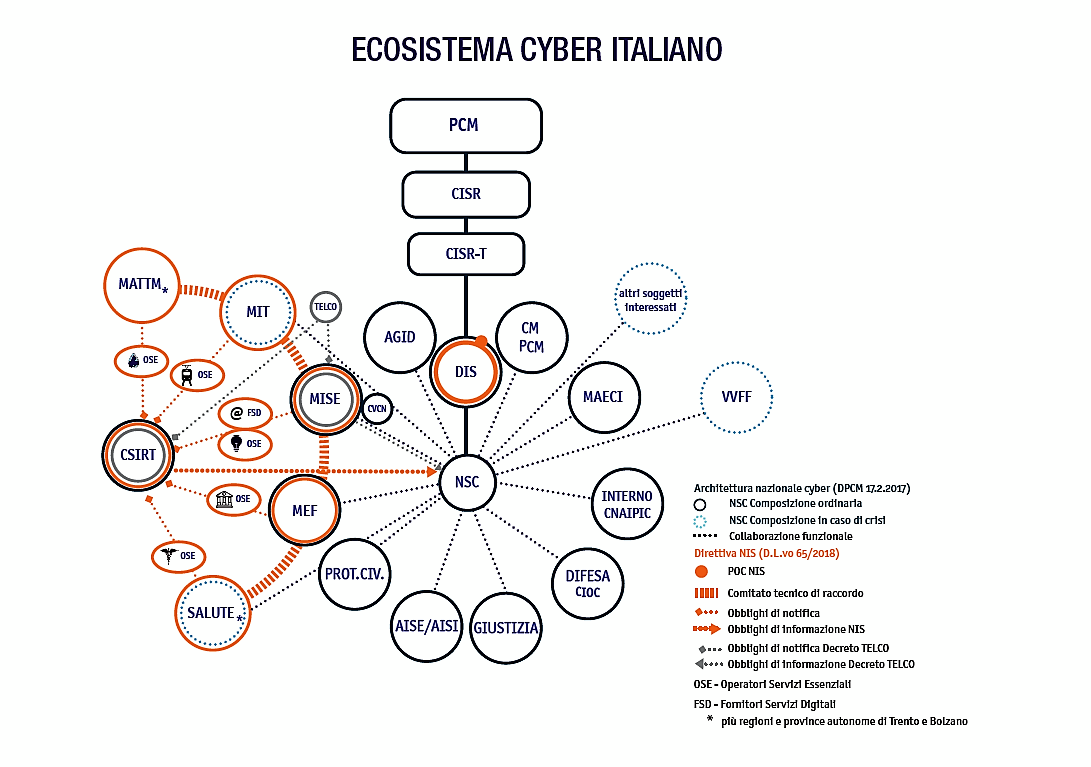

Potenziamento delle capacità cibernetiche nazionali

Il 2018 è stato un anno fondamentale per quanto riguarda la definizione dell’architettura nazionale per la difesa cyber. Tra i fatti salienti l’avvio operativo del Nucleo per la Sicurezza Cibernetica (NSC) sotto la presidenza di un dedicato Vice Direttore Generale del DIS (che si è trovato da subito a dover gestire eventi significativi, come “l’incidente PEC” di novembre 2018); di un gruppo di lavoro, allargato ai Ministeri CISR, per la realizzazione di un “perimetro di sicurezza nazionale cibernetica”, volto ad elevare i livelli di sicurezza degli assetti vitali del Paese; la costituzione di un ulteriore gruppo di lavoro, volto ad individuare linee guida per un procurement “sicuro” di prodotti e servizi ICT per la PA, coordinato da AgID, al quale hanno aderito, oltre ai componenti NSC, anche Consip; una stretta collaborazione con il MiSE per la creazione – in conformità alle normative italiane ed europee – del Centro di Valutazione e Certificazione Nazionale (CVCN) per la verifica delle condizioni di sicurezza delle soluzioni ICT destinate al funzionamento di reti, servizi delle infrastrutture critiche; lo sviluppo di sinergie volte ad assicurare l’interazione tra i Centri ad alta specializzazione, istituiti dal MiSE nell’ambito del Piano nazionale Impresa 4.0, e i Digital Innovation Hub (DIH) promossi da Confindustria in attuazione dell’iniziativa europea “Digitising European Industry; l’avvio di un’iniziativa, d’intesa con il Garante per la protezione dei dati personali, finalizzata ad agevolare l’armonica implementazione delle normative vigenti in materia di sicurezza informatica da parte degli attori privati interessati, tenendo conto del GDPR, del Decreto di recepimento della Direttiva NIS e delle Misure Minime di Sicurezza ICT emanate da AgID.

Maggiori informazioni reperibili nel “DOCUMENTO DI SICUREZZA NAZIONALE”, allegato alla Relazione Annuale 2018 al Parlamento del DIS.