Quello di un Security Officer non è certo un compito facile di questi tempi: si potrebbe sintetizzare in breve, “allocare risorse scarse nella risposta a minacce cyber crescenti”. In nessuna altra parte del business tutto cambia alla velocità con cui questo avviene nella cybersecurity, e i dati sugli incidenti dimostrano che nessuno può dirsi totalmente al sicuro da un ransomware, da un attacco di phishing o altro.

Lo scenario delle minacce cyber è oggi molto dinamico, e non sembra che le cose miglioreranno nei prossimi anni. Una recente ricerca di Forbes Insights (“Making Tough Choices. How CISOs Manage Escalating Threats And Limited Resources”), con interviste a 200 CISO, ha messo in evidenza che 8 manager della security su 10 si aspettano un escalation dei rischi cyber nel prossimo futuro: un 21% inoltre afferma che le capacità degli attaccanti (siano essi singoli hacker che agiscono per proprio profitto, o gruppi collegati a operazioni state-sponsored, o ancora singoli dipendenti poco accorti o poco onesti) cresceranno rapidamente nel prossimo periodo, molto di più che non le capacità dell’azienda di tenere il passo nella difesa e nella risposta.

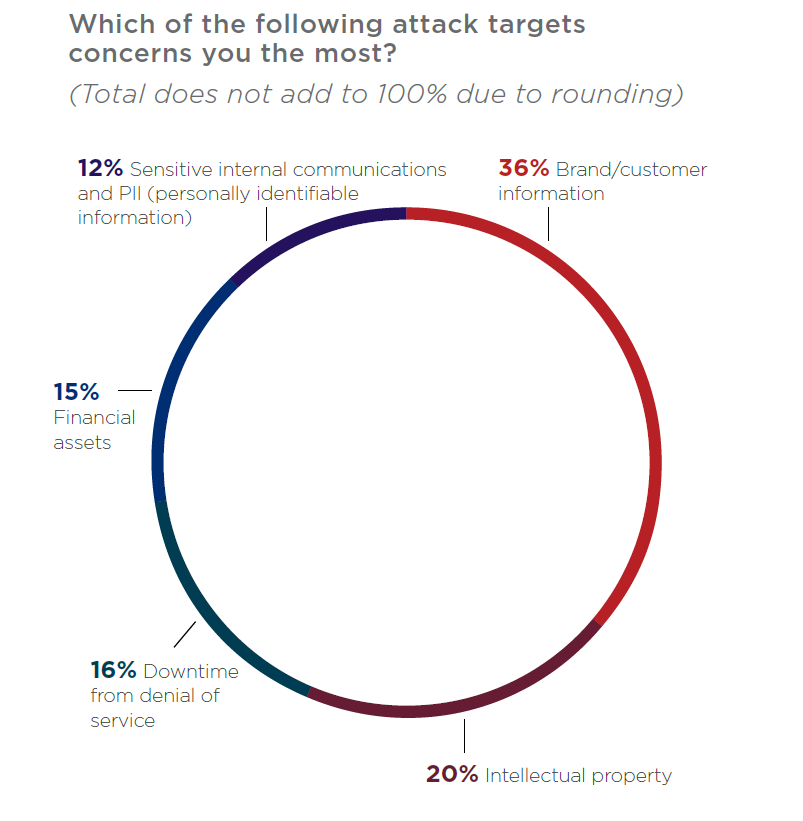

Sembra quindi che in un gran numero di situazioni, chi guida la Cybersecurity sia alla ricerca di nuovi approcci, avendo verificato con mano che quelli attuali sono poco efficaci. Lo sforzo maggiore è diretto alla protezione di ambiti prioritari per la stessa sostenibilità del business. La salvaguardia dei dati dei clienti e della reputazione del brand sale quindi al primo posto (è scelta da un 36% dei rispondenti), seguita, da un 20% di rispondenti, dalla proprietà intellettuale.

Fonte: 2019 FORBES INSIGHTS, “Making Tough Choices. How CISOs Manage Escalating Threats and Limited Resources”

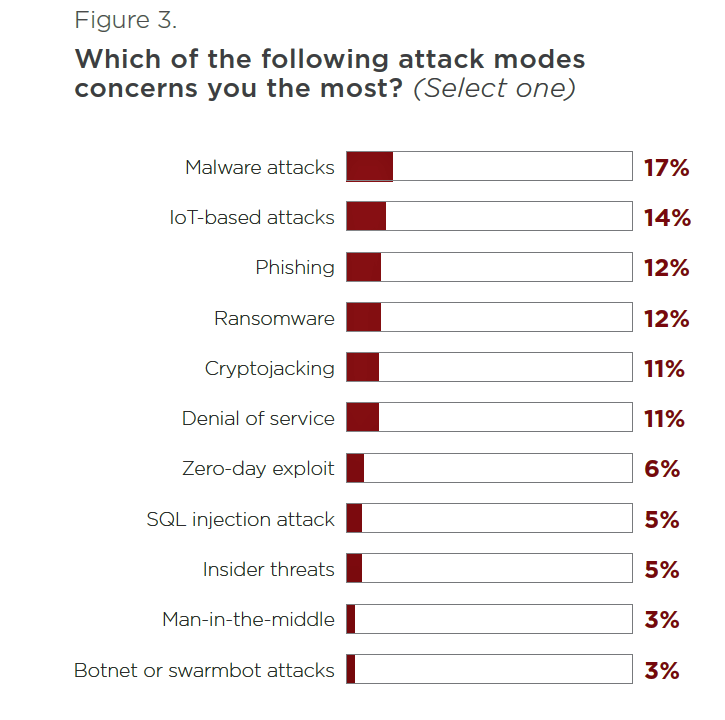

Presi dalla difficoltà quotidiana di combattere le minacce più comuni e già note, i CISO non sembrano quindi in grado di anticipare o prepararsi per le evoluzioni delle minacce a più lungo termine. Bisogna tener presente che i trend con cui appaiono le nuove minacce o i nuovi schemi di attacco sono legati strettamente alla scoperta di nuove vulnerabilità, e su questo fronte, un trend che già oggi preoccupa molto (il secondo posto nella figura successiva) è quello degli attacchi originati da botnet IoT, milioni di device infettati (router, webcam, device medicali, wearable, sistemi industriali, ecc.) che sono utilizzati dagli attaccanti per sferrare attacchi di scala molto superiore al passato.

Fonte: 2019 FORBES INSIGHTS, “Making Tough Choices. How CISOs Manage Escalating Threats And Limited Resources”

Quali sono gli ostacoli che i Security Officer incontrano nella battaglia quotidiana contro tutti questi rischi? Al primo posto viene indicato il budget inadeguato, seguito dalla mancanza di sufficiente supporto da parte del Top management, dalla mancata cooperazione con altre aree del business, dal poco tempo a disposizione per la formazione delle proprie persone, fino alla mancanza di risorse con skill adeguati nel far fronte ai temi della cybersecurity.

Da questo punto di vista, le statistiche parlano chiaro: la richiesta di figure con skill sulla cybersecurity è in continuo aumento e non trova risposta nel mercato del lavoro. Entro il 2021, potrebbero esserci fino a 3,5 milioni di job vacanti sui temi della cybersecurity, e il personale attivo in questo ambito lavora oggi già al massimo delle proprie capacità, fino a 52 ore alla settimana senza mai fermarsi. Una situazione non proprio ideale, se si considera che gli attaccanti scelgono weekend e festività come periodi ideali per portare a termine i propri attacchi …

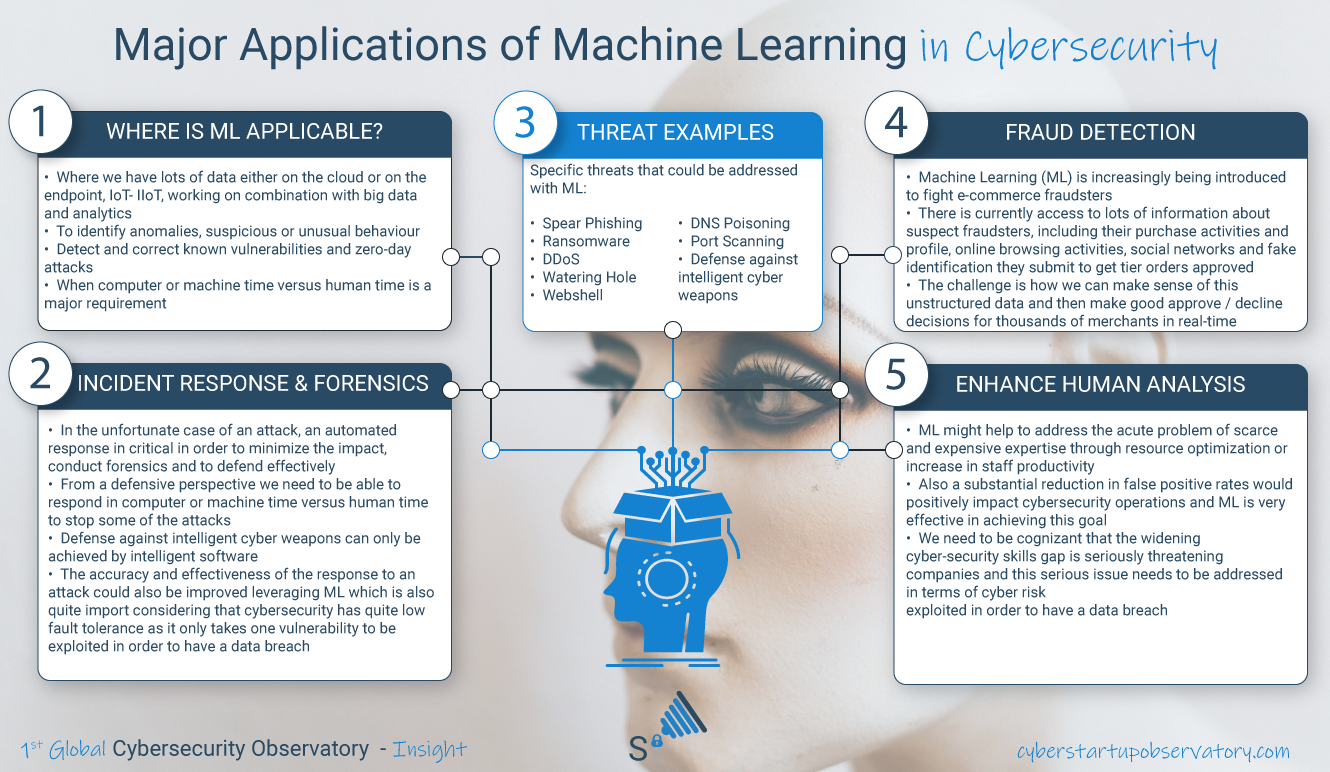

Vista la situazione, nel report di Forbes si ipotizza che un aiuto concreto possa arrivare dall’implementazione di algoritmi AI basati su tecniche di Machine Learning per aiutare lo staff deputato alla cybersecurity ad essere più efficiente nel proprio lavoro: le tecniche di ML permettono infatti di dotare di ulteriori capacità lo stack tecnologico per la difesa e la risposta cyber, e di apprendere nel tempo a:

- riconoscere un attacco avanzato che è sfuggito alle normali procedure di difesa

- identificare comportamenti anomali analizzando il traffico di rete (ad esempio, attività di cryptomining, di remote file execution, tentativi di attacco brute force)

- analizzare le configurazioni, ricercare vulnerabilità nel software

- offrire soluzioni anti frode, tramite l’individuazione di tentativi anomali di accesso ai sistemi

- fornire un’identificazione sicura (tramite voice/video recognition)

- categorizzare un attacco sulla base del livello di rischio corrispondente

- rispondere più efficacemente in caso di incidente in corso.

Come dovrebbe cambiare il ruolo della Security in azienda?

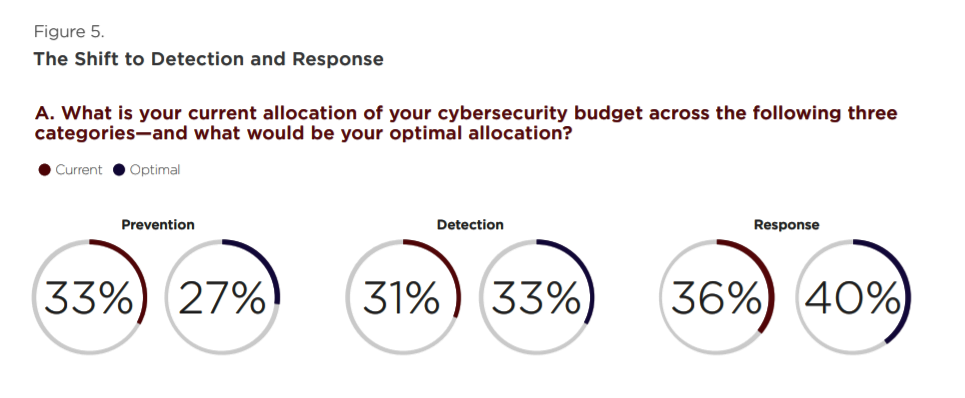

Nel tempo, dovrebbe essere sempre più chiaro che una buona Security Posture, una strategia efficace di protezione e risposta agli eventi cyber, rappresenta un valore importante per l’azienda nel suo complesso: questo sarà sempre più vero con l’accresciuto ruolo della tecnologia per il business. In particolare, quello che dovremo aspettarci per il futuro è un maggiore orientamento alla detection e alla risposta, piuttosto che non alla prevenzione di incidenti di cybersecurity. Sempre di più infatti ci si renderà conto che attacchi, incidenti e data breach non possono più essere evitati: quindi una reazione veloce diventerà sempre più centrale nelle strategie delle aziende. E’ quanto emerge anche dalla ricerca: il budget andrà sempre più nella direzione di incrementare le capacità di risposta.

Con questo scenario ben in mente, è chiaro che le risorse andranno sempre di più dirette a

- gestire le priorità sul fronte della Protezione (es. quali dataset sono più critici, ecc.)

- incrementare le capacità di Detection

- investire sulla Response, preparandosi a rispondere bene e velocemente.

Anche da questo punto di vista, l’AI sarà fondamentale. Se pensiamo con quale velocità riesce a diffondersi un malware come NotPetya, è evidente che nessun “umano” è in grado di tenere il passo: solo una tecnologia come AI e ML può individuare la minaccia e bloccarla immediatamente, prima che l’attacco si diffonda con successo.

A cura di:

Elena Vaciago, @evaciago

Associate Research Manager, The Innovation Group