Quali sono le ultime evoluzioni del ransomware e come ripartire velocemente dopo un incidente informatico. Qual è la portata del fenomeno, quali sono le principali azioni e le misure, tecnologiche e organizzative, per la mitigazione della minaccia. Quale sarà sempre di più il ruolo delle norme e come uscire bene da un attacco ransomware, visto che sta diventando così diffuso.

Nel corso della Sessione “RANSOMWARE: MINIMIZZARNE IL RISCHIO E GLI IMPATTI” del Cybersecurity Summit 2023, lo scorso 11 maggio a Roma, il tema – oggi di grandissima importanza in qualsiasi settore e in aziende e organizzazioni pubbliche di tutte le dimensioni – è stato discusso insieme a Vincenzo Calabrò, Information Security & Digital Forensics Advisor, Trainer, Adjunct Professor of Cyber Security, Università degli Studi ‘Mediterranea’ di Reggio Calabria; Giovanni Giovannelli, Senior Sales Engineer, Sophos Italia; Flavio Di Cosmo, Sales Engineer, Rubrik e Valentina Frediani, Founder e CEO, Colin & Partners.

TIG. Quali sono le ultime evoluzioni del Ransomware?

Vincenzo Calabrò. Parliamo sempre spesso di ransomware perché continua ad essere la minaccia più redditizia per gli avversari. Negli ultimi tempi abbiamo osservato due novità: da un lato, sono cambiate le tecniche e i vettori di attacco. Oggi questo avviene non più attraverso il phishing ma soprattutto sfruttando le vulnerabilità classiche di infrastrutture, software, piattaforme. Dall’altro lato, è cresciuto il fenomeno del crime-as-a-service, che vede una specializzazione dei criminali nelle varie tecniche e fasi degli attaccgi, e porta ad azioni sempre più sofisticate. Ad esempio, oggi viene utilizzata l’AI non solo nella Threat Intelligence ma anche nello sferrare gli attacchi.

Unico trend positivo, vediamo un calo della redditività degli attacchi ransomware, che è conseguenza della maggiore consapevolezza di chi è colpito che pagare il riscatto non porta benefici, anzi, accresce il rischio del doppio e triplo ricatto. In aggiunta, le tecniche di difesa stanno funzionando ora meglio rispetto al passato. Oggi sappiamo che le aziende colpite una volta spesso subiscono un secondo attacco. Non bisogna però scoraggiarsi se si è attaccati: l’importante è sapersi riprendere e incrementare la resilienza, essere preparati, testare i sistemi saper ripristinare velocemente sistemi e dati.

TIG. Quali sono le principali azioni per la mitigazione della minaccia? e come uscire bene da un attacco ransomware visto che sta diventando così diffuso?

Vincenzo Calabrò. La mitigazione richiede molteplici azioni. Bisogna usufruire di backup sicuri, verificati e testati con cadenza programmata; utilizzare la threat intelligence per prevenire eventuali attacchi. Inoltre, sono indispensabili tutta una serie di attività per la prevenzione, per intercettare in anticipo gli attacchi ransomware. Oggi bisogna rendere il tutto più efficace e sostenibile per le aziende: servirebbero progetti per avere una threat intelligence che possa avvalersi di un’AI sviluppata a livello nazionale, questo per avere padronanza di strumenti di cui fidarci, strumenti che devono aiutarci a difenderci. Poi sarà sempre più importante coinvolgere tutta la catena di comando: l’argomento non può più rimanere esclusiva di figure tecniche.

TIG. A Giovanni Giovannelli, Senior Sales Engineer, Sophos Italia, chiediamo: quanto incide sulle aziende italiane un attacco ransomware?

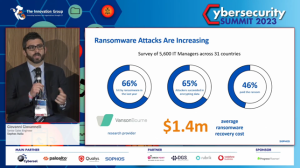

Giovanni Giovannelli. Abbiamo notato che l’incremento degli attacchi ransomware li ha portati a raddoppiare nel giro di anno, e che i due terzi degli attacchi comportano la cifratura dei dati. L’Italia è uno dei paesi in cui si paga più spesso il riscatto, e in questo modo si rischia di innescare richieste continue di pagamento: infatti quando le aziende si dimostrano dei buoni pagatori, sono ricontattate più volte.

Il riscatto oggi non serve solo ad aver i dati indietro, ma anche ad evitare che il dato sia inserito nel darkweb, o che i dati siano pubblicati, resi pubblici per rovinare la reputazione. Qual è invece il costo medio del recupero post incidente? circa 1,4 milioni di dollari in media per le aziende italiane, un importo che tiene conto di tutto, il down dei servizi, la possibile perdita di clienti, il costo dei professionisti che intervengono per ripristinare i dati, e il costo del riscatto. In termini di tempo, serve circa un mese all’azienda per recuperare l’operatività dopo l’attacco.

TIG. A Flavio Di Cosmo, Sales Engineer di Rubrik, chiediamo: considerando che il tempo di ripartenza è un fattore critico, come prepararsi?

Flavio Di Cosmo. Bisogna sempre dare per assunto che si può subire un attacco, e quindi sapere come ripartire il più velocemente possibile. In sostanza, per essere pronti, bisogna utilizzare sistemi che siano progettati in ottica di cyber resilienza. Oggi sappiamo che il backup tradizionale non è più sufficiente per ripartire in modo veloce: progettato quando il ransomware semplicemente non esisteva, è nato per rispondere a esigenze diverse, a cancellazioni accidentali o problemi tecnici che richiedevano il recupero del dato. Per le nuove minacce, invece, servono approcci nuovi: in particolare, va predisposta una immutabilità nativa del dato, che è cuore del nostro business.

Oggi osserviamo che quasi i tre quarti degli attacchi hanno come obiettivo i dati di backup, oltre a quelli di produzione: se l’attaccante ha successo, all’azienda rimane solo da pagare il riscatto. Quindi bisognerebbe avere una copia immutabile e resiliente, e visibilità, per accorgerci di un’eventuale cifratura del backup. E anche attività preventive, come il Threat Hunting nei backup, per capire se sono presenti nei backup malware silenti, per evitare di reinfettarmi e mettere eventualmente i dati in quarantena. Infine, servirebbero test periodici dei piani di recovery, per verificare di riuscire a recuperare il dato con RTO e RPO prefissati.

TIG. Con Valentina Frediani, Founder e CEO di Colin & Partners, parliamo di obblighi normativi e responsabilità civile: come va gestito un eventuale incidente, considerando tutti questi aspetti?

Valentina Frediani. Una premessa: i riscatti pagati per il ransomware sono regolarmente fatturati, i soldi devono uscire e quindi ci sono società usate per transare. Questo per dire che c’è oggi un tema importante di responsabilità giuridica, perché ovviamente non tutti possono scegliere liberamente se pagare o no il riscatto. Una società per azioni, ad esempio, può avere un problema serio nel caso paghi il ransomware spendendo da due a tre milioni di euro. Gli enti pubblici idem, non possono pagare.

Sulla questione degli attacchi, a livello normativo sta proliferando oggi una disciplina su cosa andrebbe fatto nelle aziende che li subiscono. Se avviene un data breach entro 72 ore va comunicato al Garante: in realtà la rigidità iniziale è stata poi ridotta, sono state emanate indicazioni da parte del board dei Garanti europei per alleggerire l’obbligo delle notifiche. La razio è quella di dare al Garante informazioni su come si muove lo sciame degli attacchi. Ora sta arrivando una nuova ondata normativa, cominciando dalla Direttiva NIS2, che ora in caso di attacco richiede la segnalazione entro 24 ore, per tutte le aziende coinvolte nei servizi essenziali, che oggi abbraccia moltissimi settori, energia, gas, acqua trasporti pubblici, retail, logistica. In particolare, poi, tutte le filiere di questi settori produttivi e di servizi critici. Con le associazione di categoria, abbiamo stimato che questo obbligo che andrà a riguardare oltre il 30% delle PMI italiane. Quindi, ci sarà un importante tema culturale, perché saranno chiamati in moltissimi a fare segnalazioni, ad avere attività di monitoraggio e capacità reattive per il post incidente. Il quadro legislativo evolve rapidamente, è fondamentale un allineamento culturale delle realtà più piccole, se no in futuro passeranno da questi gli attacchi che puntano a colpire i grandi.

A cura di:

Elena Vaciago,

Research Manager, The Innovation Group

Riguarda il video della Sessione Ransomware del Cybersecurity Summit dello scorso 11 maggio a Roma.