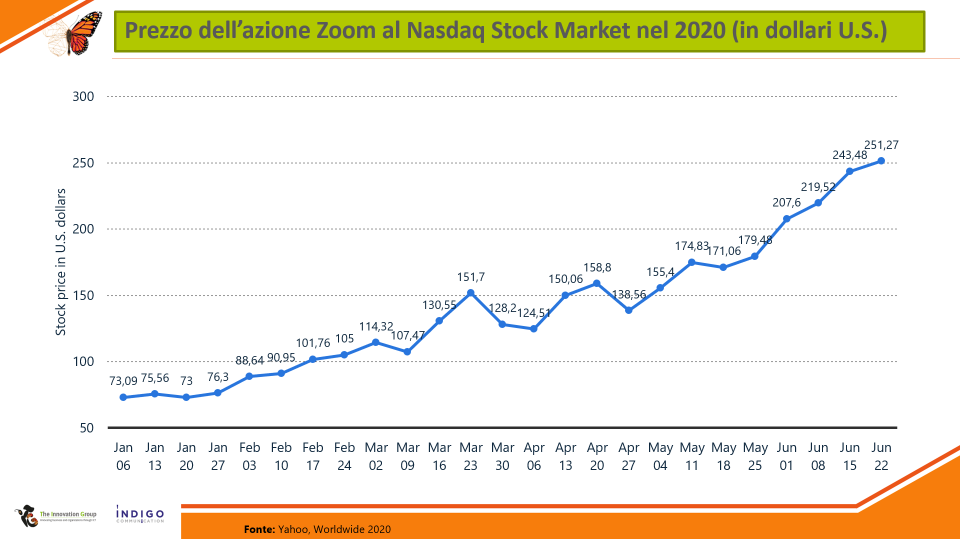

Non sono finiti i problemi di sicurezza per Zoom la piattaforma di videocomunicazione che nel giro di pochi mesi, durante il periodo della pandemia da Covid19, è passata da 10 milioni di utenti (a fine 2019) ai 300 milioni di aprile 2020, con una continua crescita del valore dell’azione in Borsa grazie al lockdown da coronavirus e alla corsa alle videoconferenze. Un mese fa, a inizio giugno, era stato annunciato che sarebbe stata fornita la crittografia end-to-end a tutti gli utenti, non solo a quelli a pagamento, una mossa che faceva ben sperare sull’intenzione della piattaforma di incrementare la sicurezza e le garanzie di riservatezza per le chiamate effettuate dai suoi utenti.

Inizialmente Zoom si era detta restia ad abilitare l’encryption end-to-end (E2EE) per tutti, anche per chi accedeva alla piattaforma con una mail personale, non potendo garantire per questi la reale identità e andando così a favorire potenzialmente l’utilizzo della piattaforma anche per usi illegali. Ora invece è stato fatto un passo in avanti, e il compromesso è stato individuato in un check più attento sugli utenti, a cui sarà chiesto di autenticarsi e di fruire della E2EE tramite una doppia verifica, come l’invio di un messaggio di testo allo smartphone personale.

E’ però di settimana scorsa la notizia che per Zoom è stata di nuovo individuata una vulnerabilità molto critica (da alcuni ricercatori di Acros Security, società slovena di cybersecurity), un “zero-day” che interessa i sistemi con sistema operativo Windows 7 e versioni precedenti e che potrebbe consentire a un hacker di comandare da remoto questi PC. Da notare che Microsoft ha terminato il supporto tecnico per Windows 7 il 15 gennaio 2020, ma, ciò nonostante, sono ancora molti gli utenti di questi sistemi. Appena avvisata, Zoom è corsa rapidamente ai ripari rilasciando il 10 luglio la patch che risolve il problema di sicurezza.

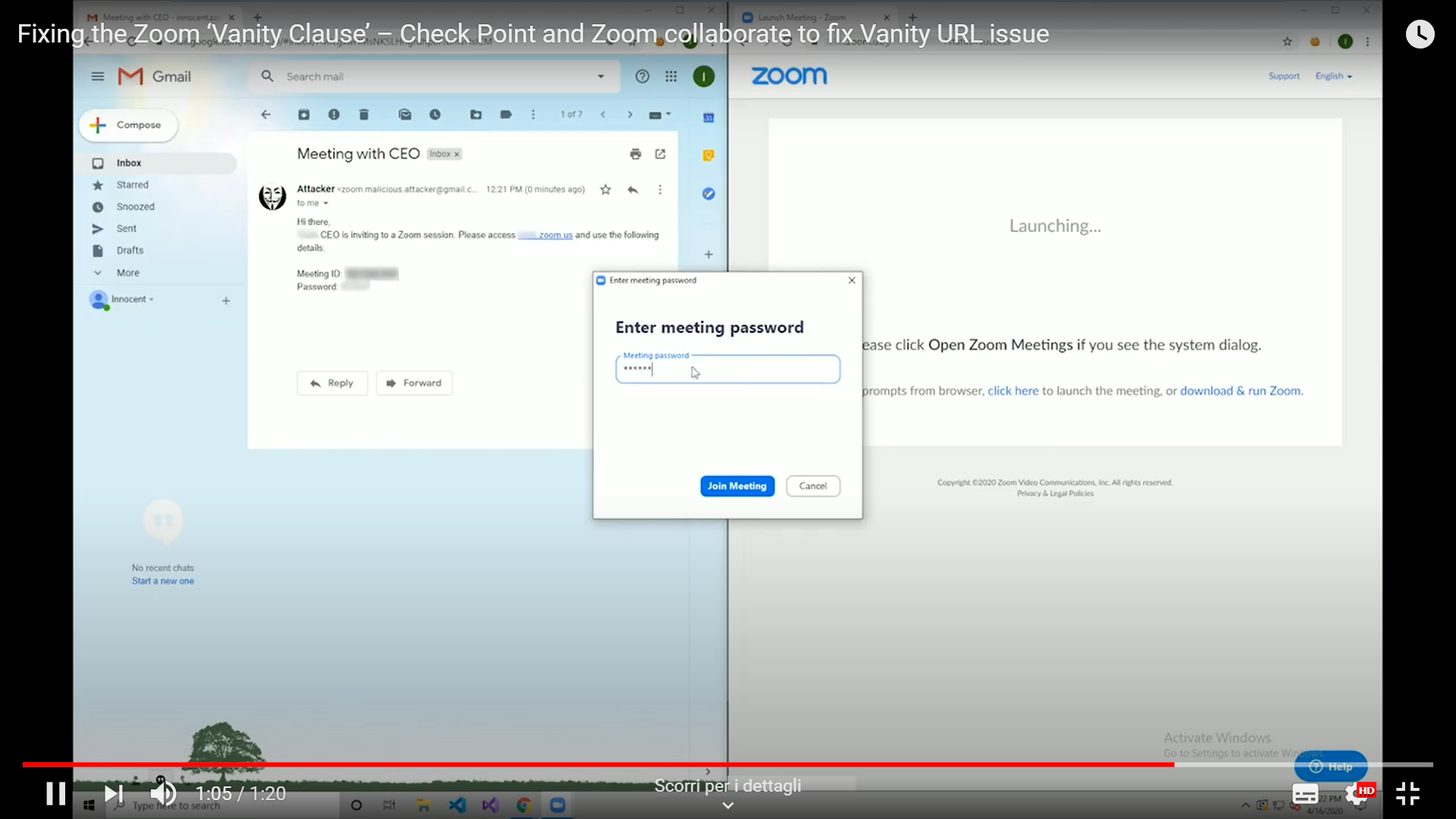

Infine, è di questi giorni la notizia che i ricercatori di Check Point Research avrebbero risolto un problema di sicurezza della funzione ‘Vanity URLs’ della piattaforma: come spiega Zoom, un Vanity URL è la URL di conference personalizzata per la singola azienda (come, ad esempio, yourcompany.zoom.us). Questa Vanity URL è necessaria per la configurazione se si intende attivare il SSO (Single Sign On). Volendo, è anche possibile brandizzare una vanity page per avere il proprio logo o marchio personalizzato, ma generalmente gli utenti finali non passano dalla vanity page. Solitamente, infatti, gli utenti cliccano direttamente sul link per partecipare a una riunione.

La vulnerabilità della funzione avrebbe permesso agli attaccanti di mandare dei “finti” inviti di conferenza, contenenti il nome della società delle persone per invogliarle a partecipare, con l’intento in realtà di far scaricare malware o rubare le credenziali degli utenti. Qui un video per maggiori informazioni su come è stata risolta la vulnerabilità e i suoi effetti.

In precedenza Check Point aveva anche collaborato con Zoom per risolvere il problema di security che permetteva ad hacker esterni di aggiungersi a un meeting anche se non invitati (“Zoombombing”, ne abbiamo parlato qui).

Insomma, nonostante l’utilizzo di Zoom non sia diminuito negli ultimi mesi (le statistiche parlano di 300 milioni di utenti a aprile), di sicuro, il sistema ha dimostrato una bassa attenzione ai temi della sicurezza: si moltiplicano quindi i consigli agli utenti perché si facciano carico di alcune precauzioni (le raccomandazioni online sono numerose), dall’uso frequente della waiting room, a una gestione attenta di User ID e password, all’evitare di diffondere sui social l’URL di una lezione o di un meeting, e soprattutto, al continuo aggiornamento del software.

A cura di:

Elena Vaciago

Associate Research Manager, The Innovation Group