Molte aziende pensano che portando i dati e i workload nel cloud, non dovranno più occuparsi della loro sicurezza. Questo atteggiamento è sbagliato, perché il problema di una forte esposizione a rischi IT vecchi e nuovi permane.

Gli incidenti che possono avvenire con un uso sempre più frequente del cloud non vanno sottostimati: secondo una recente ricerca[1], nell’ultimo anno il 18% delle aziende ha subito un incidente di sicurezza per gli ambienti cloud.

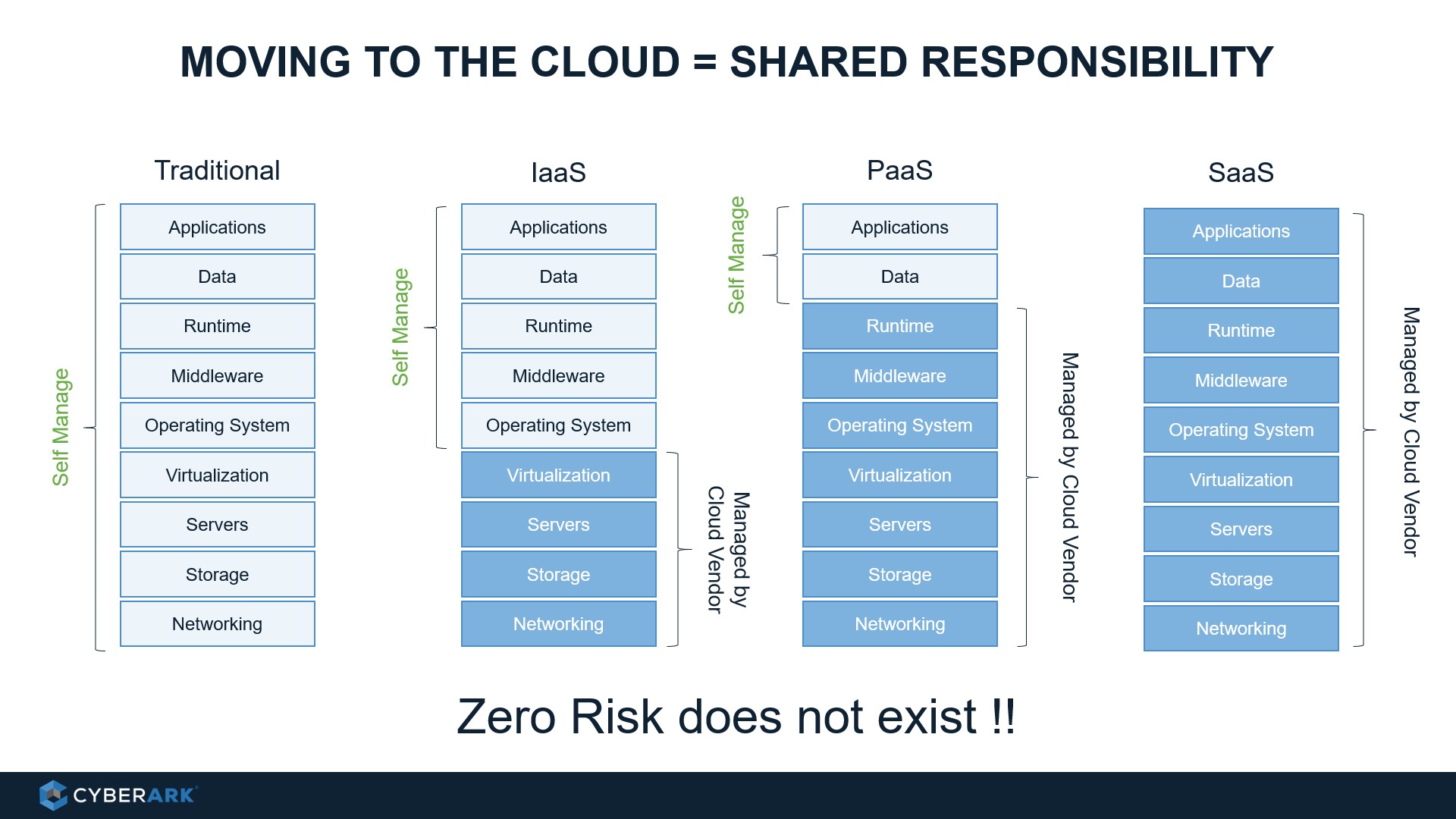

Sempre di più, via via che i workload e i dati sono posizionati in cloud, lo staff IT e di security si sta rendendo conto della necessità di considerare una serie di problematiche e complessità per evitare di incorrere in danni gravi per l’azienda. In particolare, va considerato che il cloud provider non assumerà impegni oltre a quelli scritti nel suo SLA: aspetti come le autorizzazioni date agli utenti, la data retention, l’encryption, la resilience, dovranno tutti essere gestiti internamente nell’azienda che acquista il servizio cloud. Comprendere quindi il “Shared Responsibility Model”, il modello di suddivisione delle responsabilità del proprio provider, è fondamentale per gli aspetti di sicurezza.

La domanda corretta che deve porsi oggi un’azienda non è tanto “Il cloud è sicuro?” ma piuttosto “Stiamo usando il cloud in modo sicuro?” oppure “Abbiamo scelto un servizio cloud che ci offre la sicurezza di cui abbiamo bisogno?”. Un’espansione della superfice d’attacco obbliga inoltre a proteggere meglio account privilegiati, credenziali e segreti. La protezione degli accessi deve riguardare sia gli ambienti on premises sia ibridi e cloud, per evitare i movimenti laterali degli attaccanti attraverso le diverse infrastrutture.

Affrontiamo questi temi in un’intervista con Fabio Battelli, Partner – Cyber Risk Services, Deloitte, e con Massimo Carlotti, Sales Engineer – Italy and South EMEA di CyberArk, che su questi aspetti saranno relatori del webinar “BEST PRACTICE DI SICUREZZA PER IL CLOUD”, organizzato da CyberArk in collaborazione con The Innovation Group per il prossimo 23 ottobre 2018.

TIG. Spostare i workload sul cloud comporta molti benefici per il business, ma comporta anche nuovi problemi di sicurezza: quali sono quelli più rilevanti?

Fabio Battelli. Sebbene i rischi siano strettamente connessi al modello Cloud adottato (IaaS, PaaS, SaaS), gli stessi si possono dividere in due macro tipologie: quelli strettamente connessi alla capacità di gestire la sicurezza da parte del Cloud provider (e.g. segregazione dei dati e degli ambienti, malicious insider, compliance) e quelli legati ad una perdita generale di controllo e governance rispetto ai modelli tradizionali.

TIG. Quali sono le scelte da fare per mitigare i rischi di sicurezza che emergono nel passaggio al cloud?

Fabio Battelli. La parola d’ordine è governance, da considerare da prospettive diverse. Da un lato in termini contrattuali e di compliance orientati a fornire livelli di assurance proporzionali ai rischi; dall’altro, la necessità di prevedere misure di sicurezza specifiche che possano mitigare sia i rischi intrinsechi legati al modello Cloud stesso, sia favorire un strato di controllo e protezione ulteriore ed indipendente rispetto a quello adottato dal Cloud provider stesso.

TIG. Come incrementare la visibilità sugli accessi privilegiati, istituire policy aggiornate e monitorare in real-time le attività?

Massimo Carlotti. Si tratta di un percorso ciclico, che dev’essere costantemente ripercorso e rinnovato per essere efficace.

Come anticipato, direi che il primo passo è prendere coscienza delle implicazioni dello “Shared Responsibility Model”, in particolare del fatto che alle aziende rimane la responsabilità di garantire la sicurezza di quanto collocato NEL Cloud (mentre i Cloud Provider garantiscono la sicurezza DEL Cloud, inteso come ambiente ospite).

Il secondo passaggio fondamentale è capire che il Cloud, inteso come ambiente unico che ospita molteplici asset aziendali, è “in sè” un asset critico il cui accesso dev’essere adeguatamente protetto: un attaccante che dovesse riuscire a compromettere le credenziali di gestione dell’ambiente Cloud avrebbe in mano le chiavi per agire sull’intero Datacenter!

A seguire è importante capire quale sia la propria situazione. Con particolare riferimento alle credenziali privilegiate: raccogliere informazioni sui propri ambienti che consentano di

- Censire i sistemi presenti ed il loro uso;

- Rilevare la presenza di account privilegiati (più o meno noti o “inattesi”);

- Stabilire se sono in essere policy di gestione delle credenziali e permessi di accesso/uso alle/delle stesse;

- Definire una mappa di quali siano e come vengono usate le credenziali che consentono l’interazione “Application to Application”.

Queste informazioni, gestite con soluzioni tecnologiche adeguate, consentono all’azienda di applicare, secondo un piano le cui priorità devono essere valutate e condivise, Best Practice di Sicurezza adeguate. Una di queste deve prevedere il monitoraggio di quali siano gli eventi specificatamente relativi agli account privilegiati (ad integrazione del monitoraggio svolto tramite SIEM).

TIG. Come proteggere le identità anche per quanto riguarda gli ambienti di sviluppo applicativo, che si avvantaggiano sempre più spesso della semplicità d’utilizzo, di flessibilità e dinamismo del cloud?

Massimo Carlotti. Elasticità, flessibilità e dinamicità sono tratti tipici degli ambienti di sviluppo Cloud che purtroppo creano altrettanti rischi verso la sicurezza, che viene per lo più percepita come un appesantimento. Si tratta di una percezione errata, che la cronaca continua a smentire: incidenti di sicurezza anche molto gravi a carico di ambienti DevOps sono all’ordine del giorno.

Del resto, l’adozione di tecnologie di DevOps sta crescendo più velocemente della corrispondente adozione di tecnologie e Best Practice di Sicurezza applicate al DevOps (si parla di “DevSecOps”).

Le metafore fondamentali non cambiano poi tanto, ma gli ambienti DevOps sono profondamente differenti da quelli “tradizionali”; questo rende spesso difficile la cooperazione tra chi segue lo Sviluppo e chi la Sicurezza/Governance.

Come Vendor di tecnologie di Privileged Account Security, siamo attivi anche su questo fronte con soluzioni che nascono nel e per DevOps. Uno degli elementi chiave che cerchiamo di diffondere come “cultura di sicurezza”, e che caratterizza la nostra proposta, è quello di mettere attorno allo stesso tavolo Sviluppatori e Security/Business Owner, per garantire a ciascuno il rispetto delle proprie aspettative e per fare sì che la cultura della “Security by Design” trovi applicazione.

———————————————————————————————-

Partecipando al Webinar “BEST PRACTICE DI SICUREZZA PER IL CLOUD”, organizzato da CyberArk in collaborazione con The Innovation Group per il prossimo 23 ottobre 2018, potrai approfondire:

- I modelli del cloud e i principali standard per la gestione della sicurezza

- Come mitigare i rischi di sicurezza che emergono nel passaggio al cloud

- Usufruire dei vantaggi di flessibilità, dinamismo ed economicità del cloud, gestendone la sicurezza in modo semplice e automatizzato

- Come incrementare la visibilità sugli accessi privilegiati, istituire policy aggiornate e monitorare in real-time le attività

- Rispondere alla compliance, ridurre le perdite di tempo ed evitare i costi dell’errore umano.

ISCRIVITI SUBITO!

La partecipazione è gratuita.