Si avvicina una “tempesta perfetta” che colpirà molte aziende europee nel 2017: è la previsione emersa nel corso del World Economic Forum di gennaio a Davos. Lo conferma la ricerca “The Cyber Threats: A Perfect Storm About to Hit Europe?“ di FireEye e Marsh & McLennan, secondo cui molte aziende non saranno pronte ad affrontare le potenziali violazioni, che si presenteranno sempre più frequenti e devastanti.

Questa mancanza di preparazione è ancora più preoccupante considerando l’imminente entrata in vigore del GDPR, il Regolamento europeo sulla Privacy. Nel report di FireEye e Marsh & McLennan – un sondaggio condotto su un campione di 750 aziende europee dove solo il 32% include la sicurezza informatica tra le sue prime 5 priorità, mentre il 9% delle società interpellate non considera affatto il cyber terrorismo come una minaccia – sono diversi gli elementi che concorrono a creare uno scenario di forte rischio.

- Il trend più importante è l’evoluzione del cyber risk da minaccia esclusivamente rivolta al mondo digitale, da oggi invece sempre più presente invece per ambienti e asset fisici. La perdita di dati e informazioni può essere un grosso fastidio: lo spettro di attacchi diretti a infrastrutture critiche sarà invece un problema reale e devastante in Europa, con impatti molto gravi come hanno mostrato i casi precedenti dell’ acciaieria in Germania o della rete elettrica in Ucraina.

- Tra i nuovi vettori di attacco possiamo aspettarci qualsiasi cosa, dalle connected car alle macchine per il voto elettronico, come avvenuto durante le elezioni presidenziali USA del 2016.

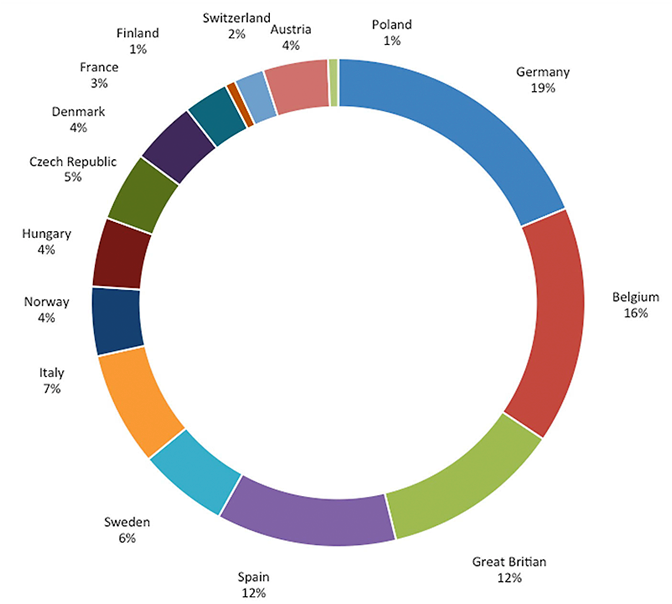

Nel 2016 gli hacker hanno preso di mira i settori Finance, Manufacturing, TLC dei principali Paesi europei. La figura riporta i 10 Paesi in cui è stata rilevata da FireEye, tra gennaio e settembre 2016, la maggiore attività di targeted malware (Germania, Belgio, UK, Spagna, Svezia, Italia, Norvegia, Ungheria, …). Fonte: FireEye

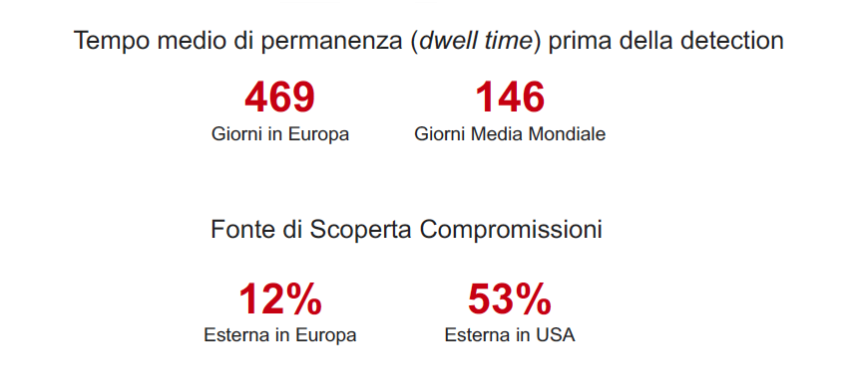

- La consapevolezza dei pericoli associati alla cybersecurity non è mai stata tanto elevata in Europa: ma questo aspetto non è di per sé sufficiente allo sviluppo di capacità per far fronte alle minacce. Secondo quanto ha rilevato FireEye, le organizzazioni europee sono 3 volte più lente che non nel resto del mondo a individuare eventuali cyber intrusioni. Il tempo che intercorre tra una compromissione e la sua scoperta, noto anche come “dwell time”, è stato di 469 giorni in EU, contro una media globale di 146 giorni. Con un tempo di “scoperta” così lungo, gli hacker sono facilitati nelle loro attività di movimento all’interno dei sistemi e le reti, nello posizionamento di backdoor ed entry point, nella ricerca di dati di interesse.

- Se in passato minori attività di detection e incident management era motivate dal fatto che in EU si avevano regole meno stringenti sugli aspetti di data breach notification, oggi la situazione sta cambiando. Questo è il quarto elemento che determina sull’EU una tempesta perfetta: l’arrivo del regolamento GDPR e della Direttiva NIS, con requisiti molto più stringenti e sanzioni molto più alte.

Il GDPR (General Data Protection Regulation), ossia il “Regolamento Generale sulla protezione dei dati“ è una riforma dell’attuale normativa dell’Unione europea approvata nel 2016 e che entrerà in vigore nel 2018 con conseguenze finanziarie disastrose per quelle aziende che non la rispetteranno. La direttiva sulla sicurezza delle reti, inoltre, chiederà di affrontare ulteriori richieste di adeguamento ai governi e alle infrastrutture critiche. Con l’entrata in vigore del GDPR, a partire da maggio 2018, le aziende dovranno modificare come conservano e trattano i dati personali (di clienti, dipendenti, terze parti), saranno soggette a maggiori responsabilità e anche a sanzioni economiche più alte. Le implicazioni di tutto questo saranno enormi: in Olanda, dove le autorità hanno anticipato al 1 gennaio 2016 l’implementazione della GDPR, per testarne la portata, sono stati notificati in 1 solo anno 5.500 incidenti cyber.

Quali quindi gli step critici che riguardano nel 2017 le organizzazioni pubbliche e private in EU? secondo la ricerca FireEye questi saranno:

- La cybersecurity oggi non è più solo materia per l’IT aziendale.

Il top management dell’azienda deve essere in grado di rispondere a queste domande: quali sono le principali vulnerabilità cyber della mia azienda? Quali le strategie per mitigare questi rischi? Disponiamo di adeguate risorse per queste attività?

- Ogni azienda dovrebbe effettuare assessment delle vulnerabilità delle proprie infrastrutture, processi e persone.

Nel 2017 le aziende dovrebbero iniziare con un benchmark dei propri protocolli per la security rispetto a standard stabiliti. Individuare i propri asset critici, tra cui far rientrare anche eventuali dati proprietari e ambienti industriali. Stimare quali potrebbero essere le conseguenza finanziarie di un data breach su larga scala.

- Il Cyber risk è oggi un tema per il Board.

Nei prossimi anni i CdA delle aziende europee saranno molto più attenti ad effettuare controlli sul management team su questi aspetti. Bisognerà aspettarsi che i Board chiedano esplicitamente qual è il profilo di rischio cyber della singola organizzazione. Se la risposta delle aziende è che la propria capacità di identificazione di un’intrusione cyber è 3 volte più lunga di quella di altre aziende del settore, il Board non sarà molto soddisfatto ….

- Le aziende dovrebbero coinvolgere di più gli stakeholder esterni

Dal momento che i data breach diventeranno materia di discussione pubblica nel prossimo anno, le organizzazioni dovranno correre ai ripari collegandosi in via preventiva con forze dell’ordine, media, società esperte su aspetti di cybersecurity, associazioni del proprio settore con cui discutere e collaborare nella risposta ai rischi cyber.

- I Governi europei dovranno venire in aiuto delle aziende.

Con l’obiettivo di incrementare la sicurezza delle infrastrutture critiche, i Governi in EU dovranno sforzarsi di collaborare di più con il business, da 2 punti di vista: condividere informazioni e threat intelligence in tempo reale sulle ultime forme di attacco e su IP address malevoli; informare rapidamente le aziende nel caso sia avvenuto un data breach che le riguarda.

“Gli attacchi informatici alle infrastrutture critiche – impianti di produzione, centrali elettriche, aeroporti, reti di trasporto, sistemi idrici e persino impianti nucleari – sono la nuova realtà in Europa” affermano nel report Kevin Mandia (CEO di FireEye) e Peter J. Beshar (Vice Presidente di Marsh & McLennan Companies). “Sebbene siano stati fatti dei progressi, c’è ancora molto su cui lavorare. Se, come prevediamo, le violazioni informatiche inizieranno a conquistare le prime pagine dei maggiori quotidiani europei nel 2017, il management delle aziende sarà sotto pressione. Le aziende europee, invece di aspettare fino al 2018, dovrebbe iniziare ad affrontare queste sfide già oggi”.

Per maggiori informazioni, accedi al Report completo.