Il tema della sicurezza del Cloud non è mai stato tanto attuale. E’ stato accertato di recente che ben 68 milioni di password sono state perse da Dropbox in un data breach risalente al 2012. Dropbox aveva notificato fin dall’inizio di aver subito una perdita di dati, parlando però solo di indirizzi mail degli utenti. Lo scorso agosto invece – tramite il sito di database trading e breach notification Leakbase – è emerso che nei circa 5 GB di file sottratti erano presenti anche le password, seppure criptate con varie tecniche. Cosa devono fare quindi le aziende per mettersi al ricaro dalle conseguenze negative di un incidente che avviene nel Cloud?

Servizi Cloud esposti al rischio di data breach

Nel caso di Dropbox, il Cloud provider ha ammesso che gli hacker hanno avuto accesso ai dati degli utenti utilizzando le credenziali di un dipendente. Per precauzione, avvisato tutti gli utenti di cambiare le proprie password, prima che la notizia della perdita delle password divenisse di dominio pubblico. Non si è trattato di un caso isolato: negli ultimi anni molti siti social hanno subito perdite per centinaia di milioni di credenziali per l’accesso online, dati che sono poi stati messi in vendita nei dark marketplace. LinkedIn lo scorso maggio ha avvisato i suoi utenti che a seguito di un data breach avvenuto nel 2012 (117 milioni di indirizzi email e password) sarebbe stato prudente cambiare la password se questo non era già stato fatto negli ultimi 4 anni. Molti si sono chiesti perché il provider non avesse avvisato tutti prima. Sempre in maggio il provider del sito Tumblr ha dichiarato di aver scoperto che in un data breach del 2013, sono andati persi 65 milioni di mail e password crittografate degli utenti.

La sicurezza del Cloud, soprattutto se pubblico, è un problema, ma non tale da fermarne la crescita

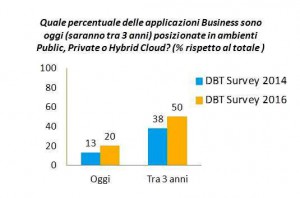

La sicurezza del cloud è sempre stato un tema critico per le aziende, il principale vincolo a frenarne l’utilizzo: una preoccupazione che non ha però arrestato la migrazione sempre più veloce di workload e storage aziendale verso infrastrutture cloud, gestite dalla stessa azienda o da terze parti, sia locali sia global provider. Come riporta un’indagine sui processi di Digital Transformation presso le aziende italiane, realizzata da The Innovation Group a fine 2015 (DBT Survey 2016), in previsione un 50% delle applicazioni del business sarà posizionato in ambienti cloud entro i prossimi 3 anni.

La migrazione al cloud avviene per molteplici motivi: riduzione dei costi, passaggio da Capex a Opex, possibilità di fruire di risorse computazionali on demand, possibilità di liberare lo staff da lavoro a scarso valore aggiunto, trasformazione dell’IT da centro di costo a risorsa critica. Il tema della sicurezza rimane però un vero incubo per i responsabili IT, accentuato dalla possibilità che gli utenti finali accedano autonomamente al Cloud (Shadow IT).

Quali sono i principali problemi di sicurezza del Cloud?

L’esperienza insegna che i servizi Cloud sono soggetti ad alcune tipologie piuttosto frequenti di attacco:

- Attacchi DDoS. I servizi cloud sono vulnerabili ad attacchi DDoS (distributed denial of service) che possono inficiare per periodi anche lunghi la disponibilità dei servizi. La scala, frequenza, severità degli attacchi DDoS hanno costretto molti cloud provider a dotarsi di misure specifiche di protezione DDoS (tipicamente fornite dai loro provider di servizi di connettività, o da terze parti specializzate).

- Furti di identità. Come descritto sopra, sono molto frequenti gli attacchi che hanno come scopo il furto di ID e password degli utenti: il motivo è che nella maggior parte dei casi, i servizi cloud si sono diffusi con modelli di autenticazione e accesso semplificati, proprio per facilitarne la diffusione. Di contro, all’estrema semplicità corrisponde una scarsa sicurezza. L’utilizzo di soluzioni di strong authentication porterebbe a un minore diffusione dei furti di identità. La 2FA (Two-factor authentication), proposta da molti cloud provider, sarebbe preferibile come metodo di accesso più sicuro.

- Problemi di sicurezza delle cloud application. La sicurezza del codice delle applicazioni cloud è una continua sfida per gli sviluppatori, che si risolve soltanto prevedendo metodi di sviluppo sicuro del software, test, individuazione precoce di errori di sicurezza nel codice. Inoltre vanno protetti gli ambienti come VM o container che ospitano il codice.

Il cloud pubblico poi ha rischi e problematiche che lo differenziano dal cloud privato: quest’ultimo si caratterizza maggiormente come un outsourcing infrastrutturale, per cui la messa in piedi di misure di sicurezza può essere concordata direttamente tra provider e cliente. Per il Cloud pubblico, si parla di utilizzo di servizi standardizzati, multi-tenant, erogati con economie di scala a grandi numeri di clienti. In questo caso sicurezza e affidabilità del servizio dovrebbero passare attraverso schemi di certificazione.

Come arginare i problemi di sicurezza dei servizi Cloud, in particolare del Public Cloud?

Quali sono le raccomandazioni da seguire per un corretto approccio alla Cloud security, per le organizzazioni, di tutte le dimensioni e settori, che, come abbiamo visto, desiderano migrare sempre più servizi e risorse in Cloud? quale dovrebbe essere una lista di considerazioni chiave per l’IT aziendale con riferimento a questo tema?

Abbiamo raccolto, da vari articoli e risorse disponibili online[1] [2] [3], quelle che consideriamo le indicazioni essenziali, irrinunciabili in un momento come l’attuale, caratterizzato da numerose vulnerabilità sul fronte dei servizi cloud. In sintesi queste misure sono:

- Verifica dei termini contrattuali

- Data-centric security

- Migliore gestione di UserID e Password, autenticazione con 2FA

- Governo e Security Intelligence per i servizi Cloud, Audit e Risk Assessment

- Scelta di Cloud provider che offrano garanzie di sicurezza

- E infine … essere preparati al peggio.

1) Verifica dei termini contrattuali

Il contratto con il Cloud provider deve prevedere dettagli su come saranno gestiti eventuali data breach o interruzioni del servizio, con Service Level Agreements (SLAs) relativi a network e service availability, data security, back-up, disaster recovery, monitoring, e anche con penali se intervengono problemi. L’azienda deve poter prevedere da contratto un “exit plan” con la possibilità di riportare in house i dati, oltre alla possibilità di poter salvaguardare risorse e operazioni nel caso di uno switch ad un altro provider.

Andrebbero verificate le misure in essere per garantire la privacy e la confidenzialità dei dati del business, e i metodi interni per restringere l’accesso ad applicazioni e infrastrutture critiche dei clienti. Un audit completo sul cloud provider può arrivare anche a considerare le misure dei partner a cui sono subappaltati dei servizi.

2) Data-centric security

Le problematiche incontrate da Cloud provider hanno spostato l’attenzione sulla rilevanza dei dati aziendali e sulla necessità di avere un controllo efficace di dove questi risiedono, evitando che finiscano in qualsiasi possibile storage o App online. La mancanza di controllo su cosa fanno gli utenti indipendentemente dalle policy aziendali (Shadow IT) comporta molti rischi, va evitata se non altro per le informazioni più critiche del business. In generale gli utenti devono essere sensibilizzati e formati a un corretto utilizzo dei dati critici per il business. I servizi cloud andrebbero utilizzati con policy molto strette, ad esempio per quanto riguarda le possibilità di effettuare download o modificare i database.

Un suggerimento di base può essere quello di effettuare regolari back-up dei dati critici del business, anche se residenti in cloud.

CSA ha pubblicato di recente delle misure specifiche per la protezione di Big Data, spesso elaborati o ricavati dal Cloud. Il report “The Big Data Security and Privacy Handbook” aggrega 100 best practice, con attenzione particolare alle vulnerabilità degli ambienti Big Data, ad aspetti come il rispetto della privacy su dati personali, al rafforzamento delle misure interne (encryption, firewall, authentication) per prevenire possibili data breach.

3) Migliore gestione di UserID e Password, autenticazione con 2FA

Nel caso del data breach di Dropbox, gli hacker hanno avuto accesso ai dati utilizzando la password di un dipendente, password che era utilizzata però anche per altri servizi, e che gli hacker hanno recuperato da un precedente data breach. In generale si stima che per oltre il 70% degli account online gli utenti utilizzano password duplicate: inoltre, 1 utente su 2 utilizza in tutto non più di 5 password per tutti i suoi account online, e tendenzialmente, non le modifica quasi mai. La soluzione di utilizzare un software di Password Management, che generi password sempre diverse e difficili da individuare, tenendone anche traccia, è ancora poco diffusa. Per risolvere il problema di una cattiva gestione della password, una soluzione raccomandata dagli esperti è quella di estendere il più possibile l’uso della Two-factor authentication (2FA), per cui l’accesso è abilitato solo con l’aggiunta alla password di un ulteriore passcode, in alcuni casi generato casualmente. Dal momento che molti servizi online (non solo quelli di Internet Banking) hanno cominciato a mettere a disposizione la 2FA, il suo utilizzo sarebbe raccomandabile ove possibile.

4) Governo e Security Intelligence per i servizi Cloud, Audit e Risk Assessment

E’ importante che in azienda i responsabili IT e Security riprendano il controllo sulle informazioni legate al business, stilando policy e definendo chi sono i Cloud provider approvati dal business. Inoltre l’IT aziendale deve avere controllo sugli utilizzi in corso, tramite strumenti IAM e tecnologie per il monitoraggio dei servizi cloud, per poter risalire ad eventi ed eventuali utilizzi scorretti. Un monitoraggio volto a individuare le anomalie (Anomaly Detection) può servire a intercettare data breach e utilizzi non compliant, anche nel caso di Insider Threat. Una tecnologia che viene in aiuto ed è sempre più spesso abbinata all’utilizzo di risorse cloud ibride o pubbliche, è quella dei cloud access security brokers (CASBs), strumenti all-in-one di nuova concezione pensati per la protezione dei dati “in transito” tra i sistemi in house e il cloud provider, per il monitoraggio delle attività degli utenti, per analisi retrospettive (per indagare eventuali comportamenti sospetti).

5) Scelta di Cloud provider che offrano garanzie di sicurezza

Il miglior modo per verificare se un Cloud provider offre garanzie di sicurezza è verificarne la compliance alle certificazioni, in particolare per ISO 27017:2015, ISO 9001:2008 e il Multi-Tier Cloud Security Standard Level-3. Inoltre, la certificazione CSA (Cloud Security Alliance) STAR è stata sviluppata nello specifico per la sicurezza del Cloud, come estensione dello standard ISO/IEC 27001. La CSA è un’organizzazione no-profit che promuove l’utilizzo delle best practice per fornire maggiori garanzie di sicurezza nell’uso del Cloud. CSA ha sviluppato la Cloud Control Matrix (CCM), uno strumento (nato dalla cooperazione di un gruppo di lavoro formato da rappresentanti dell’industria e del mercato) che identifica ed esamina i controlli più rilevanti per la sicurezza del Cloud.

6) E infine … essere preparati al peggio.

La prudenza vuole che anche per i servizi e le risorse in Cloud, le aziende si dotino di un piano di risposta in caso di incidenti, e che questo piano sia costantemente testato e aggiornato. Il dipartimento IT può simulare le conseguenze di un evento negativo, o rivolgersi a una terza parte esterna (un consulente indipendente, un ethical hacker) per un assessment completo.

A cura di:

Elena Vaciago, The Innovation Group