Secondo una recente indagine condotta da Risk Based Security, il numero delle nuove vulnerabilità del software identificate nella prima metà del 2019 mostra una numerosità comparabile a quella del 2018. La società, che tiene sotto osservazione da anni lo stato delle vulnerabilità riconosciute e documentate in VulnDB, ha individuato (come descritto nel report 2019 Mid-Year QuickView Vulnerability Report), alcuni trend importanti, riportando per la prima parte del 2019 ulteriori 11.092 nuovi bug.

Tra gli highlight della ricerca:

- Le vulnerabilità Web sono un 54,5% del totale delle nuove individuate nel 2019

- Il 34% delle vulnerabilità ha exploit pubblici

- Il 34% non ha una soluzione, quindi non può essere “patchata”

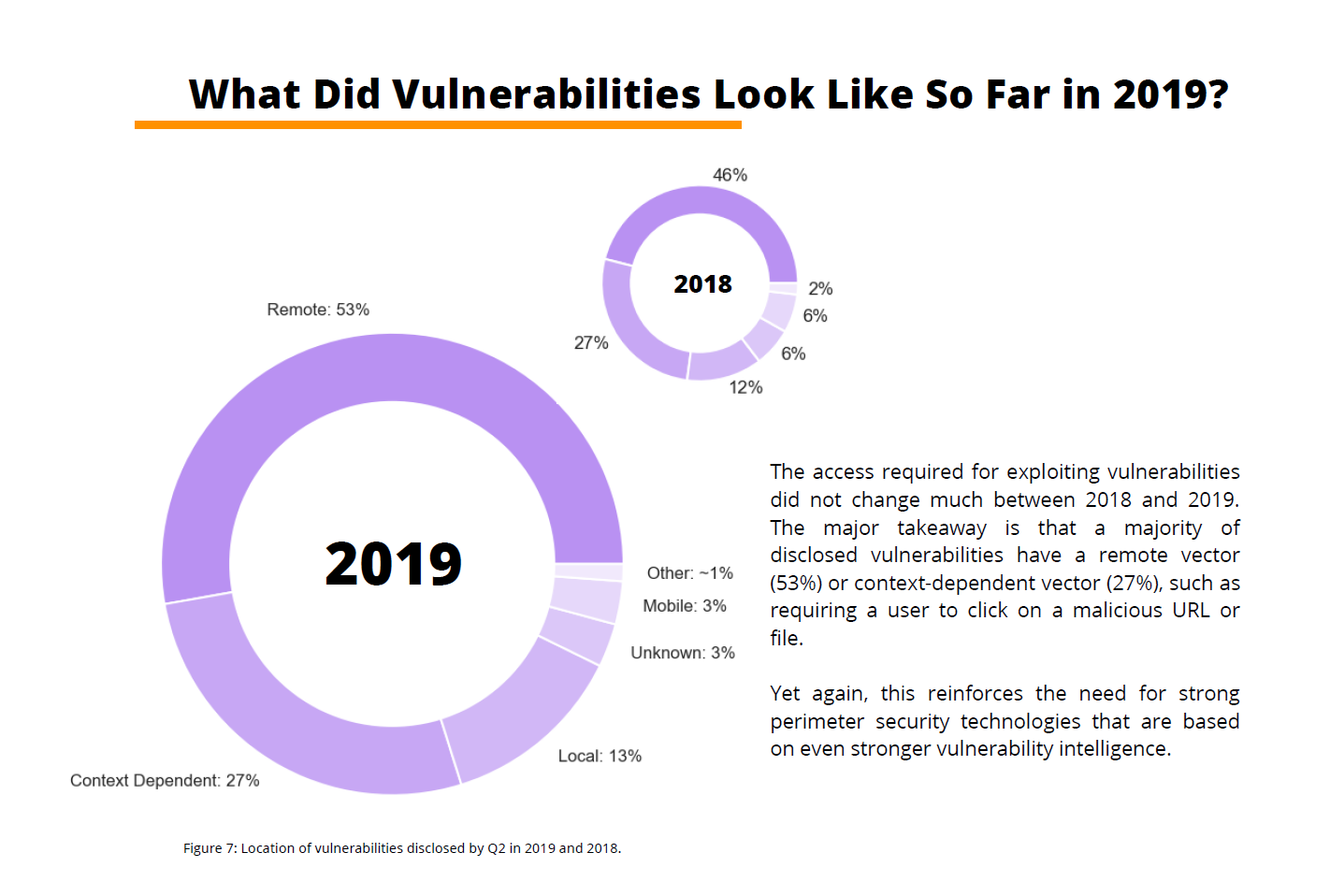

- Il 53% può essere sfruttata da remoto

- Il 2,8% è classificabile come una vulnerabilità SCADA

- Il 4,5% può impattare sul software di security.

La situazione con riferimento alla numerosità delle vulnerabilità e alla difficoltà di individuare sempre corrette soluzioni non va assolutamente sottovalutata. Con questi numeri, è probabile che i problemi riguardino chiunque.

Quali sono le vulnerabilità da temere di più?

Come già emerso nel 2018, le vulnerabilità più popolari (il 53% del totale) sono quelle che possono essere sfruttate da remoto. Quindi quelle che possono portare ad attacchi basati sulla rete e che aprono l’accesso alle applicazioni ad utenti esterni non autorizzati. Seguono (27% del totale) le vulnerabilità Context Dependent, come quelle che richiedono all’utente di fare un click su un’URL.

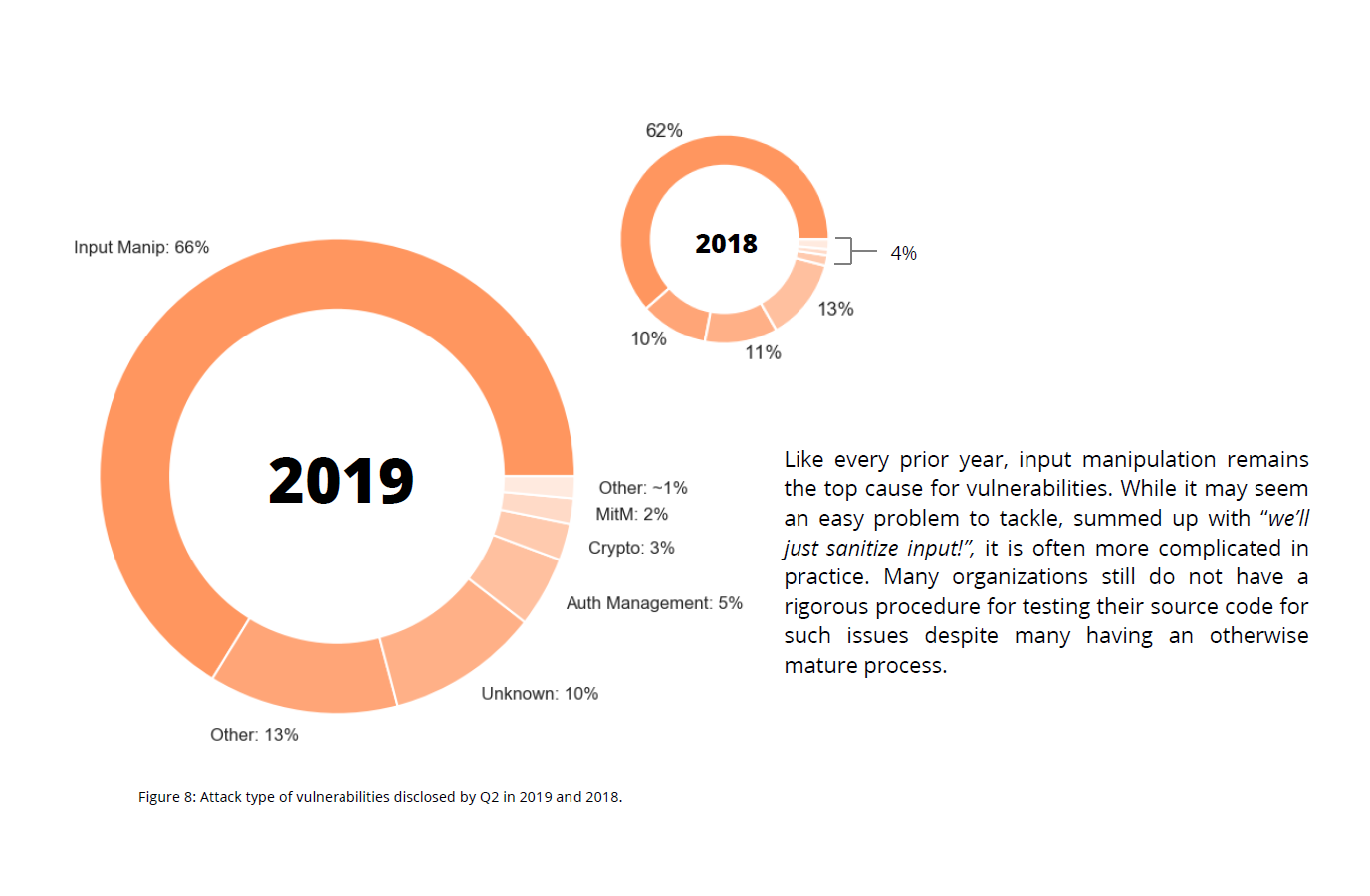

Inoltre, la modalità con cui più spesso le vulnerabilità sono sfruttabili (66% dei casi) è la cosiddetta “Input Manipulation” (come avviene con un attacco di tipo SQL injection), secondo la quale l’attaccante riesce a inserire codice malevolo sfruttando un campo di input (ad esempio, un campo di registrazione di mail, di signup, di ricerca sul sito, ecc.).

Gli attacchi di tipo SQL injection, pur essendo una delle forme di intrusione più “antiche”, risalenti ai primi anni di Internet, sono quindi ancora molto probabili.

Cosa fare quindi per ridurre la probabilità di un attacco?

Nella pratica, risolvere il problema per ogni vulnerabilità non è un compito facile, considerando che secondo la ricerca per il 34% delle vulnerabilità totali non è stata ancora indicata una patch o un fix, ossia un aggiornamento software in grado di risolvere quello specifico problema. Per il 66% restante dei casi, il tema è che manca in molti casi un processo di test e ricerca delle vulnerabilità in moltissimo del codice esistente in azienda, anche in uso da molti anni, o presente in molteplici ed eterogenei device. Una procedura proposta è quella di far uso di strumenti di vulnerability scanning, ma pensati in modo specifico per i bisogni del singolo caso.

A cura di:

Elena Vaciago, The Innovation Group

Per maggiori informazioni, è disponibile online la ricerca 2019 Mid-Year QuickView Vulnerability Report sul sito web di Risk Based Security.