Il rischio originato dalla Supply Chain

In un mondo sempre più globale e interconnesso, una serie di processi di business sono oggi condivisi dalle aziende con la propria supply chain, fatta di terze parti come fornitori di prodotti, provider di servizi, distributori. Per la propria stessa sopravvivenza, le aziende si affidano a questi attori acquistando prodotti essenziali (come materie prime e semi-lavorati) o servizi indispensabili per la stessa continuità operativa (servizi di rete, software-as-a-service, cloud storage). Oggi la dipendenza sempre più stretta dalla propria supply chain obbliga le aziende a doverne considerare il rischio associato, la possibilità che un errore o un malfunzionamento presso le terze parti abbia ripercussione gravi sul proprio business.

Il Cyber Risk della Supply Chain

Supply chain sempre più integrate facilitano la cooperazione tra le diverse parti, ma nel contempo offrono maggiori opportunità al cyber crime di infiltrarsi per commettere i propri abusi. Le vulnerabilità originate dalla supply chain sono molteplici: in alcuni casi i fornitori vengono dotati di credenziali per accedere a reti, dati e applicazioni del business, e quindi potenzialmente hanno la possibilità di diffondere malware o commettere infiltrazioni. Altre possibilità sono: un fornitore di software potrebbe aver subito un attacco cyber, il codice da lui prodotto potrebbe contenere quindi del malware che sarebbe quindi distribuito a tutti i clienti. Le credenziali di un fornitore potrebbero essere state sottratte e riutilizzate da un hacker.

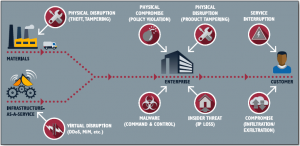

La figura successiva riporta l’anatomia tipica di un data breach che coinvolge la supply chain.

Anatomia di un Breach originato dalla Supply Chain

Fonte: SANS Institute, 2015

Negli ultimi anni molti dei data breach di più alto profilo, che hanno comportato perdite per milioni di dollari alle organizzazioni coinvolte, hanno visto un’origine proprio nella catena di fornitura. Il caso più celebre è quello della catena di vendita Target, che a fine 2013 ha scoperto un data breach di enorme dimensione, con perdita dei dati relativi a 110 milioni di clienti e 40 milioni di carte di pagamento. L’infiltrazione iniziale è stata possibile sfruttando la connessione alla rete dei negozi dei condizionatori dell’aria (HVAC) di una ditta esterna. Il furto delle credenziali per accedere alla rete ha aperto la porta agli hacker verso i database dei punti vendita, da cui per mesi sono state sottratte le informazioni sugli acquisti dei clienti.

Come mitigare il cyber risk della Supply Chain

Le aziende non possono più preoccuparsi di controllare i rischi cyber solo all’interno della propria organizzazione. L’integrazione e interconnessione delle supply chain comporta sia nuove opportunità, come comunicazioni in tempo reale, maggiore efficienza e nuove sinergie, sia anche nuovi rischi. In termini di responsabilità, ad esempio per quanto riguarda il trattamento dei dati personali dei clienti, non ha importanza se questi sono compromessi presso un fornitore di hosting o cloud storage: è l’azienda che avendo ottenuto quei dati dai clienti, deve rispondere di un eventuale data breach.

Con riferimento alla Liability aziendale e alle responsabilità delle terze parti, esistono già requisiti di compliance per aspetti come la vendor due diligence, il risk management della supply chain o i requisiti dei contratti di acquisto. Il tema è come estendere queste attività tenendo conto anche del potenziale rischio cyber.

Da qui l’importanza di un programma specifico per la Supply Chain Cybersecurity, che in modo realistico permetta di comprendere quali sono i principali rischi associati alla fornitura di prodotti e servizi, e quali le possibilità che i fornitori abbiano accesso esteso a risorse, asset e dati sensibili dell’azienda.

A Supply Chain security Program focuses on the potential risks associated with an organization’s suppliers of goods and services, many of which may have extensive access to resources and assets within the enterprise environment or to an organization’s customer environments, some of which may be sensitive in nature. (SANS Institute)

Quali sono quindi i passaggi chiave per proteggere l’impresa da questo rischio?

Proteggere un’organizzazione è un task già di per sé abbastanza sfidante, senza andare a pensare anche a tutti i rischi e le vulnerabilità che riguardano la supply chain. Ciò nonostante, è importante oggi valutare anche cosa succede al di fuori delle mura aziendali. Come prepararsi a gestire correttamente le terze parti?

Nel report “Combatting Cyber Risks in the Supply Chain” (SANS Institute, settembre 2015) Dave Shackleford propone le seguenti azioni:

- Definire i fornitori più critici, ossia quelli che potrebbero portare alle conseguenze peggiori in caso di data breach/malfunzionamento

- Definire il ruolo del “Vendor Owner”, persona dell’organizzazione responsabile della gestione e reporting di tutti gli aspetti, comprese eventuali problematiche legali, audit, revisione di procedure e documentazione fornita dal vendor.

- Definire linee guida e controlli.

- Integrare gli stessi con i processi aziendali esistenti.

In occasione invece della RSA Conference 2015 di San Francisco (USA), Joshua C. Douglas, CTO di Forcepoint (prima Raytheon|Websense) ha elencato alcune best practices nella gestione dei fornitori, in particolare per quanto riguarda gli obblighi contrattuali, che potrebbero essere:

- Require breach notification (do not make this a negative…) with a timeline and parameters

- Establish data handling requirements

- Require product integrity

- Ensure language mandates communication back to the supplier are only for updates (not data collection)

- Make your suppliers demand the same of their suppliers.

Inoltre Joshua C. Douglas raccomanda ulteriori aspetti da considerare:

- Evaluation of technology and capabilities (Security Assessments, Source code and binary validation (quality, vulnerability, and FOSS). Identify who handles all of the contracts for your company (Vendor Owners) and define appropriate security assessment questionnaire for critical suppliers

- Information Sharing: If you have threat information that can protect you both, share it

- IP Protection: determine if your Intellectual Property has direct access by any third-party.

A quali metodologie far riferimento?

Il Framework Nazionale per la Cyber Security, pubblicato a inizio 2016, potrà essere lo strumento utilizzato da grandi organizzazioni per definire requisiti minimi di sicurezza “standard” da applicare alla propria supply chain. In questo modo sarà favorito un innalzamento complessivo della cybersecurity in tutto l’ecosistema dei fornitori (costituito per lo più da una grande numerosità di piccole e medie aziende).

Un discorso a parte vale invece per le Pubbliche Amministrazioni: come riporta lo stesso Framework Nazionale, sarà compito dell’Agenzia Digitale la contestualizzazione del Framework al mondo della PA. Tra le altre cose, ci sarà uno sforzo specifico sul fronte della catena di approvvigionamento, come riportiamo:

Supply chain: incrementare la sicurezza dell’intera catena di approvvigionamento dei servizi per pubbliche amministrazioni. Le PP.AA. potrebbero richiedere ai propri fornitori di servizi di avere un particolare profilo minimo: una serie di pratiche di sicurezza necessarie per trattare dati particolarmente critici, oppure per poter interagire con i sistemi della PA e così via. La PA potrebbe definire profili specifici per i singoli servizi e allegare tali profili ai bandi per la selezione dei fornitori.

A cura di:

Elena Vaciago, The Innovation Group

TWITTER: @evaciago

Accedi per scaricare il PDF dell'articolo