Stiamo assistendo a una progressiva evoluzione delle minacce che le rende sempre più efficaci nel risultato e in grado di procurare danni elevati alle organizzazioni prese di mira. Come devono rispondere le aziende alle nuove forme di attacco? Come deve evolvere la gestione della cybersecurity e come sta cambiando il ruolo del CISO? Ne parliamo in questa intervista con Matteo Corsi, Chief Information Security Officer di Aruba.

TIG. Parliamo di scenario 2020 della cybersecurity: quali saranno secondo Lei le evoluzioni sul fronte dei rischi cyber?

Matteo Corsi. È in atto una progressiva evoluzione delle minacce legata sostanzialmente a come sono organizzati e gestiti gli attacchi. In passato la maggior parte dei cyber attack utilizzava metodi standard per la diffusione, con strumenti in alcuni casi disponibili nel dark web, e andava a indirizzare vulnerabilità che erano legate principalmente a ritardi e carenze delle aziende, negli aspetti di aggiornamento del software e nella mancanza di procedure di patching. Oggi il trend che si nota è invece la realizzazione di attacchi che sono sempre più mirati a singoli e ben identificati target, quindi molto ben organizzati e più costosi, in quando basati su un’organizzazione e una strategia solida che li dirige verso i bersagli designati. Si è passati così in poco tempo da un modello di “exploitation statistica”, con attacchi ransomware lanciati in massa e con vittime random, ad attacchi in cui invece so bene chi sarà la vittima, quali sono le informazioni che voglio ottenere, come organizzarmi per esfiltrare i dati o bloccare un servizio. In molto di questi casi, l’attività dell’attaccante è “commissionata” da qualcuno, ad esempio un competitor o una organizzazione di intelligence governativa nel caso di tecnologie avanzate o dual-purpose (quindi anche militari).

TIG. Come devono rispondere le aziende a queste nuove forme di attacco?

Matteo Corsi. Questi attacchi, basati una maggiore definizione degli obiettivi e molto più strutturati, sono sicuramente più difficili da rilevare. Serve in azienda una maggiore consapevolezza sulle minacce e sulle azioni da attivare per individuare e bloccare attacchi che è sempre più difficile individuare. Nonostante questa specializzazione risulta sempre pagante intervenire sulle politiche di sicurezza fondamentali, ad esempio, aggiungendo un’autenticazione a più fattori, una migliore profilazione e manutenzione delle identità digitali, una continua formazione delle persone che spesso sono il principale vettore sfruttato dagli attaccanti.

TIG. Un servizio che aiuta ad avere maggiori informazioni su vulnerabilità e attacchi in corso è quello fornito da attori esterni, di Cyber Threat Intelligence. Qual è oggi il valore di un servizio di questo tipo?

Matteo Corsi. Oggi la capacità di fornire un servizio ad hoc di Cyber Threat Intelligence è basata su un modello di business che vede alcuni grandi player specializzarsi sulla raccolta di tutte le informazioni, un aggiornamento in real time delle stesse, la segnalazione ai vendor tecnologici delle vulnerabilità e degli zero day individuati nel loro software. Ai clienti, facendo leva sulle economie di scala, si rivolgono invece segnalazioni corredate di indicazioni su come risolvere i problemi ed evitare quindi i rischi collegati a un’infezione. Sono informazioni tecniche molto importanti, ma non tutte le aziende dispongono al proprio interno di competenze per gestirle e risolvere i problemi. Oggi anche organizzazioni importanti considerano opportuno esternalizzare il SOC presso fornitori esterni.

TIG. Quindi, attacchi sempre più mirati e strutturati, che comportano maggiori difficoltà a identificarli e che richiedono una detection più attenta, oltre che attività di security awareness per tutta l’organizzazione. Cosa deve cambiare in sostanza nella gestione dei rischi cyber?

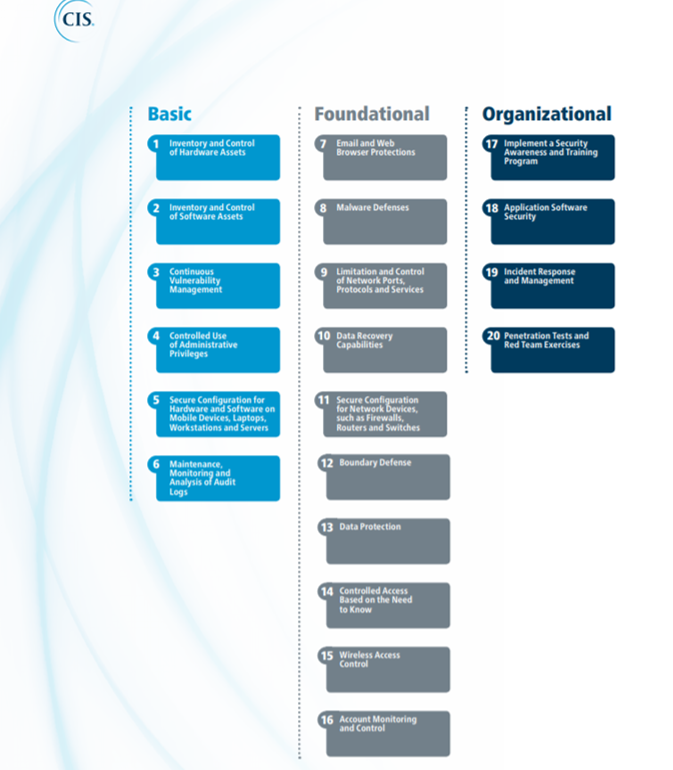

Matteo Corsi. Come detto molto può essere fatto anche applicando metodi e soluzioni tradizionali, abbastanza noti e diffusi, ad esempio, una lista da cui partire sono i classici controlli della lista SANS20. Piuttosto il problema è raggiungere la sensibilizzazione per sostenere l’investimento richiesto: completare molti interventi suggeriti dalle correnti metodologie può essere costoso: ad esempio, un consistente censimento software e hardware richiede risorse e tempo a disposizione. Questa sola attività sarebbe però sufficiente a individuare molti rischi nascosti e ad alzare il livello medio di protezione delle risorse aziendali, sia dei dati che della continuità dei servizi.

(NOTA: riportiamo nell’immagine successiva i 20 controlli critici di sicurezza (CSC), aggiornamento 7.1, pubblicati dal CIS, Center for Internet Security, in aprile 2019)

TIG. Oggi il problema di una mancata cybersecurity riguarda molte PMI italiane, che risultano meno sensibili in materia di sicurezza informatica rispetto alle organizzazioni di grande dimensione …

Matteo Corsi. Nelle PMI servirebbe una maggiore consapevolezza su questi temi: fino a poco tempo fa il management era convinto che la digitalizzazione interna non fosse tale da comportare rischi di tipo cyber. Questo ha fatto sì, ad esempio, che nei territori del nord est, dove è prevalente un modello industriale con una miriade di piccole aziende, avvenisse negli ultimi anni un vero contagio da cryptolocker. Sarebbe bastato applicare alcune misure minime di sicurezza (come ad esempio i backup) per ridurre di molto i danni.

Oggi, anche in settori molto tradizionali, ci sono comunque soluzioni gestionali, di marketing, device come smartphone che sono entrati nell’uso quotidiano e in alcuni casi – pur utilizzati in ambito lavorativo – non sono governati dall’IT aziendale. Gli stessi sistemi industriali hanno oggi vulnerabilità di tipo cyber e sono esposti a seri rischi di blocco. La digitalizzazione è già oggi molto spinta in svariate realtà – lo stesso cloud volenti o nolenti è oggi largamente adottato – in alcuni casi questi servizi sono scelti dal business scavalcando le funzioni preposte (IT, Sicurezza o Risk Management), motivi per cui l’incremento complessivo del rischio informatico è una realtà che tutti dovrebbero considerare.

TIG. Come deve quindi evolvere il ruolo dei Security Manager, dei CISO?

Matteo Corsi. Il CISO da figura prettamente tecnica deve trasformarsi in una figura relazionale, che deve interloquire con le diverse funzioni aziendali, essere presente e avere visibilità di tutte le procedure aziendali, in modo strutturato, per contrastare le minacce. Non deve quindi occuparsi solo di tecnologia, ma dell’insieme fatto di tecnologia, comportamenti, processi aziendali e nuove abitudini delle persone. Serve quindi che il CISO si svincoli progressivamente dal suo retaggio tecnologico e IT e coinvolga le Risorse Umane, il reparto Comunicazione interna, tutte le funzioni del business. Ha bisogno di più alleati e di sponsor perché senza l’attivo coinvolgimento delle altre funzioni, soprattutto del marketing e dell’amministrazione, è diventa difficile ottenere le risorse di cui l’intera azienda ha bisogno.

TIG. La cybersecurity costerà quindi sempre di più?

Matteo Corsi. In termini assoluti l’investimento aumenta, perché avendo una crescente digitalizzazione, la domanda di sicurezza è in aumento. Dal punto di vista però delle singole offerte di cybersecurity, i vendor stanno registrando una crescita della base della clientela, per cui il costo della singola soluzione si riduce. Inoltre, le offerte sono sempre più allineate e tarate sui singoli bisogni: questo porta a razionalizzare la spesa delle singole soluzioni cybersecurity, che scende a costi più ragionevoli. Personalmente preferisco pensare che una parte dei benefici economici della trasformazione digitale debba fisiologicamente convertirsi in budget per le esigenze crescenti di sicurezza, che non è fatta solo di soluzioni tecnologiche ma di un nuovo modo di fare impresa, più consapevole dei rischi che la diffusione dei dati aziendali porta con se.

INTERVISTA A:

MATTEO CORSI,

Chief Information Security Officer di Aruba

A CURA DI:

Elena Vaciago,

Associate Research Manager,

The Innovation Group