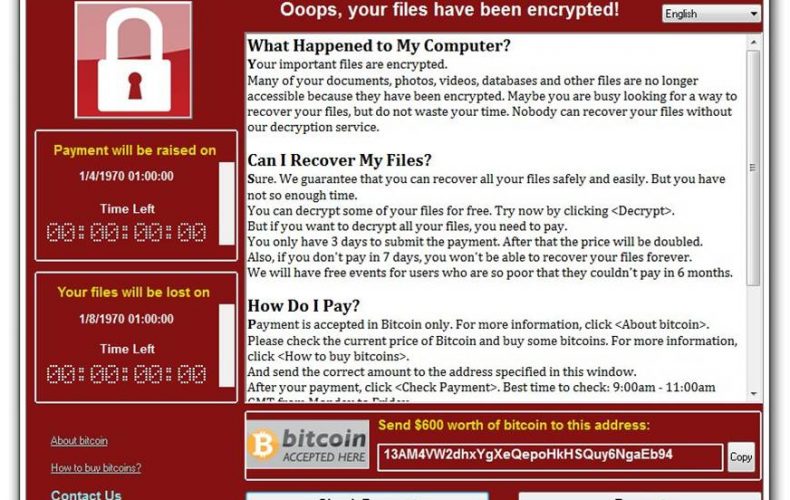

Tra il 12 e il 15 maggio scorsi, quasi ogni parte del mondo (a parte l’Africa) è stata colpita dalla diffusione epidemica di un ransomware molto potente, WannaCry (letteralmente significa “voglio piangere”), o WannaCrypt, che in tutto ha sabotato 300.000 computer PC e server in oltre 100.000 organizzazioni. Gli effetti in alcuni casi sono stati gravi.

Heatmap della diffusione di WannaCry il 14 maggio, a 2 giorni dall’inizio (Fonte: Symantec)

In Inghilterra, diversi enti ospedalieri dell’NHS (National Health Service), andati in tilt per l’impossibilità di accedere ai computer anche nel Pronto Soccorso, hanno dovuto dirottare i pazienti in accettazione verso altre strutture. In Germania sono saltati i display digitali delle stazioni dei treni della Deutsche Bahn: al posto degli orari dei treni è comparsa la maschera del ransomware.

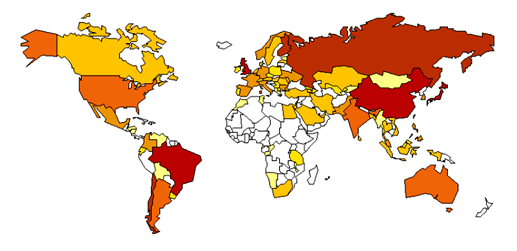

Il ransomware WannaCry sui display digitali delle stazioni dei treni della Deutsche Bahn

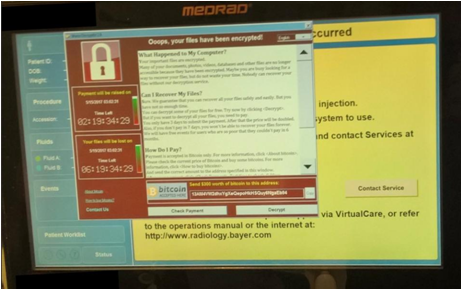

Altri ad aver sperimentato gli effetti del malware WannaCry sono stati: l’operatore Telefonica in Spagna (che ha dichiarato che solo alcuni PC delle reti interne dei suoi uffici erano stati colpiti), in Italia qualche problema alle reti periferiche del ministero della Giustizia (tribunali soprattutto) e alcuni computer dell’Università Bicocca a Milano, fabbriche Renault in Francia e Slovenia e Nissan in India, il 25% dei PC della polizia indiana, Hitachi in Giappone, FedEx e alcuni ospedali negli USA (dove l’immagine del ransomware ha fatto la sua apparizione su alcuni apparati medici di radiologia di Bayer, società che ha poi dichiarato che fornirà una patch per i suoi sistemi Windows-based “presto” …).

Il ransomware WannaCry su un sistema di radiologia Bayer.

Secondo alcuni provider di soluzioni di cybersecurity, i Paesi che hanno però subito maggiormente l’attacco sono stati: Russia (dove i target sono stati numerosi, dagli operatori di telefonia, a banche, sistema ospedaliero, treni e polizia), Cina (si ha notizia di 100.000 computer colpiti nelle università, servizi di pagamento online e a una stazione di polizia), Ucraina, Taiwan, India, Brasile, Tailandia, Filippine, Armenia e Pakistan. Di sicuro si è trattato di un fenomeno globale.

#1 – Da dove nasce il ransomware WannaCry?

Il malware sfrutta una vulnerabilità del protocollo Server Message Block (SMB) dei sistemi operativi Windows, un baco che sarebbe stato risolto se si fosse provveduto ad aggiornare Windows con un security update dello scorso marzo (la patch MS17-010). WannaCry colpisce il protocollo SMB utilizzando l’exploit dell’Nsa “EternalBlue”, diventato di dominio pubblico quando lo scorso aprile una cache di hacking tool sviluppati dall’NSA sono stati esposti con il noto leak del collettivo hacker Shadow Brokers. Questi exploit erano diretti soprattutto agli ambienti Windows (tra cui Windows XP, Windows Server 2003, Windows 7 e 8), ed era stato predetto dagli esperti di sicurezza che l’evento avrebbe potuto creare seri problemi di sicurezza, perché si tratta di sistemi operativi che continuano ad essere utilizzati pur non essendo più supportati da Microsoft con patches di sicurezza.

#2 – Tecnicamente parlando, come è avvenuto l’attacco?

Una volta entrato in una rete, il malware infettava una prima macchina, crittografando i dati e chiedendo il riscatto (inizialmente di 300 bitcoin, che diventano poi 600), e poi come un worm (letteralmente, un “cryptoworm“) si propagava automaticamente ad altri computer collegati alla rete, attraverso la porta 445. Fin dall’inizio non è stato necessario alcun intervento umano, a differenza della maggior parte degli altri ransomware che arrivano tramite posta elettronica e devono quindi essere “aperti” dagli utenti.

WannaCry conteneva però anche un meccanismo “kill switch”, ossia il nome di un dominio inesistente a cui il software continuava a puntare, e non trovandolo si propagava ulteriormente attraverso le reti. Un tecnico inglese, che appare su Twitter con l’account @MalwareTech, preoccupato per l’escalation dell’attacco, analizzando il codice ha scoperto velocemente un nome di dominio inesistente (http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com), lo ha registrato e in questo modo ha arrestato il processo di diffusione. La storia di come l’intervento ha fermato il malware è online. Un secondo kill switch è stato anche identificato da un ricercatore di sicurezza francese, Matthieu Suiche, che ha pubblicato i dettagli della scoperta sul suo blog.

La presenza del kill switch nel codice di WannaCry, un blocco che di fatto lo “autodistrugge”, potrebbe essere spiegata in 2 modi: l’autore del software malevolo lo ha previsto fin dall’inizio per poter fermare la diffusione del malware, oppure è stato previsto questo meccanismo per permettere al worm di capire se è finito dentro una “sandbox” (un ambiente protetto, utilizzato come tecnica di difesa per isolare il malware e studiarlo) e quindi bloccarsi da solo. Va detto però che il kill switch è stato osservato solo su alcune varianti del malware. Infine, è stata anche scoperta una Backdoor che WannaCry ha lasciato nei computer colpiti, una porta che potrebbe essere utilizzata in futuro dagli attaccanti per sottrarre ulteriori dati.

#3 – Istruzioni per mettersi al sicuro da WannaCry

E’ chiaro, visto il funzionamento del malware, che la principale azione di difesa sta nel patchare tutti i sistemi. Oltre a questa “misura minima obbligatoria”, ne vanno considerate altre comunque utili (considerando che alle reti si possono collegare chiavette USB, PC di consulenti esterni e quant’altro). Polizia Postale e CERT PA hanno immediatamente pubblicato istruzioni per prevenire i danni da ransomware WannaCry. Le misure indicate dalla Polizia Postale lato client/server sono:

- eseguire l’aggiornamento della protezione per sistemi Microsoft Windows pubblicato con bollettino di sicurezza MS17-010 del 14 Marzo 2017

- aggiornare il software antivirus

- disabilitare ove possibile e ritenuto opportuno i servizi: Server Message Block(SMB) e Remote Desktop Protocol (RDP)

- il ransomware si propaga anche tramite phishing pertanto non aprire link/allegati provenienti da email sospette

- il ransomware attacca sia share di rete che backup su cloud quindi per chi non l’avesse ancora fatto aggiornare la copia del backup e tenere i dati sensibili isolati.

Lato sicurezza perimetrale:

- eseguire gli aggiornamenti di sicurezza degli apparati di rete preposti al rilevamento delle intrusioni (IPS/IDS)

- ove possibile e ritenuto opportuno bloccare tutto il traffico in entrata su protocolli: Server Message Block (SMB) e Remote Desktop Protocol (RDP).

CERT PA ha rilasciato invece altre istruzioni anche per il riavvio di computer spenti.

#4 – Chi sono stati gli attaccanti, con quali motivazioni?

Attualmente sull’origine dell’attacco sono state fatte solo delle ipotesi: il ricercatore di sicurezza Eric Chien di Symantec ha trovato somiglianze tra il codice di WanaCrypt0r e alcuni virus del Lazarus Group, cyber criminali della Corea del Nord accusati in passato di cyber spionaggio contro la Corea del Sud, del Sony hack e del furto di 81 milioni di dollari alla Banca del Bangladesh. Europol avrebbe invece individuato alcuni IP russi da cui potrebbe essere partito l’attacco. Al momento l’ipotesi più accreditata è che diversi gruppi di hacker si siano attivati e abbiano sfruttato la falla EternalBlue, insieme o in momenti diversi: secondo quanto riportato da Pierluigi Paganini, diversi ricercatori avrebbero individuato altro malware (e anche una botnet, Adylkuzz) che sfruttavano l’exploit EternalBlue settimane prima di WannaCry.

La motivazione più ovvia potrebbe essere quella economica, visto che WannaCry chiedeva circa 300 dollari in bitcoin per decriptare i file. Va detto poi che la difficoltà tecnica di costruzione di un malware di questo tipo è in continua discesa, con la disponibilità di strumenti (Philadelphia) molto semplificati per chi vuole cimentarsi.

#5 – La minaccia è passata o l’allerta continua ad essere alta?

Purtroppo, si stanno osservando già nuove varianti del ransomware. Sono stati pubblicati online da WikiLeaks i documenti che accertano l’esistenza di “Athena”, un malware progettato dalla Cia insieme a Siege Technologies, si legge sul sito, che è in grado di “rubare i dati” all’interno dei Pc che montano il nuovo sistema operativo di Microsoft, Windows 10. In più, Shadow Brokers ha annunciato il 16 maggio, subito dopo la diffusione del malware, che saranno rilasciati da inizio giugno nuovi zero-day ed exploit rivolti a varie piattaforme sia desktop sia mobile. A dirla tutta, gli hacker hanno annunciato la costituzione di un Club, con la possibilità aperta solo a membri paganti di accedervi e quindi ottenere gli exploit. In teoria chiunque potrebbe parteciparvi: il cyber crime, gli hacker state-sponsored, tecnici di società di sicurezza, investigatori e forze dell’ordine … Infine, il CERT Croato avrebbe già individuato un nuovo worm che combina EternalBlue e altri 4 exploit sviluppati dalla NSA, “EternalRocks”, potenzialmente ancora più pericoloso. A giugno è stata poi osservata in Cina una variante del ransomware (denominata WannaLocker) che prende di mira gli smartphone Android.

#6 – Cosa ci insegna WannaCry, la nuova generazione di ransomware

- L’attacco è stato grave, ma è stato davvero un attacco, o piuttosto un evento dimostrativo? Alla fine i computer veramente colpiti (su cui è stato attivato il ransomware) non sono stati tantissimi, i bitcoin raccolti dagli hacker pochi (qualche decina di migliaia di dollari secondo chi ha controllato i conti in bitcoin su cui avrebbero dovuto girare i riscatti).

- Le vulnerabilità possono oggi essere un segreto? domanda retorica. Quanto successo ci insegna le “armi cibernetiche”, sviluppate da un’agenzia di sicurezza americana, poi sottratte e diventate di dominio pubblico, con estrema velocità sono oggi in mano a chiunque: un esempio di come un segreto in ambito informatico possa facilmente diventare un “cattivo segreto”, e non rimanga neanche segreto a lungo.

- Continua a crescere la facilità con cui è possibile produrre un ransomware di qualità e con una User Interface avanzata (Wannacry dice passo passo agli utenti cosa devono fare per ripristinare computer e recuperare i dati! C’è perfino l’Help Desk per essere aiutati nell’impresa).

- Le strutture pubbliche e private dedite a threat intelligence e information sharing dovrebbero migliorare la loro capacità di risposta: la vulnerabilità era nota, la patch disponibile da marzo, qualcuno si sarebbe dovuto attivare prima.

A cura di:

Elena Vaciago, The Innovation Group