Il compito di Chester Wisniewski, Principal Research Scientist di Sophos, è quello di raccontare, in eventi pubblici, ai Media, attraverso i suoi approfondimenti online, quello che i ricercatori dei SophosLabs osservano ogni giorno, studiando (ciascuno per il suo ambito specifico) come si trasformano gli attacchi informatici. In questo modo, Wisniewski aiuta le aziende a prevedere quali saranno le problematiche più rilevanti nel prossimo futuro.

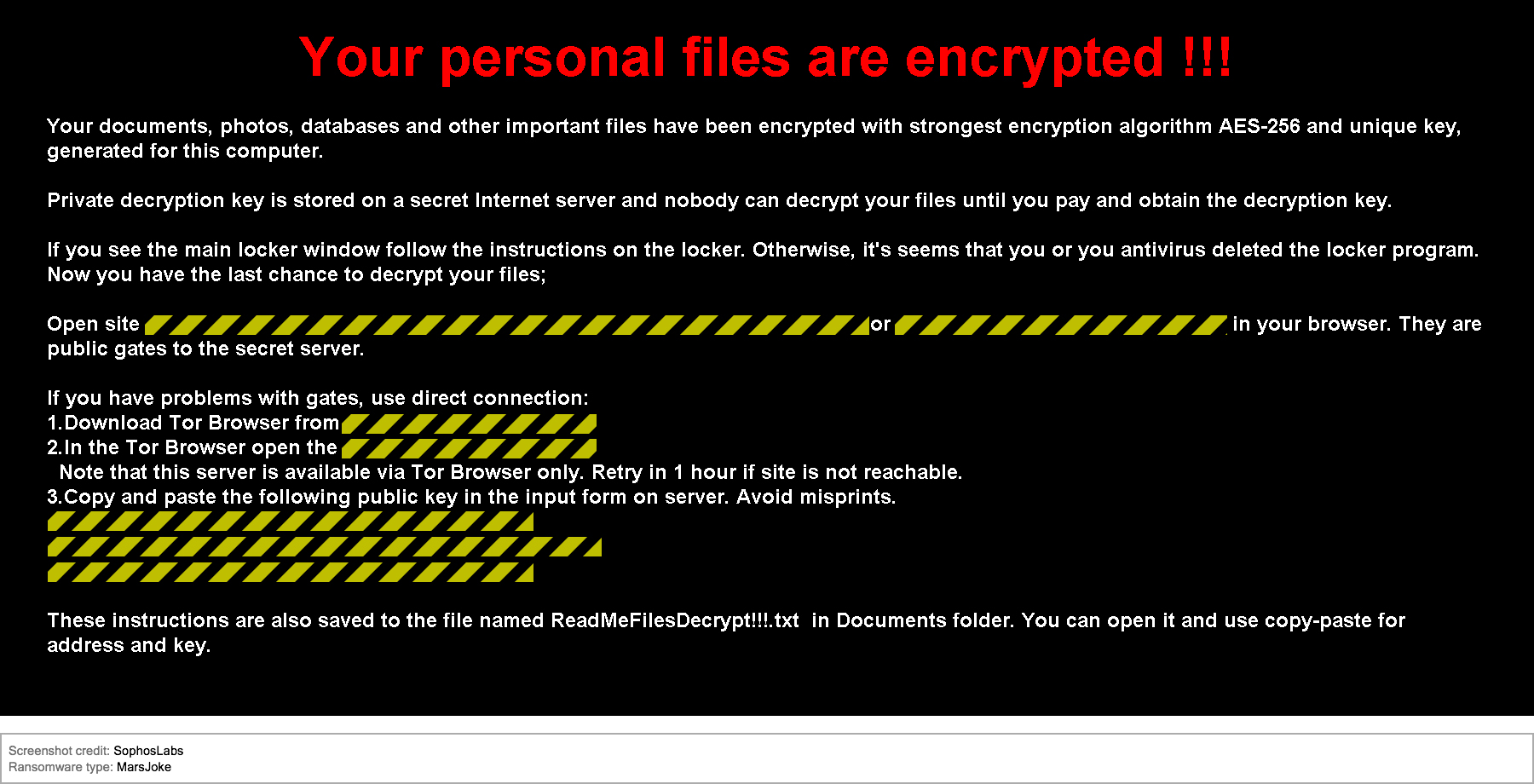

Come noto a chiunque si occupi di questi temi, lo scenario delle minacce è in continua e rapidissima evoluzione: abbiamo chiesto a Chester Wisniewski di commentare la situazione attuale. Emerge dalle sue parole che gli hacker stanno affinando le proprie capacità e sono oggi in grado di realizzare attacchi che portano grande profitto, sono difficili da individuare, sfruttano nuove tecniche per nascondersi, facendo leva sugli errori degli amministratori dei sistemi e sulla capacità di individuare nuove strade per portare a termine le intrusioni. Parlando ad esempio di ransomware, considerata oramai una delle minacce più rilevanti, anche per gli importi milionari oggi chiesti per il riscatto, il trend che ne caratterizza l’evoluzione è quello che della maggiore efficacia dell’attacco. Questo viene oggi preparato con cura, con un hacker “umano” che si occupa di dirigere l’azione in modo da procurare il maggiore danno all’organizzazione presa di mira. Nel caso del cloud invece, gli errori di configurazione del cloud diventano vulnerabilità pericolose. Gli ambienti cloud sono infatti sempre più flessibili e complessi, ed eventuali errori di configurazione, uniti alla mancanza di visibilità, rendono il cloud poco sicuro.

Chester Wisniewski. Nel 2019 si è osservato un importante cambiamento, in quanto gli attacchi ransomware hanno diminuito il focus sul PC che avevano in precedenza (nel 2018 erano stati infettati con il ransomware milioni di PC) e si sono rivolti con maggiore decisione verso i server enterprise. Questo è avvenuto per 2 motivi: da un lato, gli endpoint sono oggi molto protetti a livello di soluzioni e processi, mentre i server lo sono di meno, e risultano maggiormente vulnerabili per il ritardo nelle attività di patching. Spesso in azienda ci si preoccupa per aspetti come uptime e affidabilità dei server, e si rimanda il patching, che in Europa – una volta che una vulnerabilità è nota – avviene normalmente tra 2 settimane e 1 mese per quanto riguarda i PC, dopo oltre 90 giorni per quanto riguarda i server. Se parliamo poi di ambienti business critical come ERP o altro, si arriva ad aggiornamenti effettuati 1 sola volta all’anno … In aggiunta, si assume che i server siano protetti dalla rete aziendale, ma questi attacchi viaggiano criptati, la decriptazione avviene a livello di server e sulla rete passa tutto. Infine, in alcuni casi le aziende sono restie ad aggiungere livelli di sicurezza ai server perché non se ne vuole ridurre le prestazioni! Tutto questo porta ad avere in alcuni casi un livello di sicurezza veramente basso per i server aziendali, e gli attaccanti lo sanno: nella prima fase di attacco effettuano uno scan, individuando tutte le macchine vulnerabili e senza aggiornamenti di sicurezza.

TIG. Qual è la conseguenza per un’azienda se ad essere preso di mira dal ransomware è un server aziendale?

Chester Wisniewski. Gli attaccanti puntano oggi a bloccare i server con attacchi molto più studiati e con un forte coinvolgimento del “fattore umano”, ossia dell’hacker in grado di individuare la realtà da colpire, verificarne le vulnerabilità, muoversi lateralmente nel network in modo da individuare le macchine e i dati più sensibili. Il tutto per chiedere un riscatto più alto: siamo infatti passati dai 400 euro per 1 laptop a riscatti per milioni di euro che l’azienda, l’ospedale, la municipalità, saranno costretti a pagare per non subire danni economici, di reputazione, mancato business, di uguale portata.

TIG. Una cosa che gli attaccanti sanno bene è che la richiesta di riscatto deve essere commisurata al danno, perché chi è colpito sia indotto a pagare … Se i server sono virtualizzati, o in cloud? cambia qualcosa?

Chester Wisniewski. In realtà non cambia niente: anche virtualizzati sono poco sicuri, e se in cloud, è ancora più difficile capire cosa sta andando storto, perché di norma non ho strumenti di sicurezza in cloud. Anzi, le aziende assumono – sbagliando – che la sicurezza sia responsabilità del cloud provider. I cloud provider gestiscono la sicurezza a livello di infrastrutture, non di software del cliente che gira su queste, e la conseguenza è che alcune attività, come ad esempio l’analisi dei log (da cui possono capire se ad esempio c’è in corso un tentativo di “password guessing”) semplicemente non è possibile.

TIG. Qual è oggi la situazione con riferimento alla sicurezza del cloud?

Chester Wisniewski. Se da un lato l’adozione del cloud è in forte crescita, la sicurezza del cloud è qualcosa di ancora nuovo e immaturo, e il motivo principale è che si tratta di un tema complesso da affrontare. Servono competenze e un’attitudine corretta. Va detto anche che al momento neanche gli attaccanti sono molto focalizzati sul cloud, come se loro stessi stessero ancora imparando a fare attacchi rivolti a questi ambienti. In questo momento, la maggior parte dei breach che coinvolgono il cloud sono legati ad errori di configurazione, per cui, i dati sono effettivamente disponibili a tutti. Lo vediamo di continuo: basti pensare al caso recente di Microsoft, 250 milioni di record dei clienti open per errori di configurazioni. Al momento è molto facile che succeda, potrebbe capitare a chiunque: da parte dei cloud provider, serve rendere più sicuro l’uso del cloud fin dall’inizio, mentre per gli utenti e in particolare gli sviluppatori (che posizionano in cloud i propri test dello sviluppo in modo poco sicuro e poi li lasciano lì quando invece dovrebbero cancellarli) servirebbe un’attività di formazione su questi temi.

Per quanto riguarda i veri attacchi rivolti al cloud, cominciamo solo ora ad osservare alcuni tentativi, molto sofisticati e focalizzati su specifiche istanze: in questo momento solo pochi hanno le competenze per farlo. È però solo questione di tempo prima che queste attività siano svolte su larga scala … oggi vediamo solo la punta dell’iceberg.

TIG. Quali sono le sue raccomandazioni su questi temi?

Chester Wisniewski. Nel breve periodo, è soprattutto una questione di formazione delle persone. Poi si tratta di capire che le istanze cloud richiedono lo stesso disegno di sicurezza che hanno gli ambienti tradizionali. Con un problema in più, ossia che le risorse sono distribuite, alcune in casa, alcune fuori, e la situazione è diversa da azienda ad azienda. Motivo per cui diventa prioritario dotarsi di una gestione centralizzata. L’uso del cloud, nel caso dello small business è più facile, ma per una grande organizzazione, diventa un tema complesso.

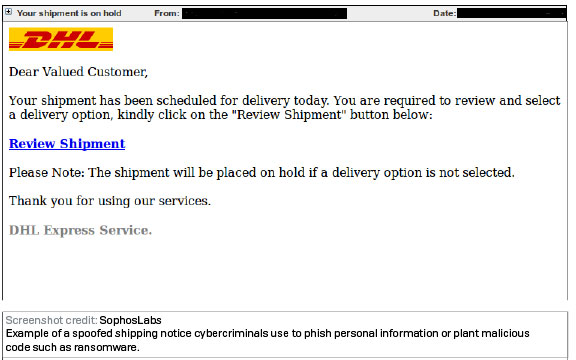

Per le piccole aziende, usare applicazioni in cloud eleva la sicurezza: pensiamo ad esempio alla differenza tra avere un mail server in casa e usare la posta di Office365. La mail è oggi il principale vettore di malware: negli ultimi 2 anni, la maggior parte degli attacchi banking trojan è arrivata via mail tramite Emotet, una delle minacce più dannose e distruttive, volta a rubare le password, infettare lateralmente altri computer connessi sulla stessa rete e a riutilizzare le comunicazioni di mail per successive campagne malware. Il tema è che Emotet evolve costantemente, cambia ogni 2 giorni, quindi una piccola azienda, che non ha la capacità di tenere aggiornato il proprio software, fa bene a utilizzare la posta in cloud.

Per una grande azienda invece, il cloud è semplicemente il computer di un’altra persona. Con vantaggi (maggiore banda, più alta affidabilità, costi ridotti) ma con le stesse esigenze di mettere in sicurezza i workload che si vivono internamente. Quello che serve però è avere l’attitudine giusta e le competenze per mettere in sicurezza anche il cloud.

TIG. Lo scorso anno abbiamo visto che negli USA moltissime municipalità, ospedali, industrie, hanno sofferto per attacchi ransomware milionari andati a segno. È possibile risolvere questo problema? Quali sono le tue raccomandazioni per evitarli?

Chester Wisniewski. Nel settore pubblico il tema è che è molto difficile giustificare investimenti elevati per la cybersecurity, quando gli stessi fondi potrebbero essere impiegati per più personale o cure migliori. La sfida maggiore da affrontare è quella di impostare diversamente la cybersecurity rispetto al passato: prima avevamo un disegno della protezione che era pensato per difenderci da attacchi effettuati con computer, botnet, automatizzati e diffusi a tutti. Adesso invece la pericolosità maggiore si osserva dove c’è un umano – dall’altra parte – che dirige l’attacco: e questo è spesso in grado di aggirare molti livelli di sicurezza, rendendo quindi inutili molti sforzi per proteggersi.

La considerazione da fare è quindi che – da un lato abbiamo poche capacità di risposta, budget limitati, siamo lenti nelle patches – dall’altro lato, gli hacker dispongono di strumenti avanzati, tattiche per aggirare gli ostacoli, fondi. Dove la difesa è solo perimetrale, basta che l’attaccante riesca a entrare nella rete e a quel punto ha lo stato di “buono” e può fare qualsiasi cosa. Questo modello di sicurezza è quindi completamente superato: sempre più spesso si sente parlare di modello Zero Trust, secondo il quale, non mi fido più di nessuno e qualsiasi attività è potenzialmente nociva. Inoltre, bisogna spostare il focus dall’endpoint ai server, alle macchine che gestiscono dati e processi critici del business. Terzo punto: incrementare la detection. Sappiamo oggi che dal momento in cui entrano nella rete al momento in cui parte effettivamente l’attacco ransomware passano in media 72 ore. Gli attaccanti investono 2, 3 giorni del proprio tempo nell’attività di analisi e individuazione di server vulnerabili e record business critical: è questo il lasso di tempo che le aziende hanno a disposizione per individuarli e fermarli. Serve quindi un’attività di early detection e un piano per la gestione di un’eventuale crisi.

INTERVISTA A:

CHESTER WISNIEWSKI,

Principal Research Scientist di Sophos

A CURA DI:

Elena Vaciago

Associate Research Manager, The Innovation Group

Chester Wisniewski fin dagli anni ’80 lavora in ambito Cybersecurity ed è oggi Principal Research Scientist di Sophos, ufficio del CTO. Si occupa di Ricerca sui temi della Cybersecurity, scrivendo nel suo Blog, parlando pubblicamente (ai principali eventi internazionali), comunicando attraverso i Media (NPR, CNN, CBC, The New York Times) con il largo pubblico, per trasmettere in linguaggio comune quelle che sono le complessità della cybersecurity.

Profilo: https://nakedsecurity.sophos.com/author/chester-wisniewski

Account Twitter: https://twitter.com/chetwisniewski