Gli hacker hanno di nuovo preso di mira una realtà in prima linea nella lotta all’epidemia. Fresenius, il più importante istituto ospedaliero privato in Europa, tra i maggiori fornitori di prodotti e servizi di dialisi molto richiesti per la pandemia Covid19, è stata colpita da un attacco ransomware che ha messo in crisi alcune delle sue attività.

Con 300mila dipendenti in 100 paesi nel mondo, la società vanta un 40% del market share dei servizi di dialisi negli USA, e per questo motivo, l’evento potrebbe avere conseguenze rilevanti durante la pandemia da Covid-19. Secondo quanto è stato reso noto sul sito KrebsOnSecurity, un dipendente, che ha chiesto di rimanere anonimo, ha raccontato come nella sua sede siano stati isolati dei PC e come l’attacco cyber abbia colpito tutte le attività nel mondo. All’origine dell’attacco sarebbe stato individuato il ransomware Snake, un ceppo di malware relativamente nuovo, che colpisce soprattutto grandi organizzazioni prendendo in ostaggio i loro sistemi in attesa del pagamento di un riscatto in bitcoin.

Secondo quanto confermato dalla stessa società, preso atto dell’incidente sono state avviate tutte le misure per contenerlo, e sono state informate le autorità. Non è il primo attacco che riguarda organizzazioni sanitarie dall’inizio dell’emergenza Covid-19: già ad aprile l’Interpol aveva avvisato della crescita dei tentativi di attacco contro organizzazioni e infrastrutture in prima linea contro l’avanzare dei contagi. Come visto in passato, gli hacker non si sono fermati neanche nel corso di un’emergenza sanitaria globale.

Gli attacchi di tipo Ransomware (che prevedono la richiesta di un riscatto in cambio della restituzione di dati che sono stati crittografati dal malware) hanno visto negli ultimi anni una crescita impressionante in tutto il mondo: se nel 2016 era stato stimato che ogni 40 secondi un’azienda cadeva vittima di un attacco ransomware[1], questo tempo si è oggi ristretto a 14 secondi, ed è previsto arrivare a 11 secondi entro il 2021[2]. Questa statistica tra l’altro non considera gli attacchi rivolti a singoli individui, ma solo alle aziende.

Come stanno evolvendo gli attacchi Ransomware

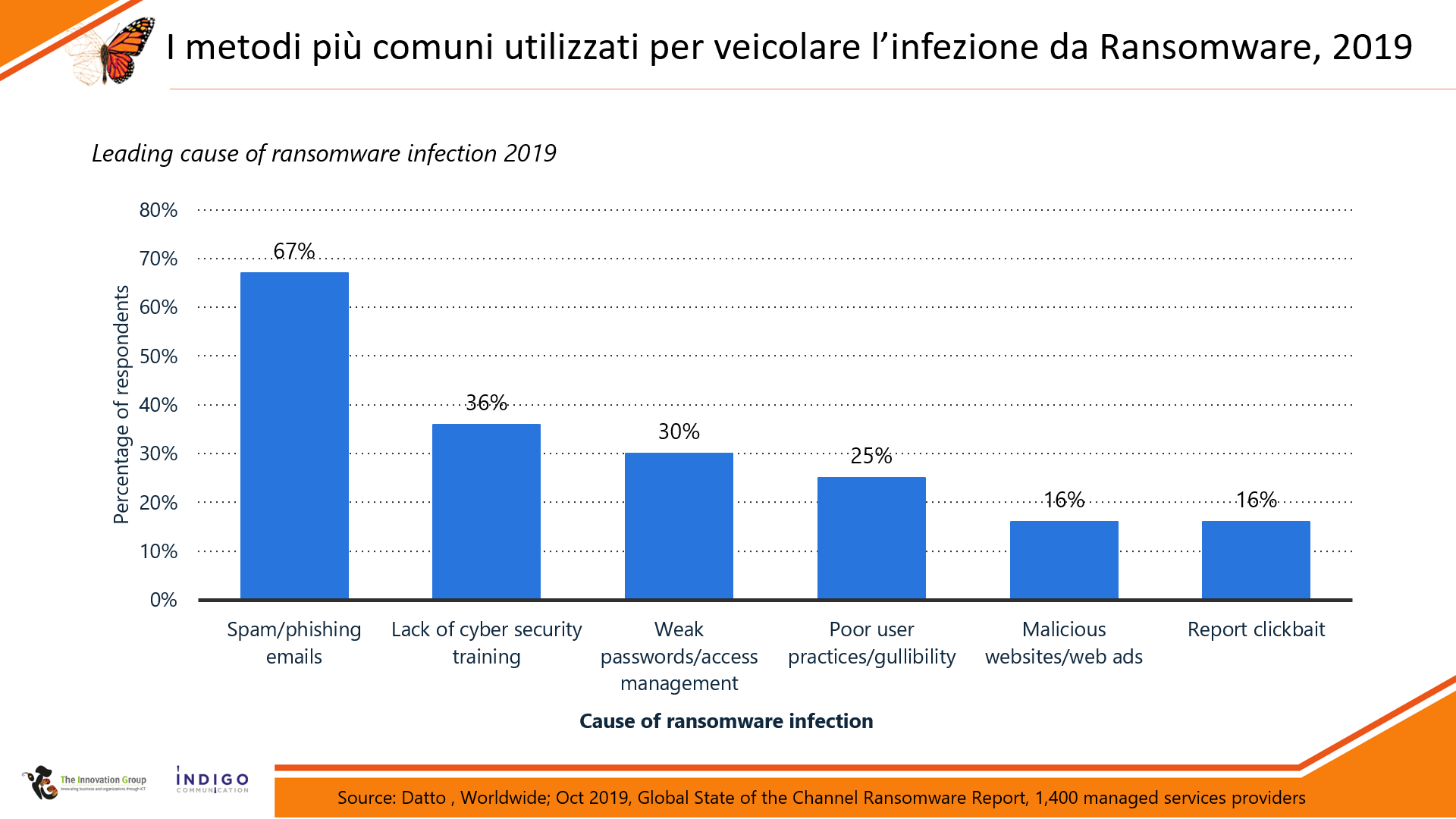

A partire dal 2019, si è osservata una mutazione delle tecniche scelte per gli attacchi Ransomware, che sono passati da un modello basato sull’invio massivo di mail di phishing, a forme di attacco mirate a specifiche organizzazioni. Partendo da un’infezione iniziale, a cui segue una fase di studio dell’azienda (che può durare anche 6 mesi), le attività malevole sono volte a raggiungere gli asset più sensibili. Gli attaccanti si muovono lateralmente nei sistemi interni, alla ricerca di dati da trafugare o di sistemi critici da bloccare (ad esempio la produzione nel caso di aziende manifatturiere), quindi a creare il danno maggiore. In alcuni casi, questo porta gli attaccanti a chiedere riscatti da milioni di euro.

A metà febbraio Manheim Auctions, la più grande casa d’aste di auto all’ingrosso nel mondo, con 145 filiali tra Nord America, Europa, Asia e Australia, è stata colpita da un attacco ransomware con una richiesta di riscatto per 30 milioni di dollari, una delle più alte finora registrate. Principale target dell’attacco, come ha comunicato il 14 febbraio la stessa Manheim Auctions, è stata la filiale Australiana, che ha dovuto rinunciare a tutti i sistemi informativi in seguito al ransomware: anche le vendite online sono state azzerate.

Un caso celebre, l’attacco Ransomware alla Norsk Hydro

In seguito all’incidente originato da un attacco ransomware, alla Norsk Hydro (uno dei principali produttori globali di alluminio), nel marzo 2019 in molte delle 170 fabbriche le linee produttive sono state fermate e si è dovuti passare da attività automatizzate a manuali. Ad essere colpita è stata soprattutto la divisione dell’alluminio estruso, sia in Europa, sia negli USA: in ultima analisi, sono state colpite le attività di 35mila dipendenti in 40 paesi, con il blocco di migliaia di PC e server.

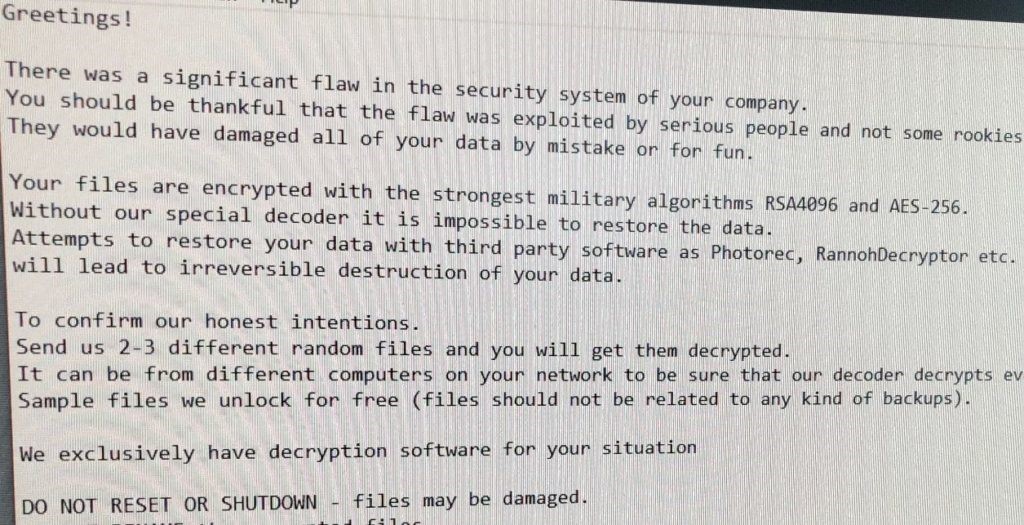

Sulla base delle investigazioni, si è scoperto che tutto era cominciato 3 mesi prima, quando un dipendente aveva aperto una mail infetta proveniente (in teoria) da un cliente noto. In questo modo gli attaccanti hanno infettato i primi sistemi, con il ransomware LockerGoga, e da lì si sono mossi nella rete. Per rispondere all’attacco, l’IT ha dovuto prontamente spegnere la rete aziendale e i server per evitare il propagarsi del malware. Come riporta la figura sotto, il messaggio lasciato dagli hacker non faceva presagire niente di buono … in ogni modo, il management di Norsk Hydro ha deciso che non avrebbe pagato il riscatto.

Figura: La nota per il riscatto a Norsk Hydro

Il costo del recovery è però lievitato rapidamente: nel primo trimestre, l’impatto economico è stato valutato intorno ai 40 milioni di dollari, e successivamente, nel trimestre successivo, altri 35 milioni di dollari, quindi quasi 75 milioni di dollari in soli 6 mesi. L’impatto maggiore come detto è stato subito dalla divisione Extruded Solutions. Il costo riflette principalmente la perdita di fatturato, dovuta al blocco della produzione, oltre che i costi per il recovery dell’IT e per i servizi di sicurezza acquistati nel periodo. Dopo una settimana dall’attacco ransomware, la maggior parte dei sistemi e degli impianti produttivi erano tornati all’attività normale (anche se in alcuni casi ricorrendo ad attività manuali), solo nella divisione Extruded Solutions l’operatività è stata ridotta al 70, 80% per un periodo più lungo.

L’IT si è prodigata per riportare in operatività i sistemi, inizialmente isolando il malware (in modo da prevenirne la diffusione), poi recuperando i dati dai sistemi di back-up. La società aveva anche una cyber insurance con AIG, per recuperare almeno in parte le perdite subite. Il costo registrato da Norsk Hydro avvicina questo caso a quello di altri produttori, come la società di trasporti danese Maersk (una perdita tra i 200 e i 300 milioni di dollari in seguito al ransomware NotPetya) o il produttore di beni farmaceutici UK Reckitt Benckiser, che sempre per NotPetya ha perso 129 milioni di dollari.

Quali sono le fasi di un attacco Ransomware avanzato?

Gli attacchi di questo tipo stanno diventando sempre più sofisticati. Malware già esistente viene riutilizzato in modalità nuove, o viene combinato con nuovi malware in grado di sfruttare vulnerabilità non note. Le tecniche degli attaccanti sono in continua trasformazione, per ridurre le possibilità di essere riconosciuti e fermati, e anche per massimizzare i ritorni.

Se la maggior parte degli attacchi si rivolge a regioni o a demografie, in alcuni casi gli attacchi (detti Advanced Ransomware Threats, ART), sono molto mirati e puntano ad ottenere il massimo profitto in operazioni che coinvolgono un target molto selezionato. Un ART si sviluppa in fasi successive (Cyber Kill Chain):

- Studio del target: l’attaccante comincia a raccogliere informazioni sull’organizzazione, le mail dei dipendenti, o qualsiasi altra informazione sui dipendenti (ad esempio, disponibile sui social media) per risalire al loro ruolo e alle loro attività nell’organizzazione. Nel “dossier” creato intorno all’azienda target, vengono riportati anche i collegamenti con partner, fornitori, consulenti e terze parti, perché anche questi dettagli saranno utilissimi per sferrare l’attacco.

- Penetrazione: in questa fase, un attacco di spear phishing o whaling viene rivolto a singoli target dell’azienda. Grazie alle informazioni ottenute nella fase precedente di social engineering, la mail sembra credibile a chi la riceve, aumentando quindi molto le probabilità di far scaricare un primo malware che andrà a installarsi sul PC del malcapitato.

- Fortificazione: l’attaccante nasconde le proprie tracce e instaura una serie di meccanismi per assicurarsi l’accesso per il futuro al device, oltre che per diffondere nuove infezioni. In alcuni casi un attaccante può anche mettere in sicurezza il device, in modo che non possa cadere in mano a un altro attaccante, che potrebbe creare un disturbo per le successive attività.

- Infiltrazione: in questa fase, gli hacker puntano ad acquisire le credenziali di altri utenti, in modo da poter accedere ad asset di maggiore valore, tra i quali anche i backup e i sistemi di archiviazione, che sempre più spesso gli attaccanti prendono di mira in modo che il ransomware sia poi ancora più efficace e distruttivo. Di nuovo, la conoscenza pregressa dell’organizzazione aiuta l’hacker a mappare processi e ruoli delle persone, cercando di bypassare controlli tecnici e capire ancora meglio le procedure di sicurezza e di incident response presenti in azienda. In questa fase cominciano anche ad essere esfiltrati dati che possono essere venduti (monetizzati) oppure essere riutilizzati per attività successive. Tra i dati più spesso colpiti, le credenziali degli utenti.

- Saccheggio: gli attaccanti modificano quindi i processi di backup, in modo sempre nascosto agli utenti. Ad esempio, cambiano le configurazioni dei dati da archiviare, cosicché il processo di backup sembra proseguire, ma in realtà avviene con dati diversi da quelli che dovrebbero essere salvati. Oppure possono modificare il software, introducendo degli errori nelle routine in modo che l’eventuale restore dei dati diventi impossibile da portare a termine. O ancora, potrebbero modificare la documentazione, cosicchè il team deputato al restore potrebbe incorrere in problemi nell’individuare i file corretti per il recupero dei dati.

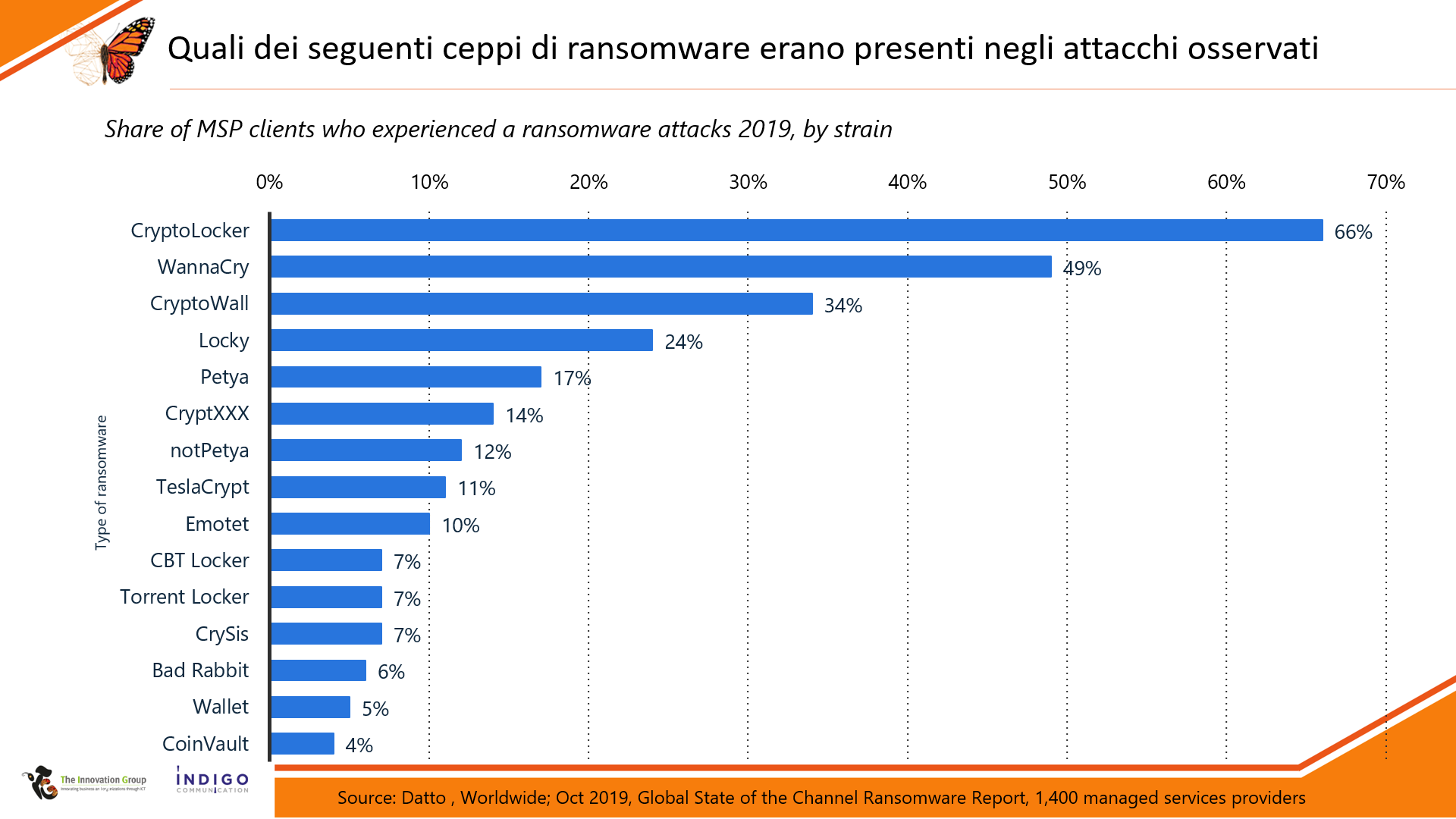

- Riscatto: in questa fase, gli attaccanti lanciano il ransomware contro una serie di data store che contengono le informazioni target. Anche la data dell’avvio dell’attacco ransomware è scelta in modo che l’impatto sia il più disastroso possibile: alcuni esempi sono, appena prima di un annuncio importante, durante una fusione o un’acquisizione di azienda, vicino a un audit. Si possono usare varie tipologie di ransomware (le famiglie sono numerose, come riportato nel grafico successivo), l’importante è che l’unico ad avere in mano le chiavi per decriptare i file è l’attaccante stesso.

Gli attaccanti più evoluti, una volta crittografati i file e fatte scomparire le chiavi, riescono anche ad eliminare ogni traccia del proprio passaggio nei sistemi dell’azienda colpita. In alcuni casi, si mantengono però delle possibilità di accesso, per poter tornare una seconda volta: ed è proprio quello che si osserva in questi giorni. Grandi aziende che sono nuovamente colpite dal attacchi ransomware nel giro di qualche mese.

Pitney Bowes, colosso globale attivo nelle spedizioni postali, con oltre 11mila dipendenti e un fatturato 2019 pari a 3,2 miliardi di dollari, ha subito un secondo attacco ransomware nel giro di soli 7 mesi. L’incidente è venuto alla luce a inizio maggio, dopo che la banda di ransomware Maze aveva pubblicato un post sul blog in cui affermava di aver violato e crittografato la rete dell’azienda. Nell’ottobre 2019, Pitney Bowes aveva subito un primo attacco, con il ransomware Ryuk. Entrambe le cyber gang Ryuk e Maze sono varietà di ransomware “gestite dall’uomo” (Human Operated Ransomware). Queste tipologie di infezioni si verificano dopo che gli hacker hanno violato la rete di un’azienda e assunto il controllo manuale del malware, con lo scopo di espandere l’accesso al maggior numero possibile di sistemi interni. Il gruppo Maze, a differenza di quello che usa Ryuk, si è specializzato nei leak di dati: è molto attivo e probabilmente responsabile di molti casi recenti, Chubb, Cognizant, Bouygues Construction, Southwire, la città di Pensacola. Un portavoce di Pitney Bowes ha dichiarato che l’intrusione è stata individuata subito e non ci sarebbero sistemi crittografati in aggiunta al leak di informazioni.

Il significato di tutto questo è che dopo un incidente così grave, bisogna assolutamente “sanificare” tutti gli ambienti. Il danno procurato dagli Advanced Ransomware Threat spesso è molto elevato, impedisce la stessa ripresa delle attività per molti giorni, e di conseguenza gli attaccanti arrivano a chiedere riscatti da milioni di dollari, commisurati a quanto l’azienda dovrà spendere per riprendere piena operatività.

Poiché solo poche, grandi organizzazioni sono in grado di rimettersi in piedi da sole, affrontare tutti i costi ed evitare di pagare il riscatto, è naturale che molti di questi incidenti rimangono nascosti da chi li ha subiti, e ha dovuto pagare per riottenere i propri dati. Bisogna però essere consapevoli che pagare il riscatto equivale a “finanziare” un’industria criminale che utilizzerà questi fondi per proseguire le proprie attività, colpire altre aziende (o la stessa che ha già pagato), rendere i propri attacchi sempre più evoluti, efficaci, distruttivi. Fino a colpire infrastrutture critiche, come un ospedale, un’azienda energetica, una rete nazionale.

[1] Security Bulletin by Kaspersky Lab, December 2016

[2] Global Ransomware Damage Costs Predicted To Reach $20 Billion (USD) By 2021, Cybersecurity Ventures, Oct. 21, 2019

A cura di:

Elena Vaciago, @evaciago

Associate Research Manager, The Innovation Group