Secondo i ricercatori di sicurezza di Security Without Borders, un’associazione no-profit che si occupa anche di investigazioni su minacce ricevute da dissidenti e attivisti per i diritti umani, uno spyware utilizzato dalle forze dell’ordine italiane per investigazioni, Exodus, distribuito tramite Goggle Play Store, sarebbe stato diffuso a molti più utenti. Questi inavvertitamente avrebbero scaricato le app infette sui propri dispositivi Android. In sostanza, non ha funzionato bene il filtro per limitare le intercettazioni, ossia, il funzionamento delle app soltanto con telefoni cellulari di eventuali indagati.

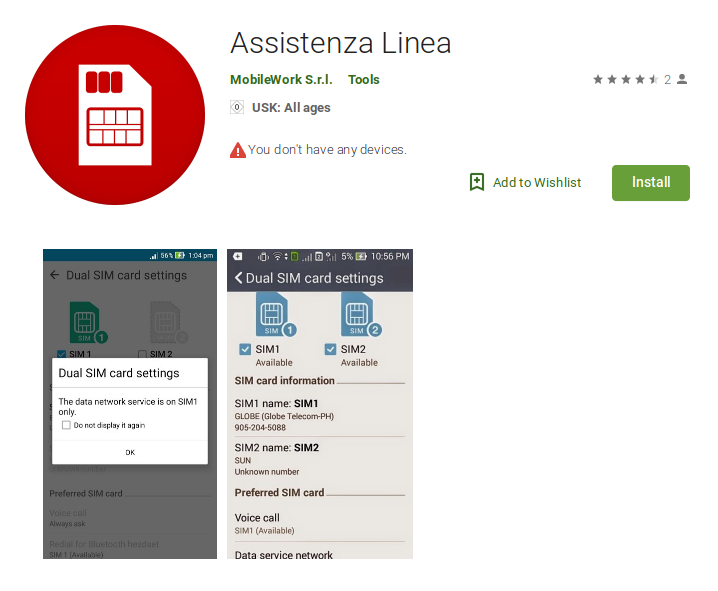

Lo notizia, diffusa nei giorni scorsi tramite Motherboard, riporta che il malware Exodus (dal nome del server command & control a cui si collega) avrebbe mietuto diverse centinaia di vittime, tutte in Italia, rimanendo nascosto per mesi e quindi sfuggendo ai sistemi di controllo di Google. Non è la prima volta che il malware rimane sullo store di Google nonostante i controlli di sicurezza, ma in questo caso sarebbero state almeno 20 le app che contenevano il codice malevolo, camuffate da applicazioni di servizio di operatori telefonici. Sia le pagine di Google Play Store sia le finte interfacce di queste applicazioni malevole sono in italiano, a conferma del fatto che lo spyware era pensato per intercettare solo persone del nostro Paese.

Chi c’è dietro Exodus?

Secondo Motherboard, la piattaforma spyware sarebbe stata sviluppata e poi venduta allo Stato da una società Italiana, eSurv, di Catanzaro, che opera nel settore della videosorveglianza e avrebbe iniziato a sviluppare spyware solo dal 2016. Il meccanismo di diffusione usato dal programma di intercettazione era pensato per raggiungere utenti ben specifici, contattati tramite Sms con l’invito di installare le applicazioni e facendo credere che venissero offerte dagli operatori telefonici. Per rendere il tutto più credibile e affidabile, le app era quindi erano disponibili su Play Store di Google: peccato che poi siano poi state scaricate anche da altri utenti …

Cosa è in grado di fare lo spyware Exodus

Disponibile in due varianti (secondo i ricercatori, Exodus si compone di due stage che lavorano in sequenza, Exodus One e Exodus Two), lo spyware sarebbe dotato “di ampie capacità di raccolta e di intercettazione”. Preoccupante il fatto che alcune delle modifiche effettuate dallo spyware potrebbero esporre i dispositivi infetti ad ulteriori compromissioni. Lo scopo della prima versione di Exodus era quello di raccogliere informazioni di base per identificare il dispositivo (come il codice IMEI e il numero di telefono): in questo modo Exodus One era stato scritto per un check sul telefono della persona che scaricava l’app, e avrebbe dovuto funzionare solo per telefoni di indagati – un check che invece non avrebbe funzionato per errori nel codice. La seconda versione, Exodus Two, invece, attiva in background anche con schermo spento, era in grado di raccogliere le seguenti informazioni relative al cellulare colpito/all’uso dello stesso:

- Lista delle applicazioni installate.

- Audio dell’ambiente circostante tramite il microfono incorporato.

- Cronologia di navigazione, segnalibri, eventi dall’app Calendario, registro delle chiamate, informazioni dalla rubrica, immagini in Galleria.

- Chiamate telefoniche.

- Scatto di foto tramite la fotocamera incorporata.

- Informazioni da App Gmail, App Messenger, Facebook, Skype, Telegram, Viber Messenger, WhatsApp, WeChat.

- Messaggi SMS.

- Password della rete Wi-Fi, coordinate GPS correnti del telefono.

Si tratta quindi di uno strumento legale oppure no?

Gli spyware, siano installati su dispositivi quali PC e notebook o su smartphone e tablet, sono software che permettono di controllare come il dispositivo viene utilizzato e quali informazioni genera o riceve, quindi sempre più spesso utilizzati in operazioni di intercettazione da parte delle Polizie in tutti i Paesi, per non parlare poi di scenari di spionaggio internazionale o di azioni criminose. Per installare un software spia si sfruttano vulnerabilità interne al sistema operativo (che consentono agli investigatori o ai criminali di ottenere i privilegi di amministratore necessari per poter registrare e monitorare tutto quanto avviene sul device). E’ anche possibile proteggersi da questi malware, come spiega Michele Vitiello, consulente informatico forense, in “Software spia e intercettazioni digitali: cosa sono e come difendersi”.

Nel caso specifico di Exodus, viene da chiedersi se – per il funzionamento che ha dimostrato di avere – lo spyware in questione sia in qualche modo legale: come ha commentato in tal senso su Motherboard Giuseppe Vaciago, avvocato italiano specializzato in diritto penale e Cyber Law “Non penso che ci siano i presupposti per ritenere che tale captatore sia lecito”. Uno spyware che agisce secondo la legge italiana non dovrebbe installarsi su nessun dispositivo senza prima validare che il target sia legittimo. Inoltre, Giuseppe Vaciago ha spiegato che secondo la legge italiana gli spyware equivalgono a dispositivi di sorveglianza fisica, come microfoni e videocamere nascoste di vecchia maniera, per cui l’uso dovrebbe essere limitato registrazione audio e video, mentre – come detto – il software è in grado di svolgere attività molto più invasive di quelle previste dalla legge.

Cosa è successo dopo la scoperta dello spyware

Una volta che i ricercatori di Security Without Borders hanno segnalato la loro scoperta, Google ha proceduto rapidamente a rimuovere tutte le varianti dello spyware (circa 25), confermandone la pericolosità: una di queste app sarebbe stata scaricata infatti almeno 350 volte tramite il Play Store, mentre altre di meno, una decina di volte ciascuna. Google, pur non condividendo qual è stato il numero totale di dispositivi infetti, ha dichiarato che avendo avuto la possibilità di studiare il codice dello spyware, “grazie a modelli di rilevamento avanzati, Google Play Protect sarà ora in grado di rilevare meglio le future varianti di queste applicazioni”.

La questione non è finita qui, proseguono le indagini su Exodus

Mentre la procura di Napoli ha aperto un fascicolo d’indagine, la società Esurv è nel frattempo sparita da Internet. La vicenda passerà ora all’attenzione dei DIS, il Dipartimento che coordina l’attività delle agenzie di intelligence italiane, e anche il Garante per la Privacy, Antonello Soro, si è espresso in proposito, dicendo che si tratta di un “fatto gravissimo”.

A cura di:

Elena Vaciago, The Innovation Group