La quarta rivoluzione industriale, nota anche come industria 4.0, si riferisce alla continua automazione dei processi manifatturieri tradizionali, utilizzando tecnologie moderne sempre più performanti e intelligenti per analizzare e diagnosticare i problemi, riducendo sempre più la necessità dell’intervento umano.

La natura interconnessa delle operazioni guidate dall’industria 4.0, insieme all’accelerazione delle iniziative di trasformazione digitale, sta aumentando esponenzialmente i rischi per la sicurezza informatica. La situazione ha raggiunto la sua massima criticità con la pandemia e la successiva crisi economica: oggi siamo al punto in cui gli interventi non sono più procrastinabili, come mostrano alcuni casi molto gravi di attacchi andati a segno su infrastrutture critiche in tutto il mondo.

Nell’articolo, partendo dallo stato dell’arte delle minacce cyber per gli ambiti industriali, si descrive lo scenario generale della risposta e l’arrivo di nuove norme europee che andranno a regolare sempre di più l’adozione di misure e processi di cybersecurity nell’industria 4.0.

Indice dell’articolo:

- Lo stato dell’arte della cybersecurity degli ambienti OT nel settore manifatturiero

- Quali sono le minacce cyber che preoccupano di più l’industria

- Crescita degli incidenti attribuibili a vulnerabilità della supply chain

- Le infrastrutture critiche nazioni sono sotto perenne attacco

- Il settore energetico è quello più preso di mira dagli attaccanti

- Forte attenzione e nuove norme degli Stati sulla OT Cybersecurity

- Politiche e regolamenti sulla sicurezza informatica OT in Europa

- La nuova Direttiva europea NIS 2 istituisce un centro di comando per la risposta agli attacchi informatici

- Oltre a NIS 2 e CER, il CRA (EU Cyber Resilience Act) promuove un security by design per i prodotti EU

Gestire la sicurezza degli ambienti OT/ICS

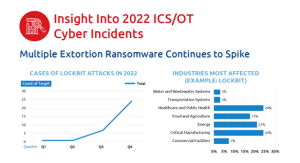

Il 2022 ha visto crescere il numero degli attacchi agli ambienti IT e OT in numerosi ambiti del mondo industriale. In particolare, alcuni ecosistemi di Ransomware-as-a-service (come Black Basta, Pandora, LockBit 3.0) hanno adottato strategie di multiple extortion che hanno danneggiato gravemente aziende dell’ambito energy, manifattura e altri settori con infrastrutture critiche. Un settore particolarmente colpito è stato quello automobilistico: via via che le fabbriche dei car maker e della loro filiera saranno sempre più automatizzate, diventa fondamentale assicurare questi processi dalle possibili interferenze del malware.

Lo scorso anno, per la prima volta molte aziende hanno dovuto fare il conto con prolungati arresti delle attività per attacchi ransomware: oggi gli attaccanti fanno uso di più tecniche estorsive, e sono in grado quindi sia di esfiltrare dati critici, rubare e rivendere intellectual property, sia di danneggiare l’azienda e i suoi clienti, rovinando la reputazione di un brand. La protezione delle reti OT (Operation technology, quella che contraddistingue i processi produttivi, diversa quindi dall’IT, Information technology, tipica di ambienti con colletti bianchi, come amministrazione, finanza, risorse umane) è diventata un elemento fondamentale degli sviluppi dell’Industria 4.0.

Per ridurre la possibilità che gli ambienti OT siano oggetto di attacchi informatici, bisognerà sempre di più tener conto del fatto che la cybersecurity per OT/ICS richiede soluzioni, competenze e processi specifici, metodologie che non possono essere traslate direttamente dal mondo IT.

Lo stato dell’arte della cybersecurity degli ambienti OT nel settore manifatturiero

Una risposta alla domanda su quanto grave sia diventata la situazione viene dalla survey commissionata da TXOne Networks a Frost and Sullivan “Insights Into ICS/OT Cybersecurity 2022”: i principali risultati dell’indagine ci dicono che:

- Nel 94% dei casi, incidenti che erano inizialmente rivolti al mondo IT hanno avuto conseguenze anche nel mondo OT, una volta che i due erano stati integrati.

- L’accresciuta complessità degli ambienti OT e la mancanza di visibilità sulle capacità di security delle terze parti sono sfide sempre più serie per le organizzazioni odierne del settore industriale.

- Il 93% delle imprese industriali impiegano già almeno una soluzione di OT security e l’85% ha a piano di incrementare i suoi investimenti in questo ambito.

- Nonostante gli investimenti in OT security siano in crescita, il 70% delle aziende continua a pensare di impiegare soluzioni specifiche del mondo IT anche per ambienti OT.

- Solo il 6% delle organizzazioni ha protetto la totalità dei propri device Windows con soluzioni di endpoint security.

Quali sono le minacce cyber che preoccupano di più l’industria

Negli ultimi dieci anni, la minaccia cyber più grave per gli effetti nocivi sulla continuità del business è stata il ransomware. Il malware che cifra i dati e richiede il riscatto può infettare i sistemi OT seguendo due strade principali: le mail di phishing oppure l’utilizzo di credenziali ottenute da precedenti data breach. Negli ultimi anni, la seconda strada è stata quella più battuta dagli attaccanti che hanno preso di mira, in modo molto specifico e con grande preparazione, le infrastrutture critiche dei diversi Paesi.

Oggi questo problema ha portato a una maggiore attenzione verso i sistemi di autenticazione forte (multi-fattore) e verso una gestione più accorta delle identità digitali. Il problema di gestire molti più accessi da remoto, del resto, è esploso negli anni della pandemia, quanto l’incremento della gestione da remoto dei sistemi di controllo industriale ha riguardato un pò tutti gli ambienti produttivi. Si consideri poi il fatto che la maggior parte delle configurazioni e dei setup dei sistemi OT sono normalmente affidati a integratori e ingegneri di terze parti specializzate, che in alcuni casi posseggono poca o nulla dimestichezza con i dettami della cybersecurity.

La superfice d’attacco è cresciuta e si è diversificata quanto mai. Molti dipendenti hanno ottenuto e mantengono tuttora lo smart working (o home working) mentre poco o niente è stato fatto per innalzare le barriere verso accessi e attività indesiderate nelle reti aziendali, fornire competenze alle persone, rafforzare i controlli, definire policy, individuare e risolvere eventuali vulnerabilità.

Ultimamente, gli attacchi ransomware si sono sempre più organizzati secondo il modello del Ransomware-as-a-Service (RaaS), che porta a una differenziazione e a una crescita di varie tipologie di criminali informatici, ciascuno con una propria specializzazione. Il RaaS ha comportato anche lo sviluppo rapido di nuovi modelli estortivi. Si può dire che una grande creatività caratterizza oggi la professione del cyber crimine: le minacce evolvono rapidamente e chi deve gestirle è costantemente impreparato.

Nel 2022, come ci si immaginava, sono emersi ecosistemi completi di RaaS che hanno sviluppato varie tecniche, da una lato quelle tradizionali di cifratura dei dati, dall’altro, la distruzione degli stessi, prendere i dati in ostaggio e richiedere il riscatto, la vendita dei dati sul dark web, minacciare clienti e fornitori di rendere pubbliche le loro informazioni, il tutto prendendo di mira settore dopo settore, in modo sempre molto mirato, l’Industria 4.0, il settore energetico, il mondo del Food, l’agribusiness, il settore della salute.