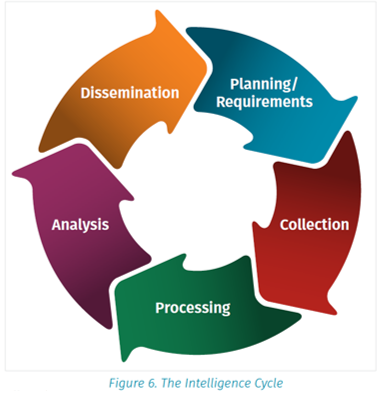

Anche nell’ambito della gestione del Cyber Risk, è oggi sempre più importante mettere al centro di tutti i processi decisionali un’attività analitica, di Cyber Threat Intelligence, volta a fornire il bagaglio di conoscenza indispensabile per comprendere e trasmettere al Top Management quali sono le minacce e le loro conseguenze, le probabilità di accadimento, lo stato di sicurezza interno ed esterno, la bontà delle misure messe in atto.

In sintesi, la Cyber Threat Intelligence è l’attività che spiega quali sono i rischi e assegna un voto al disegno della prevenzione cyber: lo fa basandosi sulla raccolta ed elaborazione di informazioni relative alle minacce in corso (con dati provenienti sia dall’interno sia dall’esterno, anche tramite varie forme di condivisione / Info Sharing con partner esterni), l’identificazione di indicatori di compromissioni (Indicators of compromise, IoC), informazioni specifiche su cosa succede quando un attacco va a segno, che possono essere condivise e forniscono un bagaglio informativo importante per riconoscere gli attacchi, prevenirli o arrestarli prontamente in futuro. Sempre con l’Intelligence è possibile calcolare la probabilità che un attacco sia portato a termine e capire come implementare le contromisure più adeguate.

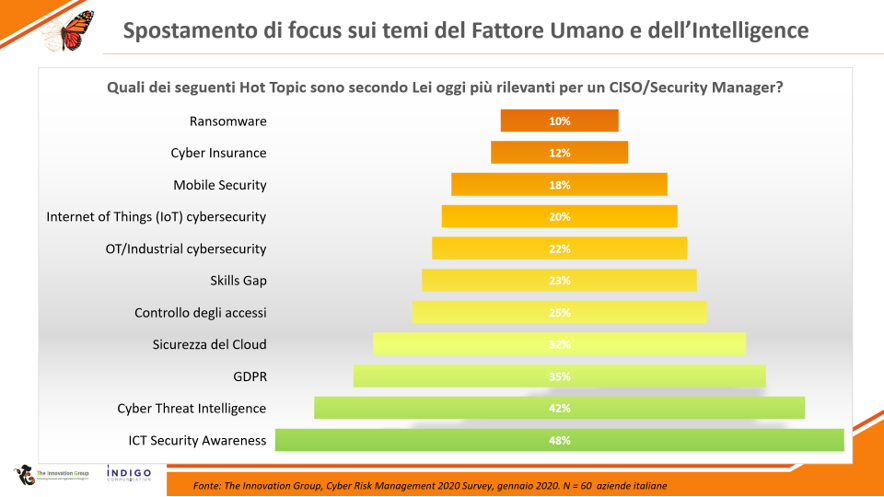

Il 2020 sarà un anno importante per la Cyber Threat Intelligence, come mostrano le risposte della survey “Cyber Risk Management 2020”, condotta tra dicembre 2019 e gennaio 2020 da The Innovation Group per misurare il livello di maturità della Cybersecurity raggiunto dalle aziende italiane: si posiziona infatti al secondo posto (dopo le attività di ICT Security Awareness) tra le attività considerate più rilevanti dai CISO.

Utilizzata oggi soltanto da 1 azienda su 2 (parlando di organizzazioni medio grandi con team dedicati alla cybersecurity, oggetto dell’indagine), questa attività viene svolta in molti casi grazie all’apporto di consulenti esterni specializzati.

Stesso risultato anche a livello internazionale, considerando la survey “2020 SANS Cyber Threat Intelligence” pubblicata di recente, secondo cui circa il 50% delle organizzazioni si sarebbe dotata ad oggi di team per seguire gli aspetti di Cyber Threat Intelligence. In questo caso, il risultato che si è visto a livello internazionale è stato lo sviluppo dei team da un numero limitato di professionisti con compiti diversi nell’organizzazione, a programmi completi dotati di risorse, staff, processi e strumenti ad hoc. Dove i processi di raccolta e analisi delle informazioni sono completi, tutta l’attività diventa molto più efficace e misurabile.

Via via che le organizzazioni matureranno il proprio approccio alla Cyber Threat Intelligence, dovranno tener presenti le seguenti osservazioni scaturite dalla survey SANS:

- La collaborazione è chiave nelle attività di intelligence

La Cyber Threat Intelligence vede la raccolta di informazioni sulle minacce ed è volta a produrre indicazioni e raccomandazioni per supportare le successive decisioni, in modo che la risposta sia il più possibile efficace: per fare tutto questo, serve un mix giusto di persone, processi, strumenti. Nessuno di questi elementi può mancare. I dati da analizzare sono moltissimi, gli analisti sono spesso sopraffatti dalla quantità di lavoro da svolgere, la collaborazione con partner esterni è quindi fondamentale (la vediamo anche nei risultati della nostra survey sulle aziende italiane).

- L’automazione aiuta a essere più efficienti

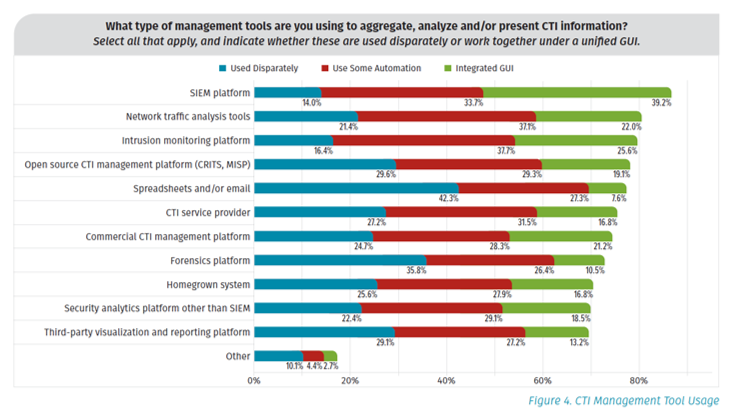

I team di analisti devono concentrarsi il più possibile sulle attività che richiedono esperienza e giudizio, e devono invece automatizzare tutti i task ripetitivi e manuali. L’indagine di SANS ha messo in evidenza che ci sono ancora possibilità per rendere più automatizzate queste attività: ad esempio, rispetto al passato, è cresciuta la raccolta semi-automatica di dati da fonti pubbliche.

- I bisogni cambiano via via che il programma di Intelligence evolve

Via via che un maggior numero di organizzazioni si specializza in questa attività, si osserva che la natura delle informazioni richieste dagli analisti cambia, non è più soltanto quella fornita da player specializzati esterni, ma comincia a comprendere dati provenienti da ambienti e strumenti interni. L’indagine SANS ha mostrato che questa evoluzione richiede un ripensamento di processi e strumenti utilizzati per le analisi.

Gli strumenti più efficaci sono quelli in grado di collezionare e analizzare grandi quantità di dati provenienti sia da data feed esterni, sia dagli ambienti interni, producendo una “Actionable intelligence” da integrare a sua volta con le soluzioni di sicurezza esistenti in azienda – in modo che i team possano collaborare attivamente anche sul fronte della risposta alle minacce.

- Documentare bene i requisiti dell’attività di intelligence

Un ambito su cui la survey sta registrando una maturità crescente – ma ancora lontana da essere ottimale – è quello relativo a documentare bene i requisiti dell’attività di intelligence. Nel 2019, solo un 30% delle aziende si era spinta a farlo: una percentuale che è salita al 50% nella survey di quest’anno. Gli analisti deputati alle attività di intelligence devono ottenere i giusti requisiti dagli altri team (ad esempio di security operation o di incident response) altrimenti la loro attività potrebbe mancare di focus nella collezione e analisi dei dati. La definizione dei giusti requisiti di intelligence è quindi prioritaria, e coinvolge più persone nell’organizzazione, per cui va documentata correttamente.

- Se l’intelligence ha valore, è sia prodotta, sia utilizzata

Per circa un 40% dei rispondenti, l’intelligence è sia prodotta sia utilizzata per ottenere una vista accurata e in real-time del rischio cyber nell’organizzazione. In aggiunta, la survey ha dimostrato che è in crescita l’interesse per la Open source threat intelligence (OSINT, si riferisce a fonti pubbliche, liberamente accessibili, in contrapposizione a fonti private o segrete), sia parlando di dati sia di strumenti. La crescita nell’uso di OSINT è circa dell’8% all’anno parlando di raccolta di dati, mentre è del 14% con riferimento a strumenti open source di threat intelligence management. In aggiunta, molti rispondenti hanno affermato di aver adottato con successo il framework MITRE ATT&CK™ (knowledge base accessibile a livello globale con le tattiche degli avversari e le tecniche utilizzate, sulla base di osservazioni reali), trovato molto utile nella gestione di alert e nella prioritizzazione della risposta.

Il tema di come ottimizzare le attività di Cyber Threat Intelligence sarà discusso in occasione del “CYBERSECURITY SUMMIT 2020”, Evento annuale di The Innovation Group sui temi della mitigazione dei rischi cyber, organizzato il prossimo 26 marzo 2020 a Roma, presso il Centro Congressi Roma Eventi Fontana di Trevi.

I TEMI affrontati nel corso del “CYBERSECURITY SUMMIT 2020”, il prossimo 26 Marzo 2020 a Roma:

- La maturità delle organizzazioni italiane in tema di Cyber Risk Management

- Best practice nella risposta: presentazione di casi aziendali in cui è stata data una risposta positiva in caso di attacco

- I trend del cyber crime globale e le attività ostili degli Stati

- Il valore per il business della cybersecurity: come misurare l’adeguatezza e l’efficacia del sistema di controllo della cybersecurity

- Disegnare un programma Risk-Based di cybersecurity e qualificare il livello di Cyber Insurance richiesto

- Aumentare il livello di consapevolezza e prevenzione in azienda

- Gestione integrata del rischio: l’importanza delle informazioni e gli ambiti di intervento

- La gestione degli incidenti e dei Data Breach alla luce della direttiva NIS e del GDPR

- Ispezioni, sanzioni e responsabilità: stato dell’arte della compliance al GDPR

- Conquistare il cliente con un giusto equilibrio tra Data Protection e Customer Experience.

Registrati subito!

Qui l’Agenda del Cybersecurity Summit 2020.

Qui la pagina per la Registrazione.