Oggi ogni organizzazione, di qualsiasi settore, dimensione e Paese di origine, deve confrontarsi con il rischio di un attacco cyber: spesso però l’azione difensiva è incerta e insufficiente. Consideriamo ad esempio qual è lo stato attuale di sicurezza degli endpoint, PC e notebook utilizzati in gran numero dai dipendenti e collaboratori dell’azienda. Sappiamo che possono essere il principale veicolo di attacchi estremamente diffusi come Phishing, malware e ransomware (secondo le più recenti indagini, quelli maggiormente osservati dalle aziende). Nel 2017 un esempio di un attacco di questo tipo è stato WannaCry, il cryptoworm che nel giro di pochi giorni si è propagato in 150 Paesi. Con misure difensive migliori sugli endpoint, l’emergenza WannaCry in molti casi avrebbe potuto essere evitata.

Quali sono oggi le principali sfide per una corretta sicurezza degli Endpoint? Ne parliamo in questa intervista con Massimo Carlotti, Sales Engineer – Italy and South EMEA di CyberArk.

Massimo Carlotti. Sono diversi gli aspetti che preoccupano: da un lato, è dimostrato dai fatti che un attacco può superare il tradizionale perimetro e i tipici controlli di sicurezza sugli endpoint. Un attacco mirato riesce a fare breccia, sfruttando il fattore umano, e portare l’attaccante a compromettere tutto quello che vuole. Serve quindi avere non tanto soluzioni puntuali ma un’architettura complessiva, una stratificazione di metodi di protezione diversi, complementari e collaboranti, per essere in grado di proteggere i sistemi, bloccare e contenere tutte le minacce, anche quelle non codificate (e non parlo solo di zero-day).

Inoltre, ci sono comportamenti degli utenti che in particolari situazioni diventano malevoli, pur non essendolo intrinsecamente. Oggi un Application Control serio non può più basarsi su un semplicistico white listing/ black listing, perché questo non basta più. Gli utenti possono essere dotati di applicativi che, seppure non malevoli, devono essere contenuti nelle loro possibilità. Con alcune delle loro funzioni consentite e altre no in base a quello che l’azienda decide essere lecito. Ad esempio, potrebbe succedere che un applicativo legittimo debba essere ristretto negli accessi a risorse di rete, o che ci siano altre esigenze ancora più granulari. C’è quindi un tema di enforcement di policy aziendali, di prevenzione di comportamenti scorretti, download di applicazioni non verificate, riduzione della superficie di attacco.

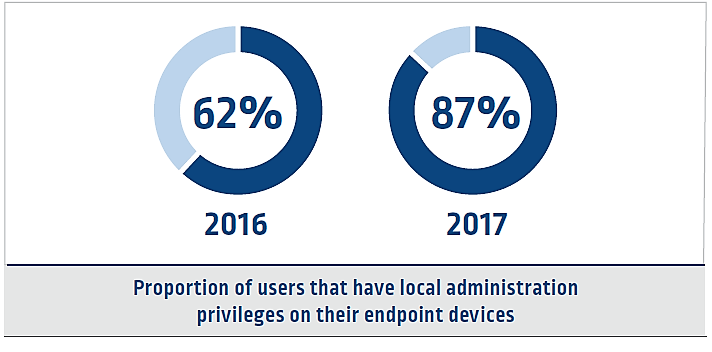

Terzo tema molto critico: la necessità di togliere privilegi di amministrazione agli utenti. Purtroppo, questa è una situazione estremamente diffusa, anzi, secondo la ricerca “Global Advanced Threat Landscape Report 2018” di CyberArk, è anche peggiorata. Il numero di utenti a cui sono lasciati diritti amministrativi sull’endpoint è passato, dal 2016 al 2017, da un 62% a un 82%. Sembra quindi che in azienda, invece di seguire le best practice di settore, restringere i diritti e aumentare i controlli, si tenda a permettere agli utenti di fare in autonomia sempre più operazioni con credenziali privilegiate. Questo naturalmente aumenta di molto il rischio che le credenziali con privilegi possano essere compromesse e quindi utilizzate per un attacco.

Fonte: Global Advanced Threat Landscape Report 2018, CyberArk

Fonte: Global Advanced Threat Landscape Report 2018, CyberArk

TIG. Quali sono oggi i controlli di sicurezza maggiormente presenti a livello di endpoint e come intervenire per migliorare la situazione?

Massimo Carlotti. Oggi abbiamo una stratificazione di soluzioni sia di Operation (aggiornamenti applicativi, patching) sia di sicurezza sull’endpoint. Le misure di sicurezza più diffuse hanno tipicamente una funzione reattiva in caso di rilevazione di una minaccia cyber. L’antivirus è oramai una commodity che si suppone abbiano tutti, per cui il trend è quello di aggiungere un ulteriore livello di risposta a problematiche più avanzate (in grado di eludere i normali controlli antivirus).

Ad esempio, una protezione analitica o preventiva basata su un agent presente sull’endpoint permette di valutare se il comportamento del client si discosta da curve di comportamento plausibili, tramite machine learning e statistiche inferenziali. Una volta rilevato uno scostamento, il sistema risponde alla domanda se si tratta di un problema di sicurezza oppure no, in base a pattern noti.

Questo approccio normalmente richiede molte risorse (centralizzate o distribuite, a carico degli agent) e comunque non garantisce la rilevazione di ogni minaccia o situazione di rischio. Inoltre, rimaniamo in uno scenario da “corsa agli armamenti”, con attacchi ed agenti di sicurezza che si rincorrono in un’escalation senza fine. CyberArk ha deciso di adottare un approccio differente e “complementare”, unire funzionalità di

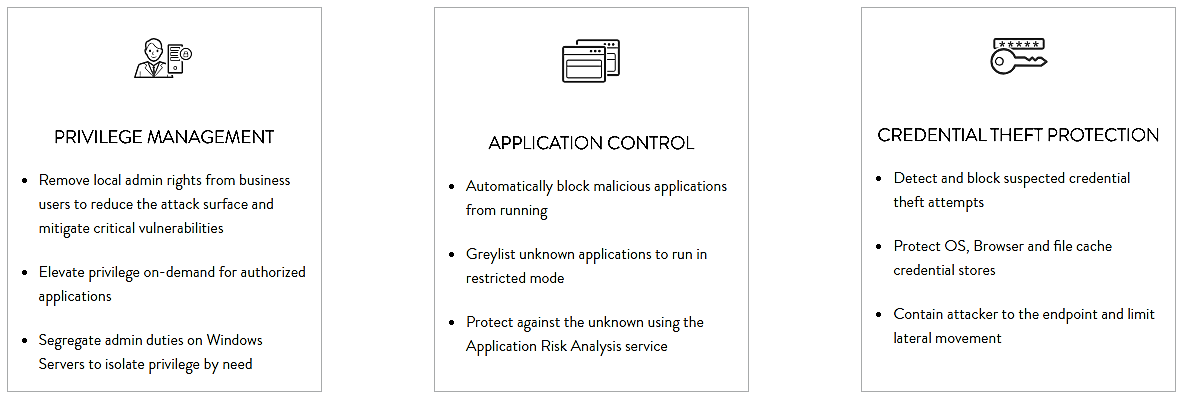

- Application Control granulare, che non ragiona solo per bianco/nero ma può consentire agli applicativi di girare con eventuali restrizioni nelle loro facoltà per tutelare gli asset aziendali (risorse di rete, tipi file, share di rete, cartelle locali, …);

- Privilege Management locale alle macchine protette da agent perché sia possibile attuare criteri di Least Privilege senza inficiare l’operatività degli utenti;

- Credential Theft Prevention, per rilevare o bloccare eventuali pattern di compromissione di credenziali in uso sul sistema (dump LSASS, password salvate nei browser, …);

- Integrazione con risorse di Automated Threat Intelligence esterne (offerte da CyberArk con il suo Application Risk Analysis Service o da altri interlocutori terzi) alle quali viene affidato il compito di analizzare eventuali applicativi o componenti sospetti per ottenere un Risk Score senza appesantire l’infrastruttura aziendale, coordinate da un set di policy per garantire protezione ed ergonomia per gli utenti finali.

Il Privilege Management è un metodo efficace per gestire i privilegi dell’utente finale, ma la loro rimozione non basta per impedire che applicativi malevoli possano arrecare danno (si pensi alla componente Ransomware di Wannacry, al quale bastano i privilegi di un utente standard per cifrare i file), mentre le tecnologie Application Control prevengono attacchi offrendo visibilità e controllo su quali applicativi sono autorizzati all’esecuzione. L’uso congiunto di queste tecniche può fare la differenza. Un altro grande vantaggio della soluzione CyberArk è che l’agent è molto leggero, con un footprint minimo in termini di consumo di risorse elaborative dell’endpoint.

Per i gestori della soluzione, invece, si è puntato su una Console Centralizzata che garantisca una buona usabilità ed ergonomia, per consentire una costruzione veloce e semplice eppure puntuale delle policy (mediante strumenti guidati, possibilità di definire risorse aziendali affidabili per garantire un livello di “trust” a quanto proveniente da tali fonti quali share sistemi di distribuzione software, publisher noti, …).

TIG. Qual è l’approccio invece seguito per ridurre la superficie di attacco eliminando l’utilizzo di credenziali privilegiate, secondo il principio del Least Privilege spesso citato come best practice di cybersecurity?

Massimo Carlotti. L’obiettivo deve essere quello di minimizzare l’uso di credenziali con privilegi a livello locale da parte degli utenti, senza però impedirgli di effettuare, quando serve, le operazioni che gli vengono permesse in specifici momenti. Per abilitare questo “controllo circoscritto e minimo”, quando un’attività è ritenuta legittima e viene permessa una singola operazione puntuale, CyberArk Endpoint Privilege Manager permette di elevare i privilegi solo nelle circostanze definite dalle policy aziendali come consentite. L’effetto positivo è che sulle macchine non possono essere eseguiti processi non autorizzati preventivamente.

Dunque si fa in modo che l’utente possa operare nei limiti di quanto ritenuto opportuno ai fini lavorativi, ma senza (troppi) privilegi: in questo modo si impedisce l’esecuzione di processi non esplicitamente autorizzati.

TIG. Qual è la situazione odierna con riferimento al Privileged Account management?

Massimo Carlotti. Oggi servirebbe molta più attenzione dei Responsabili della Sicurezza al tema della gestione delle credenziali con privilegi: secondo la nostra ricerca infatti, mentre oltre la metà (il 58%) dei professionisti della security afferma che l’antivirus è aggiornato, e il 52% dice che le patches sono applicate correttamente, solo il 33% afferma di adottare principi di Least Privilege.

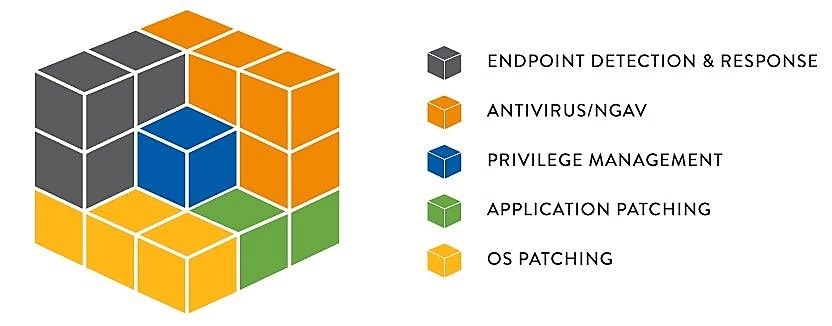

Come riporta la figura sotto in modo schematico, intorno all’endpoint si sono stratificate varie soluzioni, ma nel complesso girano tutte intorno a un punto debole, la gestione dei Privilegi: quindi se l’attacco ha successo e viene fatta breccia, il “centro” è debole. CyberArk lavora quindi al cuore della situazione, facendo collaborare least privilege e application control, per un client intrinsecamente protetto, senza rinunciare alle altre tecnologie.

Quando incontriamo i clienti, teniamo a chiarire che questo approccio andrebbe applicato in generale e che quando parliamo di Endpoint, ci riferiamo ad una logica di architettura in cui un nodo esegue o fruisce di processi; pertanto non escludiamo i Server dall’applicazione del medesimo approccio e della medesima soluzione (che in questo modo possono mantenere una configurazione “integra”). Questo permette omogeneità nella gestione e pervasività della soluzione di sicurezza risultante. In diverse occasioni, clienti che ci hanno incontrato per parlare degli Endpoint tradizionalmente intesi (i computer degli utenti finali) hanno scelto di adottare la nostra soluzione partendo proprio dai Server, per poi estendere la copertura ai Client.

INTERVISTA A:

MASSIMO CARLOTTI,

Sales Engineer – Italy and South EMEA di CyberArk

A cura di: ELENA VACIAGO

Associate Research Manager, The Innovation Group

Accedi al “Global Advanced Threat Landscape Report 2018” di CyberArk.

Per maggiori informazioni sull’offerta CyberArk di Endpoint Protection.