Tra i punti chiave emersi dalla “Latest Intelligence” di gennaio 2018 di Symantec, rivolta a studiare l’evoluzione del panorama generale dei cyber threats attraverso la propria rete globale di intelligence, si apprende che la botnet di Necurs (la più grande botnet di spam al mondo) è passata a spingere soprattutto mail collegate alle criptovalute, una finta mail con malware che sarebbe in teoria stata inviata dall’FBI e una minaccia Mobile che afferma “Congratulazioni, hai vinto! ”.

Malware

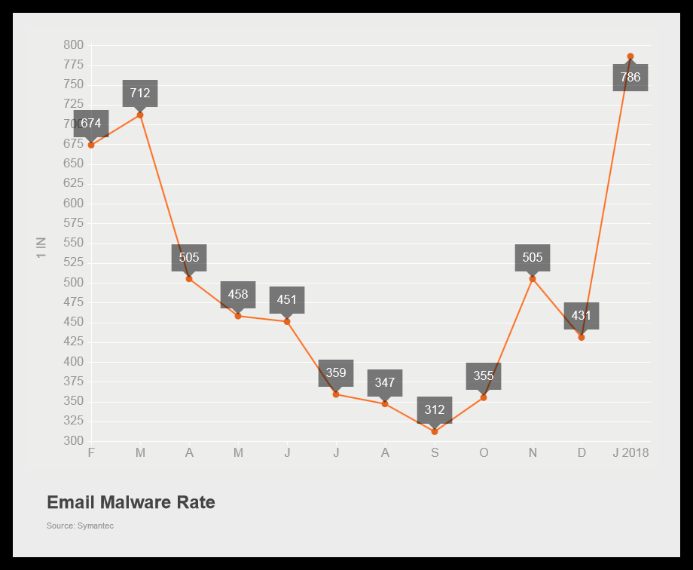

Secondo l’ultima uscita del Monthly Threat Report di Symantec, il tasso di email contenenti malware è notevolmente diminuito nel mese di gennaio 2018: come riporta la figura, si è passati in 1 mese da un tasso di 1 su 431 mail, a 1 su 786 mail. Questo trend riporta la situazione di gennaio a quella che era circa un anno fa, al primo trimestre del 2017: in entrambi i casi la ragione sarebbe da ricondurre all’arresto di una particolare botnet, la Necurs. Quest’anno la motivazione sarebbe che chi gestisce questa botnet avrebbe cambiato strategia molto di recente, passando dall’invio di email contenenti malware ad altre forme di attacco sempre via posta elettronica.

La più interessante di queste truffe sembra essere una nuova campagna con schema “pump-and-dump” (pompa e sgonfia, tipica frode finanziaria che consiste nel far lievitare artificialmente il prezzo di un’azione) per spingere criptovalute. Non è la prima volta che Necurs è stata coinvolta nell’invio di e-mail pump-and-dump, anche se in precedenza spingeva una criptovaluta “minore”, denominata Swisscoin. Alcune dei messaggi nell’oggetto delle e-mail più comuni sono del tipo:

Could this digital currency actually make you a millionaire?

This crypto coin could go up fifty thousand percent this year

Let me tell you about one crypto currency that could turn 1000 bucks into 1 million

Forget about bitcoin, there’s a way better coin you can buy.

È possibile che i gestori di Necurs stiano testando il funzionamento delle criptovalute, e che questo spostamento di interesse sia la causa della riduzione delle email con malware. Tuttavia, la più grande campagna di e-mail dovuta alla botnet Necurs a gennaio è stata una comune truffa per siti di incontri virtuali. L’oggetto della mail riportava un semplice “Hi!” e era un tentativo ingenuo per entrare in contatto con il destinatario della mail per un potenziale incontro romantico. Tali truffe generalmente si concludono con una richiesta alle vittime di denaro, anche per importi contenuti: un tipo di frode che solo in UK ha generato un business da 33 milioni di sterline all’anno!

Spam

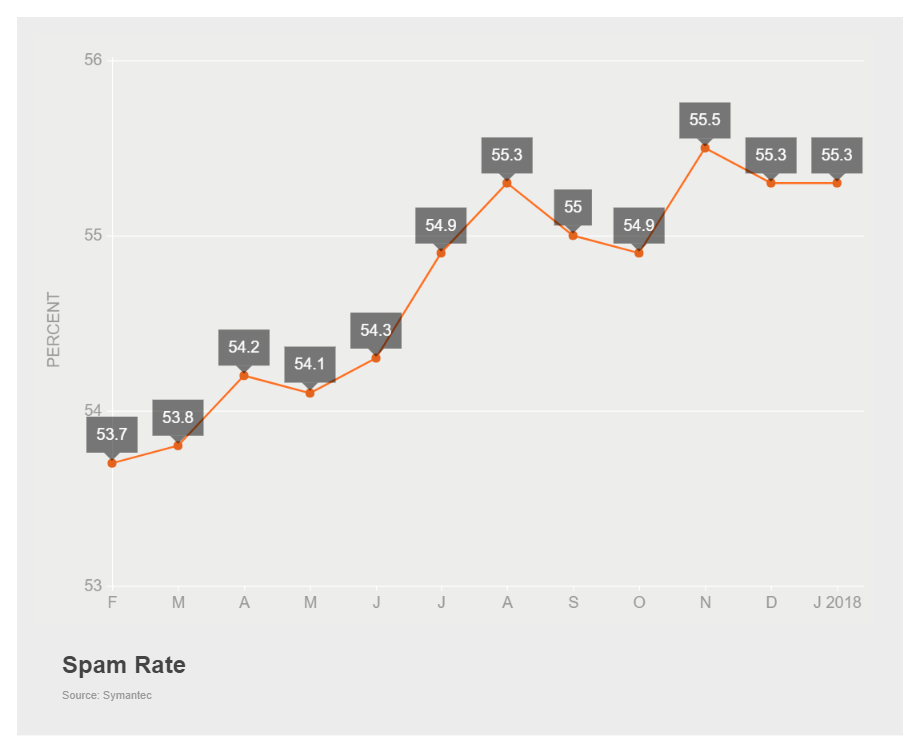

Il tasso di spam complessivo è rimasto costante a gennaio, tornando a crescere a quota 55,3% in febbraio.

Una recente campagna di spam che pretende di provenire dall’FBI è stata vista dai cittadini statunitensi a gennaio. Le mail, che sembrano essere messaggi dalla divisione Internet Crime Complaint Center (IC3), informano il destinatario che sono il risarcimento dovuto a un precedente attacco informatico. La mail chiede loro di compilare un modulo allegato per richiedere il risarcimento monetario: in questo modo i malcapitati installano un malware sul proprio dispositivo!

Phishing

Secondo l’analisi del Monthly Threat Report di Symantec, il tasso di phishing è diminuito leggermente a gennaio, con 1 mail di phishing su 2.836.

Una vecchia e famosa truffa malware per PC desktop è di recente passata ai dispositivi mobili. Questa truffa del tipo “Hai vinto” esiste da anni e, oltre ad essere stata adattata ai dispositivi mobili, segue un processo già noto. Infatti, l’utente è diretto a una pagina fraudolenta con tecniche di spoofing – simile a quella di una nota catena alimentare – che fa finta di offrire promozioni o premi se l’utente compila un modulo di sondaggio. I moduli richiedono all’utente di inserire informazioni personali che, se fornite, vengono inviate a un server remoto, presumibilmente per essere utilizzate in ulteriori truffe o per furti d’identità.

Per una visione più ampia sui trend del malware accedi direttamente alla pagina di Latest Intelligence di Symantec.