Il difficile lavoro del Chief Information Security Officer – Parte 3

Nella prima parte del nostro excursus sul ruolo del Chief Information Security Officer abbiamo visto come il suo sia un lavoro complesso, forse a volte ben retribuito, ma visto sempre e comunque dagli altri componenti della élite dei manager (la C-suite, fatta da CEO, CFO, CRO, CIO, ecc.) come un’attività tecnica spesso di intralcio al core business dell’azienda.

Abbiamo visto anche, nella seconda parte, quali dovrebbero essere i principi base del suo operato: una sorta di “manifesto” cui ispirarsi per svolgere bene il proprio lavoro e farsi apprezzare dal Board.

Ma come sarà il CISO del futuro? E quale traguardo temporale ci poniamo per immaginarcelo in azione? Con la digital disruption attualmente in atto, il 2020 è una data già troppo lontana per azzardare previsioni?

Guardando al futuro, è molto probabile che i CISO saranno più allineati al business e maggiormente orientati alle vendite. Inoltre essi saranno più sensibili alla protezione e valorizzazione degli asset della propria azienda in termini di assegnazione della titolarità delle attività e di assunzione di responsabilità. Vediamo perché.

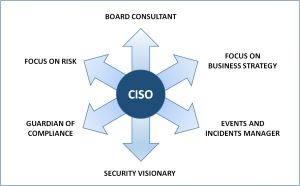

Abbiamo sintetizzato in Figura 1 quelle che idealmente dovrebbero essere le caratteristiche del Manager responsabile della sicurezza degli anni a venire: ne viene fuori una figura a tutto tondo, orientata al business, consapevole che la sicurezza è diventata una componente imprescindibile di quanto viene fatto in azienda; che sa farsi ascoltare dagli altri Manager ed è in grado di aiutarli e non di intralciarli nello sviluppo delle loro attività di business; ma che soprattutto conosce il suo lavoro, anzi è un “visionario” della sicurezza, per contrastare il crescente attivismo dei propri nemici. Torneremo più tardi su questo aspetto.

Figura 1 – Il profilo del Chief Information Security Officer del 2020

Fonte: The Innovation Group, novembre 2015

Secondo il Deloitte’s CISO Transition Lab, i Chief Information Officer devono essere:

- Strateghi: devono saper indirizzare il business ed allineare ad esso le scelte sul rischio cyber, innovando ed interpretando i cambiamenti in atto, in modo da gestire il rischio attraverso investimenti di valore (di cui è possibile valutare il ritorno)

- Consiglieri: devono integrarsi con il business, educando, consigliando ed influenzando le attività che hanno implicazioni di rischio di cyber

- Custodi: devono proteggere gli asset di business, comprendendo il panorama delle minacce e gestendo l’efficacia del programma di rischio informatico

- Tecnologi: devono saper valutare ed implementare le tecnologie e gli standard di sicurezza, costruendo le competenze organizzative.

Ebbene, secondo Deloitte oggi i CISO spendono tre quarti del loro tempo come “custodi e tecnologi”, per garantire gli aspetti tecnici di “prevention, detection and response”, mentre in futuro quegli aspetti non dovranno rappresentare più di un terzo della loro attività. I loro compiti preminenti saranno quelli di occuparsi, insieme agli altri Manager, del successo dell’azienda per cui lavorano.

Qui si torna a parlare di “visione della sicurezza”!

Oggi tutti coloro che lavorano contro la sicurezza, per minare la stabilità degli Stati, per mettere a rischio la reputazione delle Imprese, per cercare di copiare prodotti, carpire la proprietà intellettuale o semplicemente estorcere soldi o perpetrare truffe finanziarie, hanno un unico semplice scopo criminale: entrare nel cuore di una azienda attraverso il sistema informatico. Così come sono semplici le competenze che devono avere: ai criminal hacker sono sufficienti conoscenze tecniche ed abilità di programmazione, per sfruttare le vulnerabilità presenti nei sistemi e nelle reti informatiche, o per progettare banali ma micidiali attacchi di social engineering .

Viceversa, a coloro che devono difendere il sistema informatico da quegli attacchi non basta sapere quali difese innalzare, essi devono innanzitutto conoscere l’azienda in cui lavorano, conoscerne il business, conoscere gli asset di cui dispone, le sfide commerciali, le opportunità che si presentano, saper tessere relazioni e spiegare umilmente dove anche la sicurezza rappresenta un’opportunità commerciale.

Gli esempi per vedere la sicurezza come asset e per incrementare le vendite non mancano: quale cliente di una banca, di una telco, di un’azienda di servizi, dall’energia alla salute, dal benessere al divertimento, accetterebbe di intrattenere rapporti o si fiderebbe di un’azienda che non è in grado di garantire sicurezza e riservatezza dei beni e delle informazioni che vengono loro affidati? Oggi poi, con il diffondersi esponenziale degli oggetti connessi alla rete, la cosiddetta Internet of Things, c’è da aspettarsi che presto anche i beni di consumo dovranno certificare sulla confezione non solo di essere conformi alle norme di qualità e di sicurezza “passiva” (quelli per intenderci che sono etichettati con il marchio “ ”) ma di essere anche “cybersicuri”. Sotto la spinta della crescente richiesta di sicurezza, anche gli organismi di certificazione internazionali finiranno col fissare le regole per definire la cybersecurity di un prodotto: perché non precederli e farne un argomento di vendita? Nessuno oggi vorrebbe correre il rischio che, ad esempio, il controllo della propria autovettura finisca, nel bel mezzo di un viaggio, nelle mani di un estraneo, eppure è stato dimostrato che potrebbe succedere.

A cura di: Franco Vigliano, The Innovation Group