Tra le minacce informatiche più gravi dei prossimi anni, oltre alla proliferazione di destructive worms, come abbiamo vissuto nel 2017 WannaCry e NotPetya (che sfruttavano l’exploit sottratto all’NSA EternalBlue rivolto ai servizi file sharing SMB Windows), le aziende dovranno fare attenzione alle azioni cyber che prendono di mira la loro Supply Chain.

È quanto hanno dichiarato, con un alert uscito congiunto a inizio aprile, il National Cyber Security Center (NCSC) UK – centro britannico dedicato ai temi della sicurezza informatica – e la National Crime Agency (NCA), con l’uscita del Report sullo stato delle minacce cyber alle aziende del Regno Unito (Cyber Threat to UK Business Industry 2017-2018 report). Dall’analisi emerge un 2017 estremamente impegnativo in termini di sicurezza informatica: oltre a dover combattere malware, spionaggio e altre minacce informatiche tradizionali, il Regno Unito ha dovuto infatti contrastare il ransomware globale WannaCry, epidemia che ha messo KO il servizio sanitario nazionale.

Secondo il report, tra ottobre 2016 e la fine del 2017 il NCSC ha registrato 34 attacchi informatici significativi – hanno richiesto una risposta intergovernativa – e in aggiunta altri 762 incidenti meno gravi – hanno riguardato singole organizzazioni.

Tuttavia, c’è un ambito che il NCSC e l’NCA UK ritengono sia una minaccia crescente e spesso trascurata dalle aziende, indipendentemente dalla bontà della strategia interna di cybersecurity: la catena di approvvigionamento, o la Supply Chain. “È evidente che, anche se un’organizzazione dispone di un’eccellente sicurezza informatica, non è possibile garantire che le terze parti della supply chain si siano dotate degli stessi standard. Di conseguenza, gli hacker possono sfruttare la parte più vulnerabile di una catena di approvvigionamento e raggiungere ugualmente l’obiettivo che si pongono” viene dichiarato nel report.

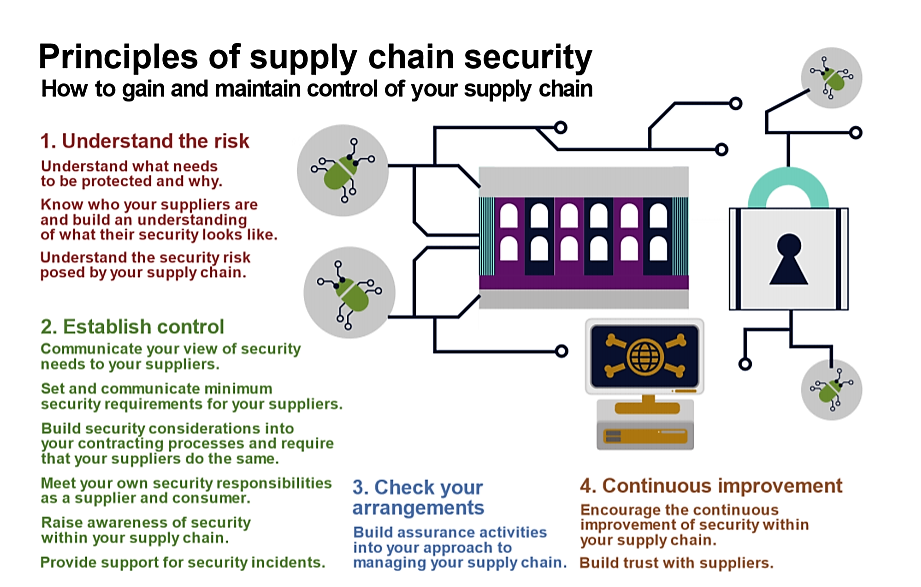

I principi per la Supply Chain Security: le linee guida del NCSC UK

Alcuni esempi di attacchi andati a segno sfruttando le supply chain sono stati lo scorso anno:

- CCleaner: a settembre 2017, l’editore del popolare software di protezione della privacy e pulizia dei registri di sistema CCleaner, la società Piriform, ha annunciato che alcune versioni dell’applicativo erano state manomesse da un gruppo di hacker. Era stato inserito un malware che è stato così scaricato in 2,7 milioni di copie distribuite tra il 15 agosto e il 12 settembre 2017: il malware analizzava il PC colpito e in alcuni casi installava un donwloader (per permettere agli attaccanti di infiltrare nuovo malware). In definitiva, il downloader è stato trovato su 40 macchine di aziende high tech, segnale che tutta l’operazione aveva degli obiettivi molto mirati.

- Attacco NotPetya: anche in questo caso, il worm distruttivo è stato propagato inizialmente in Ucraina (il 27 giugno 2017, il giorno precedente alla festa nazionale ucraina Constitution Day) sfruttando il download di un software legittimo (MeDoc, un’applicazione fiscale molto utilizzata nel Paese) che era stato però infettato con il worm. NotPetya, una volta installato in una rete, si propagava in modo molto veloce anche verso terze parti che collaboravano con aziende Ucraine: in questo modo – come nel caso di WannaCry – è diventato una minaccia globale danneggiando gravemente aziende come Cadbury’s, FedEx, Merck e Moller-Maersk (quest’ultima ha dichiarato perdite per 350 milioni di euro legate all’attacco informatico).

- Operazione Cloud Hopper: nell’aprile del 2017 i ricercatori di sicurezza individuarono una campagna (si suppone di cyber-spionaggio cinese, ricondotta al gruppo di hacker APT10) che faceva leva su MSP (Managed Service Provider), fornitori di servizi IT di moltissimi paesi del mondo che gestivano per i clienti aspetti critici come la mail o le applicazioni in cloud. Obiettivo ultimo degli hacker era in realtà quello di arrivare, tramite i sistemi gestiti dagli MSP, ai target finali, aziende del settore engineering, industrial manufacturing, retail, energy, farmaceutico, TLC, oltre che enti governativi di mezzo mondo.

- Scandalo Facebook – Cambridge Analytica. In questo caso, Mark Zuckerberg, CEO di Facebook, ha dovuto rispondere (davanti al Congresso USA e in definitiva di fronte a tutto il mondo) del cattivo funzionamento di una App apparentemente innocua di una terza parte. L’App ha consentito in realtà di estrarre da Facebook dati prima per circa 300.000 utenti, poi anche quelli di tutte le loro connessioni, raggiungendo in questo modo 50 milioni di profili. Dati che sono poi stati venduti dal ricercatore che aveva sviluppato l’App, Aleksandr Kogan, a una società terza, Cambridge Analytica, che partendo da questi ha realizzato profili per inviare messaggi personalizzati durante la campagna presidenziale di Trump. Facebook, riconoscendo il calo di fiducia da parte degli utenti, ha annunciato che sta già verificando tutte le App delle terze parti (chi rifiuta l’audit sarà escluso dalla piattaforma), e per il futuro si impegna a limitare i dati a cui le App avranno accesso, oltre che rimuovere l’accesso ai dati per le App non utilizzate negli ultimi 3 mesi. Inoltre gli utenti avranno a disposizione un tool per verificare chi ha accesso ai propri dati o per revocare l’accesso.

Gli attacchi alla supply chain rappresentano quindi oggi una delle prime minacce, e richiedono una nuova attenzione da parte delle organizzazioni. Al fine di prevenire gli attacchi della catena di approvvigionamento, NCSC e NCA raccomandano alle organizzazioni di seguire il principio del “minimo privilegio”, ossia di fornire alle parti esterne l’accesso minimo possibile ai dati.

Altre raccomandazioni su come affrontare il Rischio delle Terze Parti (Supply Chain Cyber Risk) sono presenti in un interessante articolo “Supply chain security: Controlling third-party risks” di Eric Cole del SANS Institute. Riportiamo un estratto.

“Nel trattare con terze parti, è fondamentale ricordare che un’organizzazione può trasferire responsabilità gestionali, ma non può trasferire la responsabilità legale (liability). In altre parole, spetta alla singola azienda assicurarsi che una terza parte stia implementando correttamente la sicurezza” afferma testualmente Eric Cole.

Le prime domande che un’azienda deve porsi sulla sicurezza della Supply Chain secondo Cole sono:

- La mia azienda lavora con terze parti (partner commerciali, fornitori di servizi, individui o chiunque non sia un dipendente)?

- Chi di questi ha accesso ai sistemi sulla rete dell’organizzazione?

- Chi riceve e-mail o dati che contengono informazioni organizzative o sensibili?

Nel trattare con terzi, è anche importante prendere in considerazione il tipo di informazioni che vengono trasferite e se ci sono norme ad esso associate. I dati delle carte di pagamento ad esempio hanno set di requisiti per controllare in che modo un’organizzazione deve trattare con terze parti.

Una volta che un’organizzazione ha identificato tutti i fornitori della sua catena di approvvigionamento, deve rivolere a ciascuna terza parte le seguenti domande:

- Ci sono dati sensibili che risiedono su PC del fornitore? In tal caso, quali informazioni e dove sono archiviate?

- Quali sono i meccanismi di classificazione e protezione dei dati in uso?

- Esistono politiche di sicurezza con sezioni specifiche per la gestione di dati di proprietà di terzi?

- Il fornitore registra tutti gli accessi da parte delle sue persone alle proprie informazioni? Per quanto tempo sono conservati i registri e dove sono memorizzati?

- Le informazioni sull’attività rispetto alla propria azienda sono segmentate rispetto a quelle di altri clienti?

- In che modo il fornitore monitora e rileva potenziali violazioni e in che modo la propria azienda sarà informata in caso di violazione?

Un’ulteriore serie di raccomandazioni per la gestione della sicurezza delle terze parti sono quelle fornite da Steve Earley in “6 Best Practices that Reduce Third-Party Cybersecurity Risk”, in cui si raccomandano le seguenti azioni, volte soprattutto a migliorare la data protection e la garanzia di privacy lungo la supply chain:

- Sviluppare una lista dei propri vendor che potrebbero potenzialmente essere causa di un data breach.

- Identificare tutti gli asset esposti alle terze parti, oltre che gli asset presso altre aziende in cui sono conservati dati dell’azienda.

- Gestire bene la relazione con i fornitori, in modo da essere in grado di conoscerne la rispettiva “cyber hygiene” (le buone pratiche di cybersecurity per mantenere un sano ambiente operativo).

- Mantenere il controllo nel tempo, rivedendo periodicamente lo stato di sicurezza dei fornitori.

- Considerare tutti i possibili “scenari di rischio” in cui un hacker sfrutta le terze parti per arrivare a colpire la propria azienda.

- Prepararsi a mitigare il rischio e ad affrontare un possibile incidente.

Il tema è chiaramente in evoluzione, ma la sua rilevanza troppo spesso è sottovalutata dalle aziende. Il nuovo regolamento EU sulla privacy, GDPR, dedica un’attenzione specifica alle garanzie di sicurezza offerte dalle terze parti, sottolineando che rimane poi responsabilità della singola azienda dimostrare (“accountability”) di aver attuato tutte le verifiche del caso.

A cura di:

Elena Vaciago, The Innovation Group