Come affrontare il rischio Kinetic-Cyber per proteggere le infrastrutture critiche del Paese? Ne abbiamo parlato, in questa intervista, con Angelo Gazzoni, Country Manager Italia di Hexagon Safety & Infrastructure.

TIG. Da 25 anni Hexagon è un player della public safety & security per quanto riguarda la protezione delle infrastrutture critiche a livello Paese (reti elettriche, trasporti, aeroporti). Come si colloca il rischio Cyber rispetto alla tradizionale sicurezza fisica?

Angelo Gazzoni. Queste infrastrutture sono composte da asset o sistemi, fisici o virtuali, vitali per il funzionamento di una nazione e la cui distruzione o ridotta operatività può causare impatti significativi sulla sicurezza di cose o persone, sul mantenimento della stabilità sociale della Paese e sulla sicurezza economica nazionale. Parliamo di servizi di telecomunicazione, trasporti locali e nazionali, energia, acqua, banche, enti governativi centrali o periferici, servizi sanitari ecc.

Quando un cyber attacco è finalizzato al sabotaggio di infrastrutture critiche per creare il caos e destabilizzare l’ordine pubblico, non ci si può limitare a gestire solamente la componente IT: lo stato di crisi va gestito nel suo insieme, trattando in modo coordinato cause ed effetti, informatici e reali.

TIG. Quali sono le ragioni per considerare oggi pericolose minacce di tipo informatico rivolte alle infrastrutture critiche?

Angelo Gazzoni. Oggi non esiste più un confine netto tra sicurezza cyber e quella fisica pertanto bisogna operare in un’ottica di Kinetic-Cyber Security che è volta a gestire quella classe di cyber attacchi in grado causare direttamente o indirettamente danni reali, sfruttando la vulnerabilità dei sistemi informatici e dei processi che questi governano. Grazie alla corsa all’automazione e la digitalizzazione, abbiamo assistito negli ultimi anni ad una forte spinta verso la gestione informatizzata delle infrastrutture fondamentali per il funzionamento del Paese, dando quindi vita a dei CPS (Cyber Physical Systems) che integrano e coordinano risorse computazionali e fisiche, tipicamente tramite sistemi ICS (Industrial Control Systems) o SCADA (Supervisory Control And Data Acqusition). Recentemente inoltre, anche grazie ad ingenti investimenti pubblici, si è accelerato molto il processo di digitalizzazione, favorendo lo sviluppo di Industria 4.0 e la diffusione di sistemi di IoT. Se da un lato questo è stato un fatto positivo, in quanto ha favorito efficienza gestionale e possibilità operative addizionali, per contro ha introdotto elementi di vulnerabilità, perché i sistemi ICS sono stati pensati per essere utilizzati in ambienti isolati: renderli accessibili in rete ci espone a più rischi.

TIG. Abbiamo evidenza di attacchi cyber che hanno avuto successo nel caso di sistemi Cyber-Physical? quali scenari di attacco possiamo quindi immaginarci oggi per l’ambito delle Infrastrutture Critiche?

Angelo Gazzoni. Possiamo fare diversi esempi di Kinetic-Cyber: uno è il cyber attack che nel 2014 ha danneggiato un’acciaieria in Germania. Gli hacker sono riusciti a penetrare nel sistema informatico che si occupava direttamente della produzione, mettendo fuori uso singoli componenti del sistema di controllo degli altiforni, fino a che l’intero sistema ha smesso di funzionare, con conseguente danno all’impianto.

Un altro caso è quello provocato dal virus Stuxnet che ha riguardato l’impianto di arricchimento dell’uranio di Natanz in Iran. Il virus, intervenendo sul sistema ICS di migliaia di centrifughe, ne ha aumentato la velocità fino a portarle a ruotare fuori controllo, causandone così la distruzione.

Lo stesso attacco WannaCry di poche settimane fa ha messo in ginocchio il sistema sanitario britannico (NHS), con enormi problemi causati all’operatività, ed ha minato in modo significativo la capacità di erogare servizi sanitari, arrivando fino a mettere in pericolo di vita le persone.

Pensiamo a cosa succederebbe se un attacco cyber mandasse in tilt i semafori di una città, se spegnesse i sistemi di condizionamento di una metropolitana, se minasse i sistemi di controllo della circolazione dei treni o se mettesse fuori uso i sistemi di distribuzione dell’energia elettrica creando un black-out: intervenire sulla causa ponendo rimedio al problema di tipo informatico non è sufficiente per ristabilire una situazione di normalità. Bisogna gestire una serie di task informativi, intervenire sul campo per fare attività tecnica, gestire situazioni di pericolo in cui si trovano persone, riparare danni, dialogare con forze di pubblica sicurezza, prestare soccorso, fornire supporto, dare informazioni ecc.

TIG. Come gestire quindi in modo integrato sicurezza fisica e informatica per le infrastrutture critiche? Quale dovrebbe essere quindi un approccio corretto alla protezione degli snodi nevralgici del Paese?

Angelo Gazzoni. Occorre applicare un approccio olistico per la sicurezza delle infrastrutture critiche che tenga in considerazione nel suo insieme di aspetti di sicurezza informatici e fisici, in modo da garantire la resilienza dell’organizzazione nella sua capacità operativa e nella rapidità di ripristino dell’operatività in caso di attacchi fisici, cyber o ibridi. Bisogna quindi estendere le capacità dei sistemi PSIM+ (Physical Security Information Management) integrandole con quelle dei sistemi di Cyber Security, per creare una soluzione di All-Hazards Infrastructure Protection.

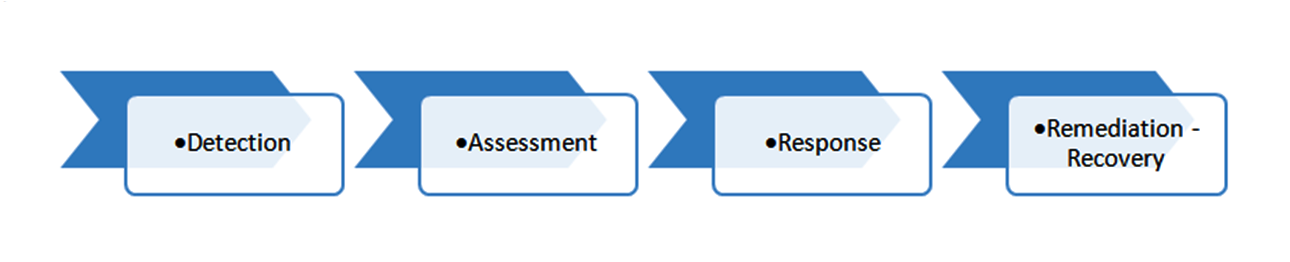

Queste soluzioni sono articolate su 4 stadi:

- La fase di detection consente di acquisire dati circa lo stato di asset, eventi e risorse (reali o virtuali), captando informazioni provenienti dai vari sistemi di Cyber Security ed integrandoli con dati provenienti dalla sensoristica IoT distribuita sul territorio.

- Per l’assessment sono fondamentali capacità analitiche e di interoperabilità al fine di ottenere la cosiddetta Situational Awareness. Indentificando pattern o early warning che indichino possibili minacce, è possibile evitare l’accadere di incidenti o almeno minimizzare i possibili danni causati da un attacco.

- Per rispondere ad un attacco è fondamentale poter disporre di una Common Operating Picture per garantire, a chi è preposto alla gestione dell’emergenza, di operare utilizzando SOP (Standard Operating Procedures) per:

- Dispacciare risorse atte a chiudere la falla di sicurezza informatica

- Intervenire per ripristinare i danni fisici eventualmente procurati

- Informare ed allertare le forze di pubblica sicurezza da coinvolgere

- Tenere traccia di tutte le operazioni in modo da fornire un report dell’attività svolta.

Nella fase di response si utilizzano strumenti di Dispatching con capacità GIS per localizzare asset da proteggere e risorse da dispacciare (in loco o in remoto) nel modo più efficiente possibile. Una risposta ad un evento non solo implica il dispiegamento di risorse e l’informazione ai soggetti istituzionali coinvolti, ma prevede anche la pianificazione e la creazione di scenari.

- Gli aspetti di remediation e recovery invece riguardano attività prolungate nel tempo che partono dopo la fase acuta della crisi e sono mirate al ripristino della piena funzionalità per uscire dall’emergenza e tornare alla normalità. Qui è fondamentale l’attività di pianificazione ed esecuzione delle procedure per determinare le risorse da utilizzare e lo svolgimento delle attività da compiere e monitorare nel tempo fino al raggiungimento della ricostituzione dello stato pre-incidente.

Proteggere le infrastrutture critiche di un Paese richiede quindi, in ultima analisi, processi e strumenti tipici delle sale crisi che consentano di aggregare, normalizzare, correlare, monitorare, analizzare e rendicontare informazioni da sistemi di sicurezza fisici ed informatici fornendo una visione d’insieme della situazione dell’organizzazione, per supportare azioni proattive e risposte appropriate a minacce percepite con un approccio di All-Hazards Infrastructure Protection.

Intervista a:

Country Manager Italia, Hexagon Safety & Infrastructure

Hexagon Safety & Infrastructure, divisione dell’azienda Hexagon AB (Nasdaq Stockholm: HEXA B), offre soluzioni innovative nell’ambito delle reti e della sicurezza basate su tecnologie geospaziali in grado di fornire benefici significativi in termini di efficienza e capacità operative.

Hexagon Safety & Infrastructure fornisce soluzioni mission-critical e business-critical ad aziende, service provider ed enti pubblici. Riconosciuta globalmente come azienda leader, innovatrice e partner affidabile, grazie a software e competenze in diversi settori industriali, supporta il miglioramento della qualità della vita di milioni di persone, aumentando la sicurezza della comunità, ottimizzando i servizi pubblici e rendendo le infrastrutture più affidabili. Per maggiori informazioni visitate il sito www.hexagonsafetyinfrastructure.com

Due le principali aree nelle quali opera Hexagon Safety & Infrastructure:

- Public Safety & Security (soluzioni per polizia, forze dell’ordine, vigili del fuoco, protezione civile, ambulanze, protezione delle infrastrutture critiche ecc): una persona su 12 nel mondo è protetta da una soluzione Hexagon.

- Utilities & Communication (soluzioni per telecomunicazioni, elettricità, acqua, gas, multi-utility): oltre 400 clienti nella regione EMEA.